Una cuarta ola de la campaña «GlassWorm» está dirigida a desarrolladores de macOS con extensiones VSCode/OpenVSX maliciosas que ofrecen versiones troyanizadas de aplicaciones de billetera criptográfica.

Las extensiones en el registro OpenVSX y Microsoft Visual Studio Marketplace amplían las capacidades de un editor compatible con VS Code al agregar características y mejoras de productividad en forma de herramientas de desarrollo, soporte de idiomas o temas.

El mercado de Microsoft es la tienda de extensiones oficial para Visual Studio Code, mientras que OpenVSX sirve como una alternativa abierta y neutral, utilizada principalmente por editores que no admiten o eligen no confiar en el mercado propietario de Microsoft.

El malware GlassWorm apareció por primera vez en los mercados en octubreoculto dentro de extensiones maliciosas que utilizan caracteres Unicode «invisibles».

Una vez instalado, el malware intentó robar credenciales de cuentas de GitHub, npm y OpenVSX, así como datos de billeteras de criptomonedas de múltiples extensiones. Además, admitía el acceso remoto a través de VNC y puede enrutar el tráfico a través de la máquina de la víctima a través de un proxy SOCKS.

A pesar de la exposición pública y el aumento de las defensas, GlassWorm regresó a principios de noviembre en OpenVSX y luego otra vez a principios de diciembre en VSCode.

GlassWorm vuelve a OpenVSX

Los investigadores de Koi Security descubrieron una nueva campaña GlassWorm dirigida exclusivamente a sistemas macOS, una desviación de las anteriores que se centraban únicamente en Windows.

En lugar del Unicode invisible visto en las dos primeras oleadas, o los binarios compilados de Rust utilizados en la tercera, los ataques GlassWorm más recientes utilizan una carga útil cifrada con AES-256-CBC incrustada en JavaScript compilado en las extensiones OpenVSX:

- estudio-velte-distribuidor.pro-svelte-extensión

- cudra-production.vsce-prettier-pro

- Puccin-development.acceso-completo-catppuccin-pro-extensión

La lógica maliciosa se ejecuta después de un retraso de 15 minutos, probablemente en un intento de evadir el análisis en entornos aislados.

En lugar de PowerShell, ahora usa AppleScript y, en lugar de modificar el Registro, usa LaunchAgents para la persistencia. Sin embargo, el mecanismo de comando y control (C2) basado en blockchain de Solana permanece sin cambios, y los investigadores dicen que también existe una superposición de infraestructura.

Además de apuntar a más de 50 extensiones criptográficas del navegador, credenciales de desarrollador (GitHub, NPM) y datos del navegador, GlassWorm ahora también intenta robar contraseñas de Keychain.

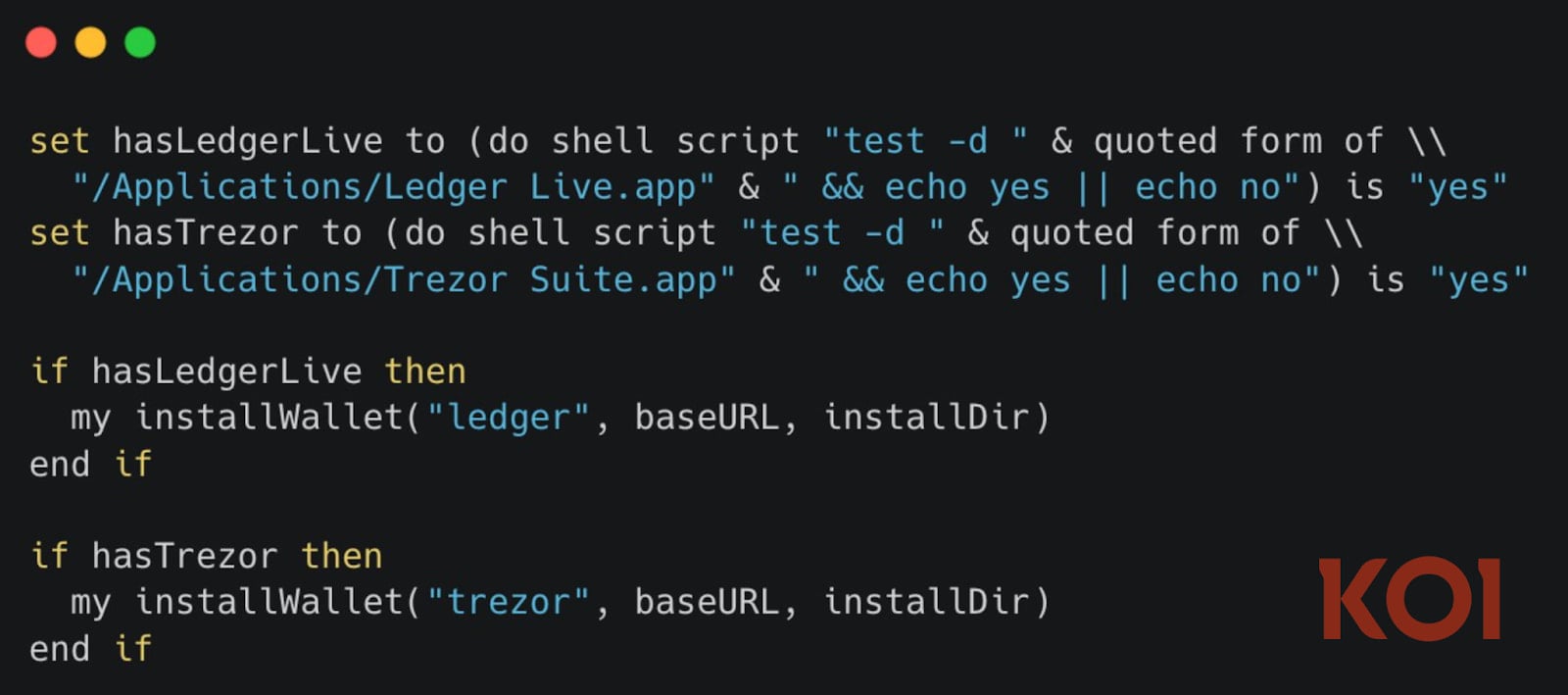

Además, ahora presenta una nueva capacidad que permite buscar aplicaciones de billeteras de criptomonedas de hardware como Ledger Live y Trezor Suite en el host y las reemplaza con una versión troyanizada.

Fuente: Seguridad Koi

Sin embargo, Koi Security señala que este mecanismo actualmente falla porque las billeteras troyanizadas devuelven archivos vacíos.

«Esto podría significar que el atacante todavía está preparando los troyanos de billetera macOS o que la infraestructura está en transición». explica Koi Seguridad.

«La capacidad está construida y lista; solo está esperando que se carguen las cargas útiles. Todas las demás funciones maliciosas (robo de credenciales, acceso a llaveros, exfiltración de datos, persistencia) permanecen en pleno funcionamiento».

Cuando BleepingComputer comprobó si las extensiones maliciosas todavía estaban disponibles en OpenVSX, la plataforma mostró una advertencia para dos de ellas, informando que su editor no estaba verificado.

Fuente: BleepingComputer

Los contadores de descargas muestran más de 33.000 instalaciones, pero dichas cifras son frecuentemente manipuladas por actores de amenazas para hacer que los archivos parezcan más confiables.

Se recomienda a los desarrolladores que hayan instalado cualquiera de las tres extensiones que las eliminen inmediatamente, restablezcan las contraseñas de sus cuentas de GitHub, revoquen sus tokens NPM, revisen su sistema en busca de signos de infección o lo reinstale.

¡Es temporada de presupuesto! Más de 300 CISO y líderes de seguridad han compartido cómo planifican, gastan y priorizan para el próximo año. Este informe recopila sus conocimientos, lo que permite a los lectores comparar estrategias, identificar tendencias emergentes y comparar sus prioridades de cara al 2026.

Descubra cómo los principales líderes están convirtiendo la inversión en un impacto mensurable.