Los actores de amenazas han estado utilizando múltiples sitios web promocionados a través de los anuncios de Google para distribuir una aplicación de edición PDF convincente que ofrece un malware de robo de información llamado TamperedChef.

La campaña es parte de una operación más grande con múltiples aplicaciones que pueden descargarse, algunos de ellos engañan a los usuarios para que inscriban su sistema en proxies residenciales.

Se han identificado más de 50 dominios para organizar aplicaciones engañosas firmadas con certificados fraudulentos emitidos por al menos cuatro compañías diferentes.

La campaña parece estar muy extendida y bien orquestada mientras los operadores esperaban a que los anuncios ejecutaran su curso antes de activar los componentes maliciosos en las aplicaciones, dicen los investigadores.

La actualización completa ofrece InfenteSealer

Un análisis técnico de la compañía de servicios de ciberseguridad Truesec describe el proceso de TamperedChef InfoTealer que se entrega al sistema de un usuario.

Los investigadores descubrieron que el malware se entregó a través de múltiples sitios web que promovieron una herramienta gratuita llamada AppSuite PDF Editor.

Según los registros de Internet, los investigadores determinaron que la campaña comenzó el 26 de junio, cuando muchos de los sitios web involucrados estaban registrados o comenzaron a anunciar el editor PDF de AppSuite.

Sin embargo, los investigadores encontraron que la aplicación maliciosa había sido verificada a través del Virusta Servicios de escaneo de malware el 15 de mayo.

Parece que el programa se comportó normalmente hasta el 21 de agosto, cuando recibió una actualización que activó capacidades maliciosas creadas para recopilar datos confidenciales como credenciales y cookies web.

Según Truesec, TamperedChef InfoStealer se entrega con el argumento «-fullupdate» para el ejecutable del editor PDF.

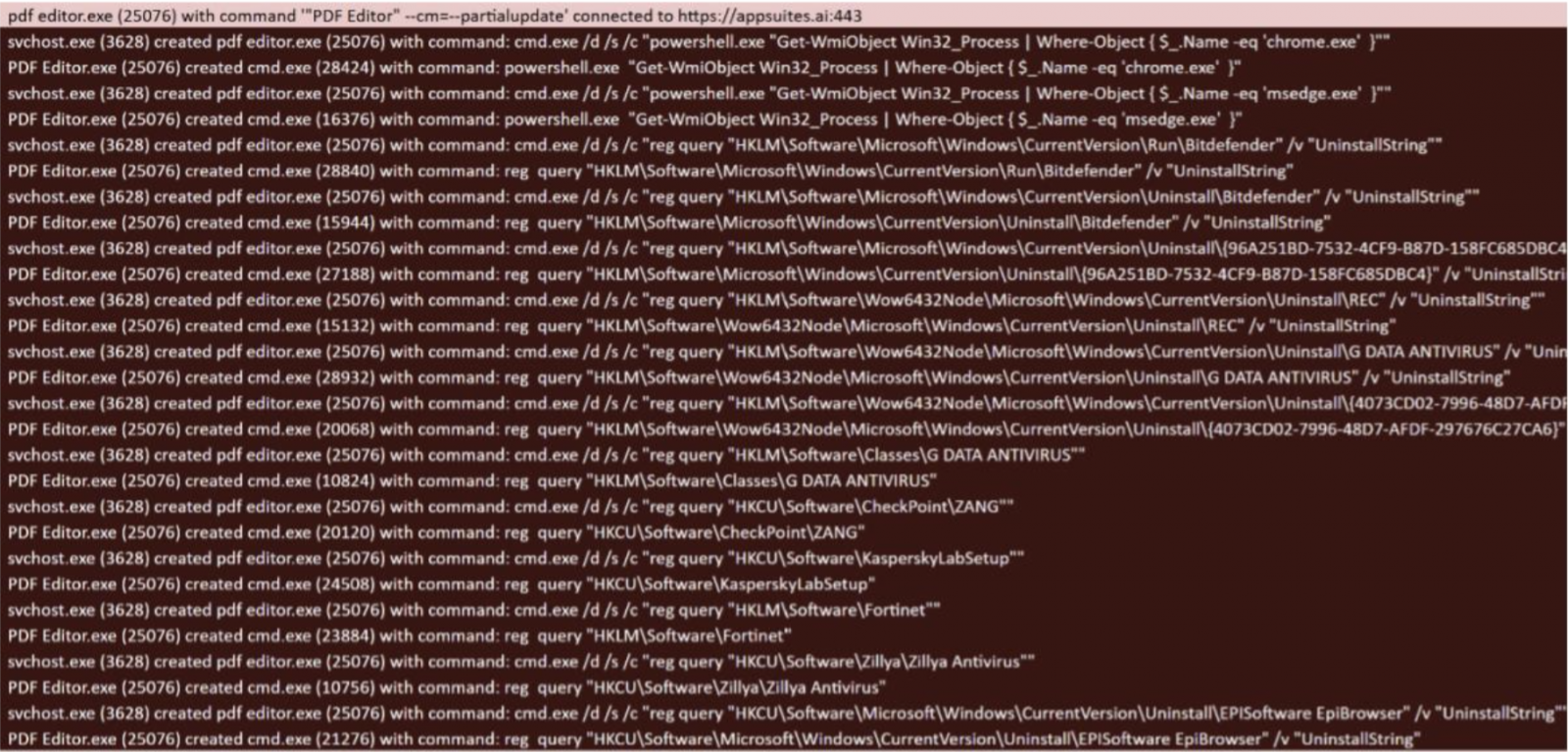

El malware verifica varios agentes de seguridad en el host. También consulta las bases de datos de los navegadores web instalados utilizando el DPAPI (interfaz de programación de aplicaciones de protección de datos), un componente en Windows que cifra datos confidenciales.

Fuente: Truesec

Excavando más profundamente para el método de distribución, los investigadores de Truesec encontraron evidencia que sugirió que el actor de amenazas que difunde TamperedChef dentro del editor de PDF de AppSuites se basó en la publicidad de Google para promover el programa malicioso.

«Truesec ha observado al menos 5 ID de campaña de Google diferentes que sugiere una campaña generalizada» – Truesec

El actor de amenaza probablemente tuvo una estrategia para maximizar el número de descargas antes de activar el componente malicioso en el editor de PDF de AppSuites, ya que entregaron el InforeTealer solo cuatro días antes del período de vencimiento típico de 60 días para una campaña publicitaria de Google.

Al observar más al editor de PDF de AppSuites, los investigadores encontraron que diferentes versiones del programa fueron firmadas por certificados «de al menos cuatro compañías», entre ellos Echo Infini Sdn Bhd, GLINT de J SDN. Bhd, y Summit Nexus Holdings LLC, Bhd.

Unirse a un poder residencial

Truesec descubrió que el operador de esta campaña ha estado activo desde al menos agosto de 2024 y promovió otras herramientas, incluidos los navegadores Onestart y Epibrowser.

Vale la pena señalar que Onestart generalmente se marca como un programa potencialmente no deseado (PUP), que es típicamente el término para adware.

Sin embargo, los investigadores de la compañía de detección y respuesta administrada expulsaron también incidentes que involucraron al editor PDF de AppSuites PDF, Manualfinder y OnStart, todos los «arrojando archivos altamente sospechosos, ejecutar comandos inesperados y convertir los hosts en proxies residenciales», que está más cerca del comportamiento similar al malwork.

Descubrieron que OneStart puede descargar AppSuite-PDF (firmado por un certificado Echo Infini Sdn. Bhd), que puede obtener el editor PDF.

«Las descargas iniciales para OneStart, AppSuite-PDF y PDF Editor están siendo distribuidas por un gran anuncio publicitario publicitario de campañas y editores de PDF. Estos anuncios dirigen a los usuarios a uno de los muchos sitios web que ofrecen descargas de AppSuite-PDF, editor de PDF y ONESTART», Expulsar.

Los certificados de firma de código utilizados en esta campaña ya se han revocado, pero el riesgo aún está presente para las instalaciones actuales.

En algunos casos de editor PDF, la aplicación mostraría a los usuarios un mensaje pidiendo permiso para usar su dispositivo como proxy residencial a cambio de usar la herramienta de forma gratuita.

Los investigadores señalan que el proveedor de red proxy puede ser una entidad legítima que no está involucrada en la campaña y que el operador del editor de PDF está capitalizando como afiliados.

Parece que quien está detrás del editor de PDF está tratando de maximizar sus ganancias a expensas de los usuarios en todo el mundo.

Incluso si los programas en esta campaña se consideran cachorros, sus capacidades son típicas del malware y deben tratarse como tales.

Los investigadores advierten que la operación que descubrieron involucra más aplicaciones, algunas de ellas aún no armadas, capaces de distribuir malware o archivos sospechosos, o ejecutar comandos subrepticiamente en el sistema.

Ambos informes de Truesec y Expel (1, 2) Incluya un gran conjunto de indicadores de compromiso (COI) que podrían ayudar a los defensores a proteger a los usuarios y los activos para infectarse.