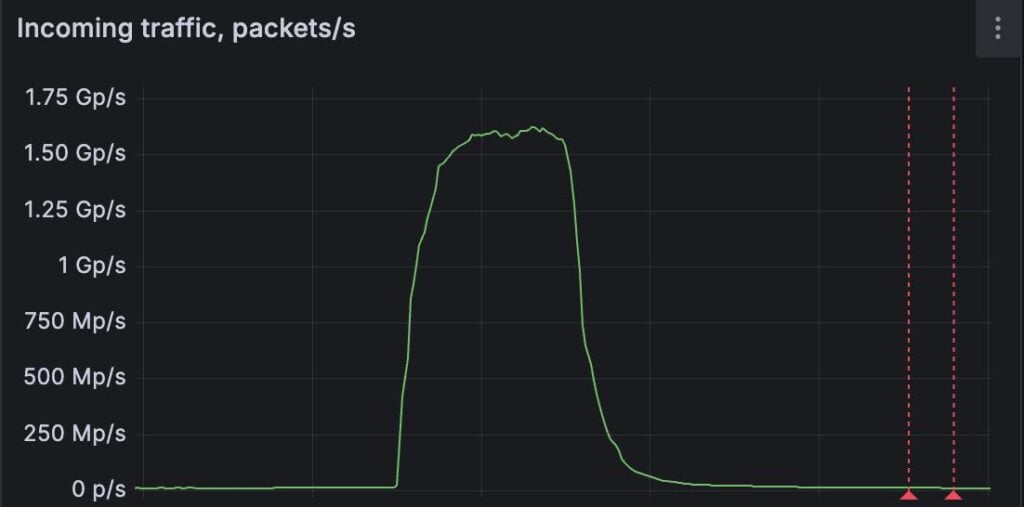

Un proveedor de servicios de mitigación de DDOS en Europa fue atacado en un ataque masivo de denegación de servicio distribuido que alcanzó 1.500 millones de paquetes por segundo.

El ataque se originó en miles de enrutadores de IoT y Mikrotik, y fue mitigado por Fastnetmon, una compañía que ofrece protección contra las interrupciones del servicio.

«El ataque llegó a 1.500 millones de paquetes por segundo (1.5 GPP), una de las inundaciones de tasa de paquetes más grandes reveladas públicamente», Fastnetmon dice en un comunicado de prensa.

«El tráfico malicioso fue principalmente una inundación de UDP lanzada por equipos de instalaciones de clientes comprometidos (CPE), incluidos dispositivos y enrutadores IoT, en más de 11,000 redes únicas en todo el mundo», explica la compañía.

Fuente: Fastnetmon

Fastnetmon no nombró al cliente objetivo, pero lo describe como un proveedor de fregado DDOS. Estos servicios se especializan en filtrar el tráfico malicioso durante los ataques DDoS a través de la inspección de paquetes, la limitación de tarifas, la captcha y la detección de anomalías.

El ataque se detectó en tiempo real, y se tomaron medidas de mitigación utilizando la instalación de fregado DDoS del cliente. Las medidas incluyeron la implementación de listas de control de acceso (ACL) en enrutadores de borde conocidos por las capacidades de amplificación.

La noticia del ataque se produce solo unos días después del gigante de la infraestructura de Internet Cloudflare anunciado que bloqueó el ataque DDoS volumétrico más grande de la historia, que alcanzó su punto máximo en 11.5 terabits por segundo (TBP) y 5.100 millones de paquetes por segundo (BPP).

En ambos ataques, el objetivo era hacer escapes de las habilidades de procesamiento de recepción y causar interrupciones de servicio.

El fundador de Fastnetmon, Pavel Odintsov, comentó que la tendencia de estos ataques masivos se ha vuelto muy peligrosa, y se requiere intervención en el nivel de proveedor de servicios de Internet (ISP) para detener esta arma a escala masiva del hardware de consumo comprometido.

«Lo que hace que este caso sea notable es la gran cantidad de fuentes distribuidas y el abuso de los dispositivos de redes cotidianos. Sin el filtrado de nivel de ISP proactivo, el hardware de consumo comprometido puede ser armado a gran escala» – – – Fastnetmon

«La industria debe actuar para implementar la lógica de detección en el nivel del ISP para detener los ataques salientes antes de que se escalaran», dice Odintsov.