Los ataques de ransomware de Akira en curso dirigidos a los dispositivos VPN de SonicWall SSL continúan evolucionando, y la amenaza que los actores se autentican con éxito a pesar de que OTP MFA se habilita en cuentas. Los investigadores sospechan que esto puede mediante el uso de semillas OTP previamente robadas, aunque el método exacto permanece sin confirmar en este momento.

En julio, BleepingComuter informado que la operación de ransomware de Akira estaba explotando los dispositivos VPN de SonicWall SSL para violar las redes corporativas, lo que llevó a los investigadores a sospechar que se estaba explotando una falla de día cero para comprometer estos dispositivos.

Sin embargo, Sonicwall finalmente vinculó los ataques a una falla de control de acceso inadecuado rastreado como CVE-2024-40766 que se reveló en septiembre de 2024.

Si bien la falla fue parcheada en agosto de 2024, los actores de amenaza han seguido utilizando credenciales previamente robadas de dispositivos explotados, incluso después de que se aplicaron las actualizaciones de seguridad.

Después de vincular los ataques con las credenciales robadas con CVE-2024-40766, SonicWall instó a los administradores a restablecer todas las credenciales SSL VPN y asegurarse de que el último firmware de Sonicos se instalara en sus dispositivos.

Una nueva investigación muestra que MFA omitió

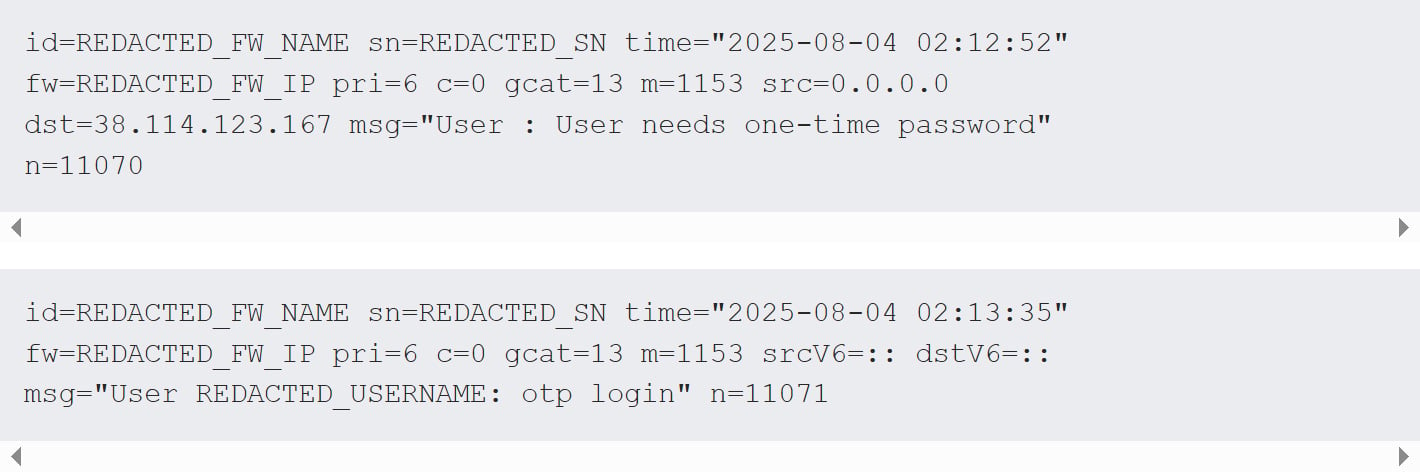

La firma de ciberseguridad Arctic Wolf ahora informa que observan una campaña en curso contra los firewalls de Sonicwall, donde los actores de amenaza están registrando con éxito la cuenta incluso cuando la autenticación multifactor de contraseña única (OTP) está habilitada.

El informe indica que se emitieron múltiples desafíos de OTP para los intentos de inicio de sesión de la cuenta, seguidos de inicios de sesión exitosos, lo que sugiere que los actores de amenaza también pueden haber comprometido las semillas OTP o descubrir un método alternativo para generar tokens válidos.

Fuente: Arctic Wolf

«Sonicwall campo de golf los inicios de sesión maliciosos observados en esta campaña para CVE-2024-40766una vulnerabilidad de control de acceso inadecuado identificada hace un año «, explica el lobo ártico.

«Desde esta perspectiva, las credenciales se habrían cosechado potencialmente de los dispositivos vulnerables a CVE-2024-40766 y luego utilizadas por los actores de amenazas, incluso si esos mismos dispositivos se parchearan. Los actores de amenaza en la campaña actual se autenticaron con éxito contra las cuentas con la contraseña de un tiempo (OTP) característica MFA habilitada».

Si bien los investigadores dicen que no está claro cómo los afiliados de Akira se autentican para las cuentas protegidas por MFA, un informe separado del Grupo de Inteligencia de Amenazas de Google en julio describió un abuso similar de las VPN de Sonicwall.

En esa campaña, un grupo motivado financieramente rastreado como UNC6148 desplegó el overstep rootKit en los electrodomésticos de la serie SMA 100 mediante el uso de lo que creen que son semillas OTP previamente robadas, permitiendo acceso incluso después de que se aplicaron parches.

Google cree que los actores de amenaza estaban utilizando semillas de contraseña de un solo momento robadas que se obtuvieron previamente en ataques de día cero, pero no está seguro de qué CVE fue explotado.

«El Grupo de Inteligencia de Amenazos de Google (GTIG) ha identificado una campaña en curso de un presunto actor de amenazas motivado financieramente que rastreamos como UNC6148, dirigido completamente parcheado final de la vida Los electrodomésticos de la serie 100 de SonicWall Secure Mobile Access (SMA) «, advirtió Google.

«GTIG evalúa con alta confianza de que UNC6148 está aprovechando las credenciales y las semillas de contraseña única (OTP) robadas durante las intrusiones anteriores, lo que les permite recuperar el acceso incluso después de que las organizaciones hayan aplicado actualizaciones de seguridad».

Una vez dentro, Arctic Wolf informa que Akira se movió muy rápidamente, a menudo escaneando la red interna en 5 minutos. Los investigadores señalan que los actores de amenaza también emplearon solicitudes de configuración de sesión de SMB de impense, inicios de sesión de RDP y la enumeración de objetos de activo directorio utilizando herramientas como DSQuery, Sharpshares y Bloodhound.

Un enfoque particular estaba en los servidores de copia de seguridad y replicación de Veeam, donde se implementó un script de PowerShell personalizado para extraer y descifrar credenciales almacenadas MSSQL y PostgreSQL, incluidos los secretos DPAPI.

Para evadir el software de seguridad, Affiliates realizó un ataque de conducción vulnerable (BYOVD) abusando del consentimiento legítimo de Microsoft.

Estos controladores se utilizaron para deshabilitar los procesos de protección del punto final, lo que permite que los cifrados de ransomware se ejecutaran sin ser bloqueados.

El informe enfatiza que algunos de estos ataques afectaron dispositivos que ejecutan Sonicos 7.3.0, que es la liberación recomendada, SonicWall instó a los administradores a instalar para mitigar los ataques de credenciales.

Se insta a los administradores a restablecer todas las credenciales de VPN en cualquier dispositivo que utilizara previamente firmware vulnerable, ya que incluso si se actualizan, los atacantes pueden continuar utilizando cuentas robadas para obtener acceso inicial a las redes corporativas.