Un nuevo ataque de canal lateral llamado Pixnapping permite que una aplicación Android maliciosa sin permisos extraiga datos confidenciales robando píxeles mostrados por aplicaciones o sitios web y reconstruyéndolos para derivar el contenido.

El contenido puede incluir datos privados confidenciales, como mensajes de chat de aplicaciones de comunicación segura como Signal, correos electrónicos de Gmail o códigos de autenticación de dos factores de Google Authenticator.

El ataque, ideado y demostrado por un equipo de siete investigadores universitarios estadounidenses, funciona en dispositivos Android modernos completamente parcheados y puede robar códigos 2FA en menos de 30 segundos.

Google intentó solucionar el problema (CVE-2025-48561) en el Actualización de Android de septiembre. Sin embargo, los investigadores pudieron evitar la mitigación y se espera una solución efectiva en la actualización de seguridad de Android de diciembre de 2025.

Cómo funciona Pixnapping

El ataque comienza con una aplicación maliciosa que abusa del sistema de intenciones de Android para iniciar la aplicación o página web de destino, por lo que su ventana se envía al proceso de composición del sistema (SurfaceFlinger), que es responsable de combinar varias ventanas cuando están visibles al mismo tiempo.

En el siguiente paso, la aplicación maliciosa mapea los píxeles de destino (por ejemplo, los píxeles que forman el dígito de un código 2FA) y determina mediante múltiples operaciones gráficas si son blancos o no blancos.

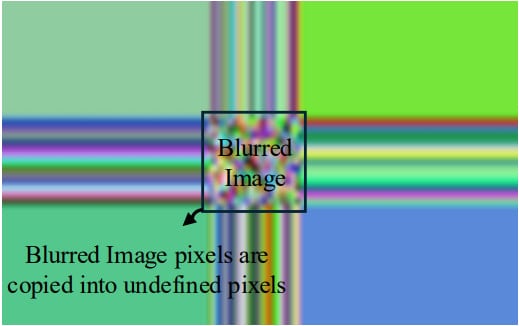

Es posible aislar cada píxel abriendo lo que los investigadores llaman una «actividad de enmascaramiento», que se encuentra en primer plano, ocultando la aplicación de destino. Luego, el atacante hace que la ventana de portada sea «todos los píxeles blancos opacos, excepto el píxel en la ubicación elegida por el atacante, que está configurado para ser transparente».

Durante el ataque Pixnapping, los píxeles aislados se agrandan, aprovechando una «peculiaridad» en la forma en que SurfaceFlinger implementa el desenfoque que produce un efecto de estiramiento.

Fuente: pixnapping.com

Tras recuperar todos los píxeles de la víctima, se utiliza una técnica estilo OCR para diferenciar cada carácter o dígito.

«Conceptualmente, es como si la aplicación maliciosa estuviera tomando una captura de pantalla de contenidos de la pantalla a los que no debería tener acceso», afirman los investigadores. explicar.

Para robar los datos, los investigadores utilizaron el Ataque de canal lateral GPU.zipque aprovecha la compresión de datos gráficos en las GPU modernas para filtrar información visual.

Aunque la tasa de fuga de datos es relativamente baja, oscilando entre 0,6 y 2,1 píxeles por segundo, las optimizaciones demostradas por los investigadores muestran que los códigos 2FA u otros datos confidenciales se pueden filtrar en menos de 30 segundos.

Impacto en Android

Los investigadores demostraron Pixnapping en dispositivos Google Pixel 6, 7, 8 y 9, así como en Samsung Galaxy S25, con las versiones de Android 13 a 16, y todos eran vulnerables al nuevo ataque de canal lateral.

Dado que los mecanismos subyacentes que hacen que Pixnapping sea efectivo se encuentran en versiones anteriores de Android, es probable que la mayoría de los dispositivos Android y las versiones anteriores del sistema operativo también sean vulnerables.

Los investigadores analizaron casi 100.000 aplicaciones de Play Store y encontraron cientos de miles de acciones invocables a través de intents de Android, lo que indica que el ataque es ampliamente aplicable.

El documento técnico presenta los siguientes ejemplos de robo de datos:

- Mapas de Google: Las entradas de la línea de tiempo ocupan entre 54 264 y 60 060 píxeles; la recuperación no optimizada de una entrada tarda entre 20 y 27 horas en todos los dispositivos.

- Venmo: las actividades (perfil, saldo, transacciones, extractos) se pueden abrir mediante intenciones implícitas; Las regiones de saldo de cuenta tienen entre 7.473 y 11.352 píxeles y se filtran en aproximadamente 3 a 5 horas sin optimizar.

- Mensajes de Google (SMS): Las intenciones explícitas/implícitas pueden abrir conversaciones. Las regiones objetivo son ~35 500–44 574 píxeles; la recuperación no optimizada tarda entre 11 y 20 horas. El ataque distingue lo enviado de lo recibido probando píxeles azules versus no azules o grises versus no grises.

- Señal (mensajes privados): Las intenciones implícitas pueden abrir conversaciones. Las regiones de destino son ~95 760–100 320 píxeles; la recuperación no optimizada tarda entre 25 y 42 horas y el ataque funcionó incluso con Seguridad de la pantalla de Signal activado.

Tanto Google como Samsung se han comprometido a solucionar los fallos antes de fin de año, pero ningún proveedor de chips GPU ha anunciado planes de parcheo para el ataque de canal lateral GPU.zip.

Si bien el método de explotación original se mitigó en septiembre, Google recibió un ataque actualizado que demostró una omisión de la solución original. Google ha desarrollado un parche más completo que se lanzará con las actualizaciones de seguridad de Android de diciembre.

Google dice que aprovechar esta técnica de filtración de datos requiere datos específicos sobre el dispositivo objetivo, lo que, como señalaron los investigadores, conduce a una baja tasa de éxito. Las verificaciones actuales no encontraron aplicaciones maliciosas en Google Play que aprovecharan la vulnerabilidad Pixnapping.

Únete a la Cumbre de simulación de infracciones y ataques y experimentar el futuro de la validación de seguridad. Escuche a los mejores expertos y vea cómo BAS impulsado por IA está transformando la simulación de infracciones y ataques.

No te pierdas el evento que marcará el futuro de tu estrategia de seguridad