Los investigadores de seguridad advierten que es probable que las infecciones de Vidar Stealer aumenten después de que el desarrollador de malware lanzó una nueva versión principal con capacidades mejoradas.

Según un anuncio del desarrollador este mes, Vidar 2.0 ha sido reescrito en C, admite el robo de datos mediante subprocesos múltiples, evita el cifrado vinculado a aplicaciones de Chrome y presenta mecanismos de evasión más avanzados.

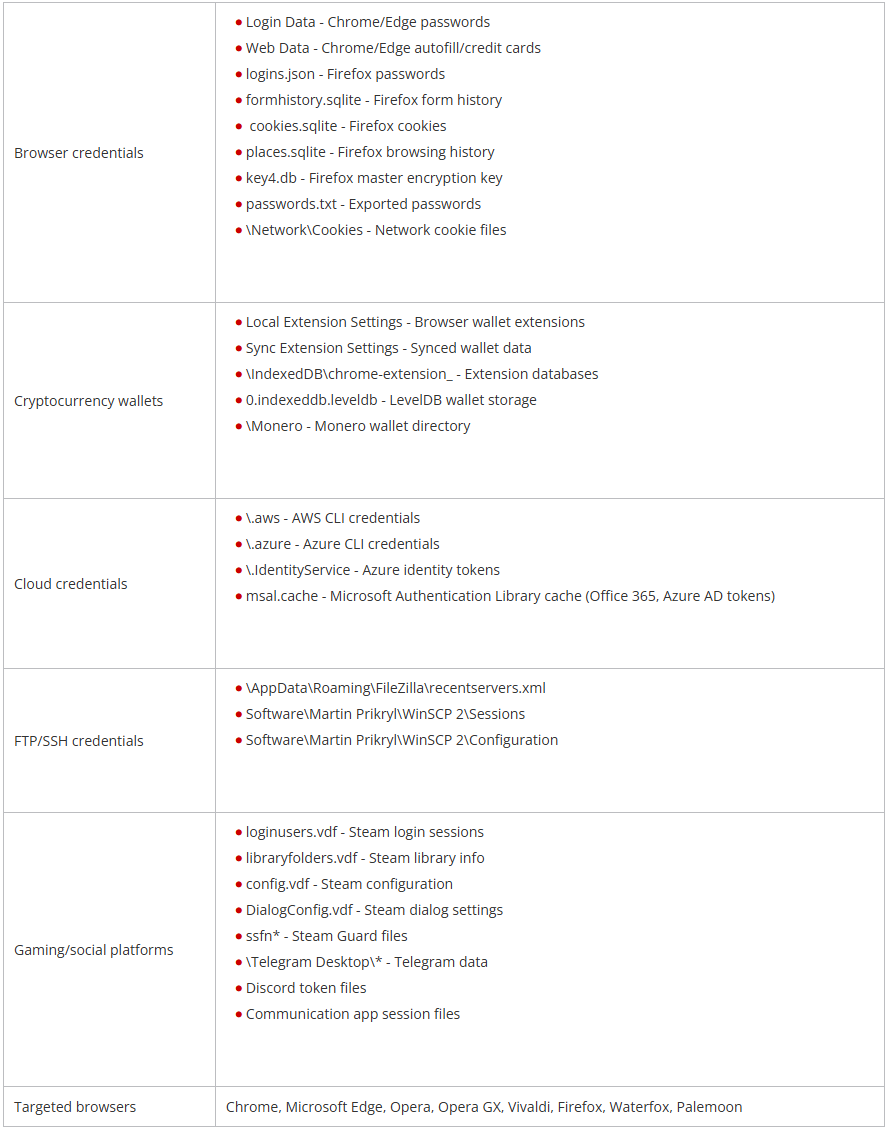

El malware Infostealer se especializa en robar datos de navegadores y otras aplicaciones, incluidas contraseñas, información de tarjetas de crédito e información de billeteras de criptomonedas.

Fuente: Tendencia Micro

El lanzamiento de Vidar 2.0 llega en un momento en que Lumma Stealer, otro actor importante en este campo, ha mostrado una rápida disminución en su actividad, luego de una campaña de doxing contra sus operadores clave.

Vidar 2.0 apunta a una amplia gama de datos, incluidas cookies del navegador y autocompletar, extensiones de billetera de criptomonedas y aplicaciones de escritorio, credenciales en la nube, cuentas de Steam, Telegram y datos de Discord.

Fuente: Tendencia Micro

Según un informe Según los investigadores de Trend Micro, la actividad de Vidar se ha disparado desde el lanzamiento de su segunda versión principal, que incluye los siguientes aspectos destacados:

- Reescritura completa de C++ a C, ahora depende de menos dependencias y tiene un mejor rendimiento bruto en un espacio mucho más pequeño.

- Compatibilidad con CPU de subprocesos múltiples donde los subprocesos de trabajo que roban datos se generan simultáneamente para paralelizar la recopilación y reducir el tiempo de permanencia.

- Amplias comprobaciones antianálisis, incluida la detección del depurador, comprobaciones de sincronización, tiempo de actividad y creación de perfiles de hardware.

- Builder ofrece opciones de polimorfismo con un fuerte aplanamiento del flujo de control y construcciones de interruptores de máquina de estado numérico, lo que dificulta la detección estática.

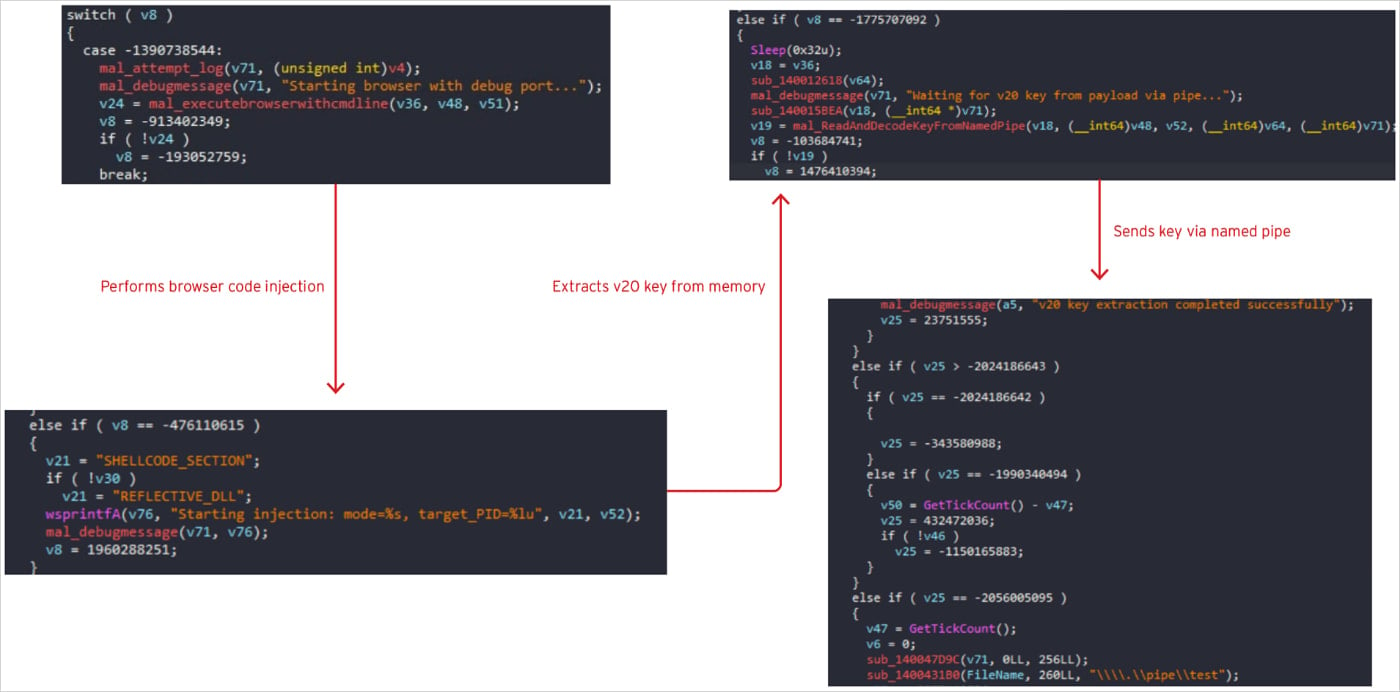

- Evasión de la protección de cifrado App-Bound de Chrome mediante técnicas de inyección de memoria.

«El malware también emplea una técnica avanzada que inicia navegadores con la depuración habilitada e inyecta código malicioso directamente en los procesos del navegador en ejecución utilizando shellcode o inyección DLL reflectante». explica Trend Micro.

«La carga útil inyectada extrae las claves de cifrado directamente de la memoria del navegador y luego comunica las claves robadas al proceso principal de malware a través de canalizaciones con nombre para evitar artefactos en el disco».

«Este enfoque puede eludir las protecciones de cifrado AppBound de Chrome al robar claves de la memoria activa en lugar de intentar descifrarlas del almacenamiento».

Fuente: Tendencia Micro

Cifrado AppBound de Chrome, introducido en julio de 2024ha sido omitido por múltiples malware ladrón de información familias con el tiempo.

Una vez que Vidar 2.0 recopila todos los datos a los que puede acceder en la máquina infectada, captura capturas de pantalla, empaqueta todo y lo envía a puntos de entrega que incluyen bots de Telegram y URL almacenadas en perfiles de Steam.

Los investigadores de Trend Micro esperan que Vidar 2.0 se vuelva más frecuente en las campañas hasta el cuarto trimestre de 2025, ya que «las capacidades técnicas del malware, el historial comprobado de los desarrolladores desde 2018 y los precios competitivos lo posicionan como un probable sucesor de la posición dominante en el mercado de Lumma Stealer».