La campaña de malware GlassWorm, que afectó a los mercados OpenVSX y Visual Studio Code el mes pasado, regresó con tres nuevas extensiones VSCode que ya se han descargado más de 10.000 veces.

GlassWorm es una campaña y un malware que aprovecha las transacciones de Solana para obtener una carga útil dirigida a las credenciales de cuentas de GitHub, NPM y OpenVSX, así como a datos de billeteras de criptomonedas de 49 extensiones.

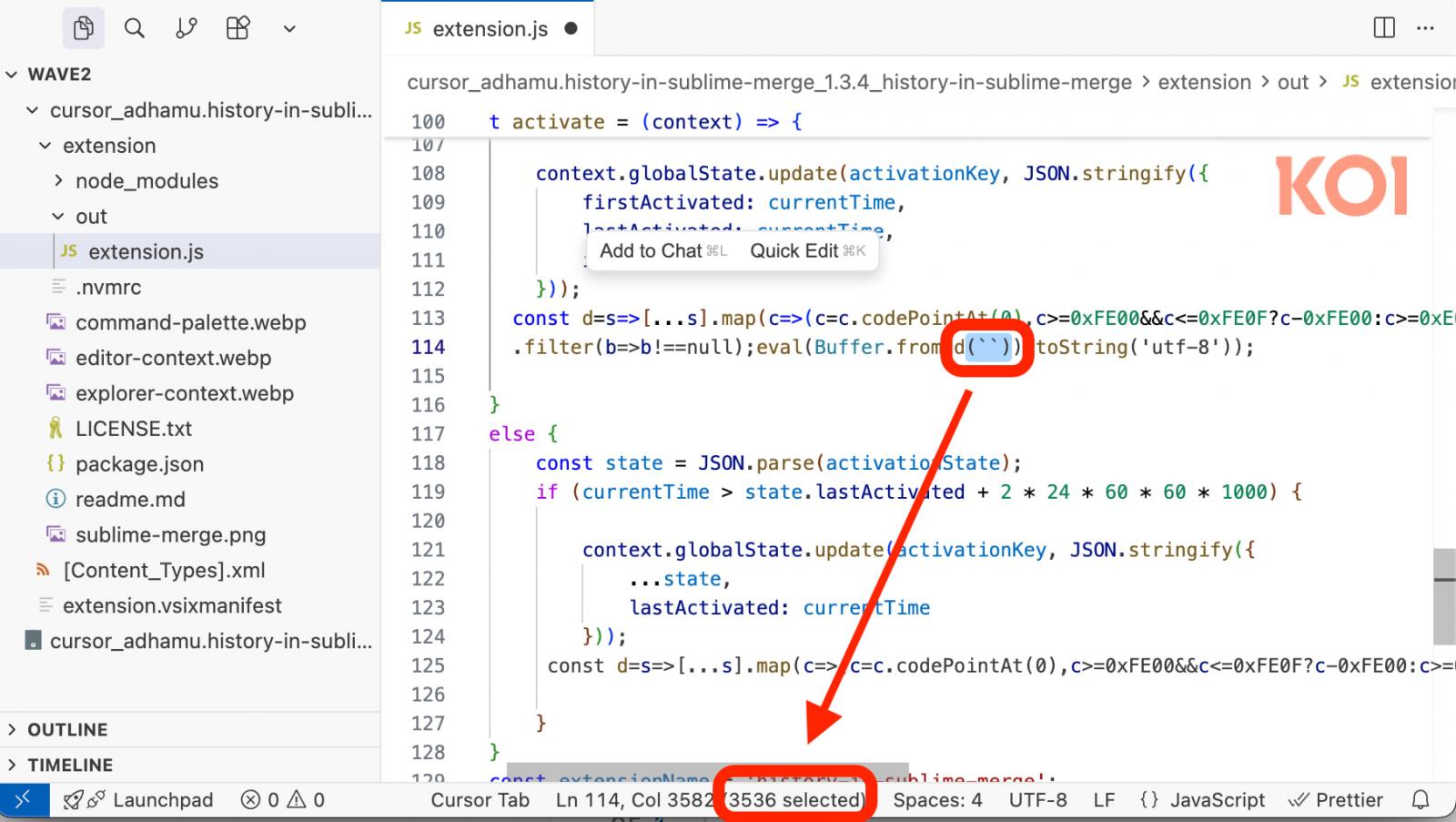

El malware utiliza caracteres Unicode invisibles que se representan como espacios en blanco, pero se ejecutan como JavaScript para facilitar acciones maliciosas.

Apareció por primera vez a través de 12 extensiones en los mercados VS Code y OpenVSX de Microsoft, que fueron descargado 35.800 veces. Sin embargo, se cree que el actor de la amenaza infló el número de descargas, por lo que se desconoce el impacto total de la campaña.

En respuesta a este compromiso, Open VSX tokens de acceso rotados para un número no revelado de cuentas violadas por GlassWorm, implementó mejoras de seguridad y marcó el incidente como cerrado.

El gusano de cristal regresa

Según Koi Security, que ha estado siguiendo la campaña, el atacante ahora ha regresado a OpenVSX, utilizando la misma infraestructura pero con puntos finales de comando y control (C2) actualizados y transacciones Solana.

Las tres extensiones OpenVSX que llevan la carga útil GlassWorm son:

- ai-driven-dev.ai-driven-dev — 3.400 descargas

- adhamu.historia-en-sublime-fusión — 4.000 descargas

- yasuyuky.transient-emacs — 2.400 descargas

Koi Security dice que las tres extensiones utilizan el mismo truco invisible de ofuscación de caracteres Unicode que los archivos originales. Evidentemente, esto sigue siendo eficaz para eludir las defensas recientemente introducidas por OpenVSX.

Fuente: Seguridad Koi

Como Aikido informó anteriormentelos operadores de GlassWorm no se sintieron disuadidos por la exposición del mes pasado y ya habían cambiado a GitHub, pero el regreso a OpenVSX a través de nuevas extensiones muestra la intención de reanudar las operaciones en múltiples plataformas.

Infraestructura de ataque expuesta

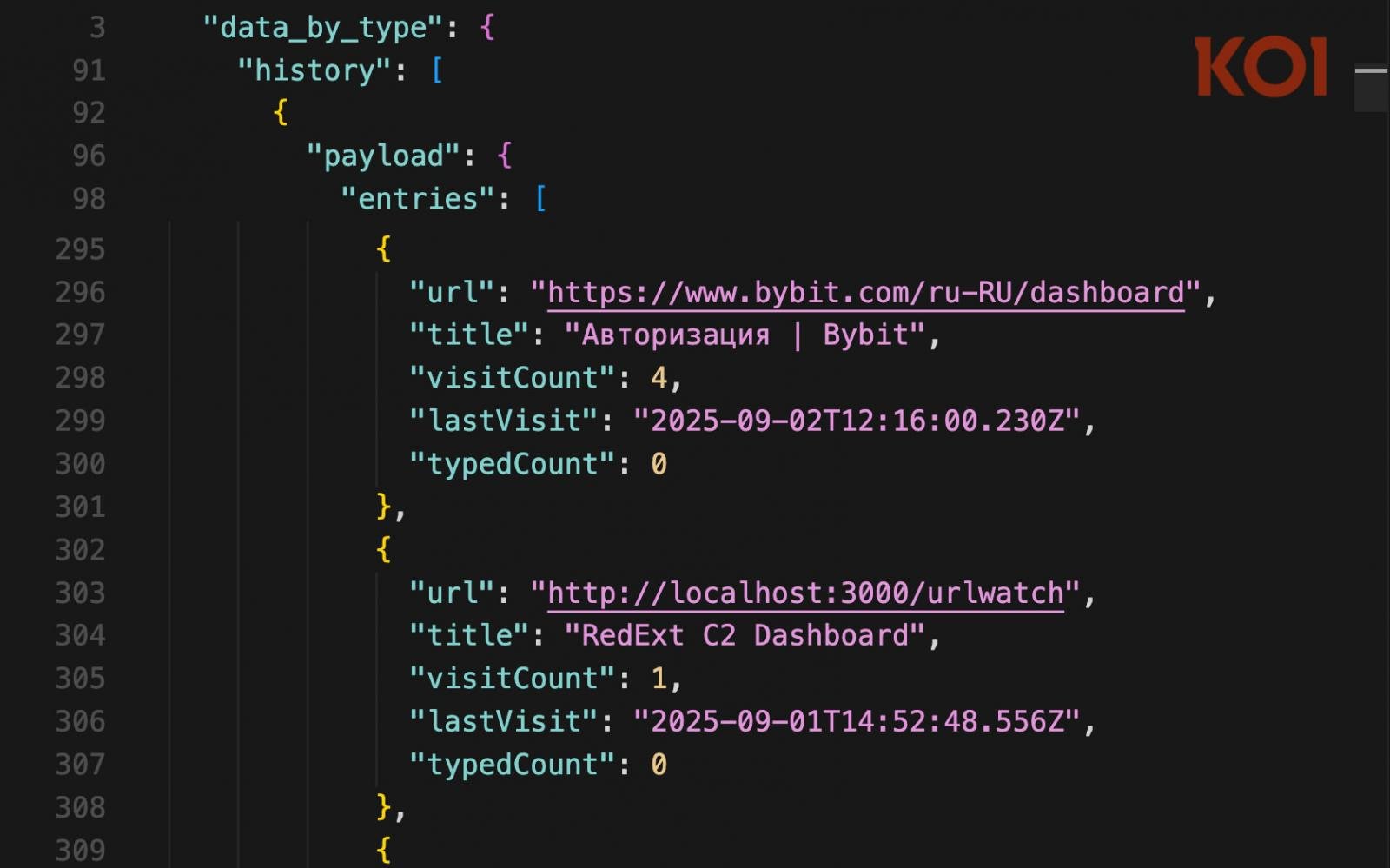

A través de una denuncia anónima, Koi Security pudo acceder al servidor de los atacantes y obtener datos clave sobre las víctimas afectadas por esta campaña.

Los datos recuperados indican un alcance global: GlassWorm se encuentra en sistemas en Estados Unidos, Sudamérica, Europa, Asia y una entidad gubernamental en Medio Oriente.

En cuanto a los propios operadores, Koi informa que hablan ruso y utilizan el marco de extensión del navegador C2 de código abierto RedExt.

Fuente: Seguridad Koi

Los investigadores compartieron todos los datos con las autoridades, incluidas las identificaciones de usuarios de múltiples intercambios de criptomonedas y plataformas de mensajería, y se está coordinando un plan para informar a las organizaciones afectadas.

Koi Security le dijo a BleepingComputer que hasta ahora han identificado 60 víctimas distintas, y señaló que solo recuperaron una lista parcial de un único punto final expuesto.

Al momento de escribir este artículo, las tres extensiones con la carga útil GlassWorm permanecen disponibles para descargar en OpenVSX.