Durante una presentación en una convención Black Hat en Londres, un hacker ético reveló un exploit que podría exponer Amazonas información de cuentas y tarjetas de crédito. En su mayor parte, el mejores lectores electrónicos Están a salvo de la mayoría de los hacks, pero todo tiene una vulnerabilidad.

Valentino Ricotta, analista de ingeniería de Thales, hizo una presentación durante la conferencia donde creó un libro electrónico malicioso que le permitió explotar lagunas en el Encender. Después de descargar el libro en un Kindle, pudo acceder a la cuenta de Amazon vinculada.

“Incluso puedo comprar libros en la tienda con mi tarjeta de crédito en un solo clic”, dijo Ricotta durante la presentación, según cibernoticias.

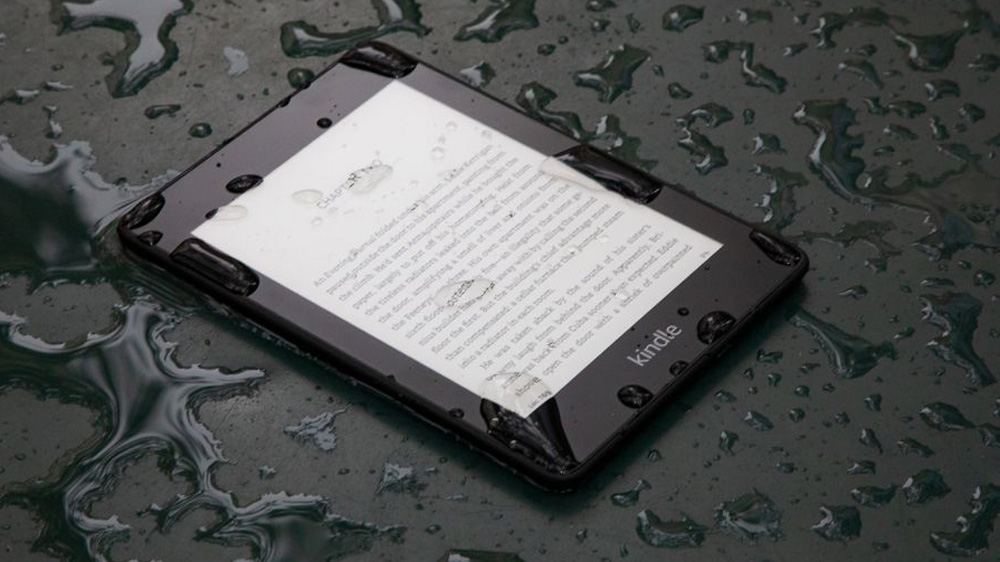

Durante mucho tiempo ha sido posible descargar libros de terceros en su Kindle descargando los títulos y luego transfiriéndolos a través de USB o del sitio web de Amazon. Lo que significa que el exploit puede llegar a tu Kindle incluso si no está conectado a Internet.

Cómo funciona el exploit

Cuando un libro, audiolibro, PDF o imagen se coloca en un Kindle, el sistema ingresa al «análisis», donde escanea automáticamente el archivo para extraer metadatos como el título y el autor y convierte el contenido a un formato legible. Esta zona de análisis es donde Ricotta encontró la falla.

«Se trata de ser consciente de este tipo de amenazas y no confiar en sitios web de terceros», añadió Ricotta.

Ricotta afirmó que la falla podría convertirse en una ejecución de código, lo que permitiría a un atacante hacer que el Kindle ejecute sus instrucciones. Debido a que los Kindles no se apagan ni reinician regularmente como otros dispositivos, aunque el exploit no es confiable, podría ser forzado a través de la persistencia en segundo plano mientras el eReader permanece en su mesa de noche.

Una vez que el código ingresa, obtiene acceso limitado para robar las cookies de sesión de Amazon que lo mantienen conectado. Esto podría permitir a los piratas informáticos acceder a una cuenta de Amazon sin la contraseña. A partir de ahí, Ricotta mostró cómo finalmente obtuvo el control total del dispositivo al encadenar el defecto original a un segundo que le permitía usar el teclado en pantalla.

Según se informa, Ricotta informó a Amazon sobre las fallas, que se consideraron críticas y se solucionaron antes de que él hiciera su presentación. Se le concedió una “recompensa por errores” de 20.000 dólares por encontrar la vulnerabilidad, que, según afirma, donó a organizaciones benéficas.

Defectos similares encontrados anteriormente

Como señala Cybernews, esta falla parece muy similar a una encontrada en 2020 por el investigador de seguridad Yogev Bar-On y sus colegas, quienes descubrieron una serie de lagunas que habrían permitido a los piratas informáticos apoderarse de un Kindle a través de un libro electrónico.

El «KindleDrip«El exploit también aprovechó el código en el análisis y la función «Enviar a Kindle». Al igual que Ricotta, el exploit de Bar-On fue parcheado en diciembre de 2020 y recibió una recompensa por errores de $18,000. Hasta donde sabemos, no se han reportado abusos activos de ninguna de estas fallas.

Cuando se le preguntó acerca de las fallas, un portavoz de Amazon dijo a Tom's Guide: «Identificamos y solucionamos vulnerabilidades que afectan a los lectores electrónicos Kindle y la funcionalidad Audible en estos dispositivos. Todos los dispositivos afectados han recibido actualizaciones automáticas que abordan estos problemas. Apreciamos a los investigadores de seguridad que nos ayudan a mantener altos estándares de seguridad para nuestros clientes».

También se nos informó que no hay evidencia de que la vulnerabilidad se haya utilizado activamente fuera de las pruebas de Ricotta.

Cómo mantenerse a salvo de los exploits de Kindle

Un hilo común entre el exploit de Ricotta y el antiguo KindleDrip está relacionado directamente con los títulos autoeditados. Amazon permite a los autores autopublicar libros electrónicos y audiolibros como una excelente manera para que los autores más nuevos vendan sus historias.

Sin embargo, como muestran estas vulnerabilidades, también pueden usarse para introducir código malicioso en su Kindle. Antes de descargar un libro electrónico o audiolibro, asegúrese de investigar un poco sobre el autor o editor. Verifique las calificaciones y reseñas, busque el autor o editor para asegurarse de que existen.

Además, deberá tener cuidado con las ofertas de libros electrónicos gratuitos. Fuera de aplicaciones como Libby, que extrae de su biblioteca local, o el Proyecto Gutenberg de larga duración, que proporciona literatura clásica de dominio público. De lo contrario, querrás evitar los sitios de terceros, especialmente los que nunca has visto antes.

Afortunadamente, como se mencionó anteriormente, este exploit ya ha sido parcheado.

Seguir La guía de Tom en Google News y agréganos como fuente preferida para recibir nuestras noticias, análisis y reseñas actualizados en sus feeds.

Más de la guía de Tom