Los piratas informáticos están explotando vulnerabilidades de gravedad crítica que afectan a múltiples productos de Fortinet para obtener acceso no autorizado a cuentas de administrador y robar archivos de configuración del sistema.

Las dos vulnerabilidades se rastrean como CVE-2025-59718 y CVE-2025-59719, y Fortinet advirtió en un consultivo el 9 de diciembre sobre el potencial de explotación.

CVE-2025-59718 es una omisión de autenticación SSO de FortiCloud que afecta a FortiOS, FortiProxy y FortiSwitchManager. Se debe a una verificación inadecuada de las firmas criptográficas en los mensajes SAML, lo que permite a un atacante iniciar sesión sin una autenticación válida enviando una aserción SAML diseñada con fines malintencionados.

CVE-2025-59719 es una omisión de autenticación SSO de FortiCloud que afecta a FortiWeb. Surge de un problema similar con la validación de firmas criptográficas de mensajes SAML, que permite el acceso administrativo no autenticado a través de SSO falsificado.

Ambos problemas sólo se pueden explotar si FortiCloud SSO está habilitado, que no es la configuración predeterminada. Sin embargo, a menos que la función esté explícitamente deshabilitada, se activa automáticamente al registrar dispositivos a través de la interfaz de usuario de FortiCare.

Dirigirse a cuentas de administrador

Los investigadores de la empresa de ciberseguridad Arctic Wolf observaron ataques que explotaban las dos vulnerabilidades de seguridad a partir del 12 de diciembre. Señalan que las intrusiones se originaron en varias direcciones IP vinculadas a The Constant Company, BL Networks y Kaopu Cloud HK.

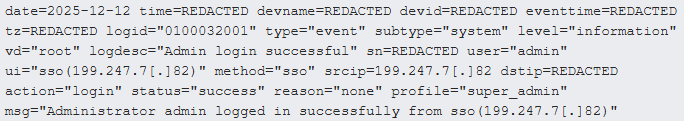

Según las observaciones de Arctic Wolf, los atacantes atacaron cuentas de administrador con inicios de sesión únicos (SSO) maliciosos, como se ve en el siguiente registro:

Fuente: lobo ártico

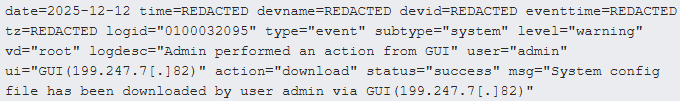

Después de obtener acceso a nivel de administrador, los piratas informáticos accedieron a la interfaz de administración web y realizaron acciones como descargar los archivos de configuración del sistema.

Fuente: lobo ártico

Los archivos de configuración pueden exponer diseños de red, servicios de Internet, políticas de firewall, interfaces potencialmente vulnerables, tablas de enrutamiento y también contraseñas hash que pueden descifrarse si son débiles.

La exfiltración de estos archivos sugiere que la actividad no proviene de investigadores que mapean puntos finales vulnerables, ya que la explotación es parte de una operación maliciosa que puede respaldar futuros ataques.

Bloqueando los ataques

Las dos fallas afectan a múltiples versiones de los productos Fortinet, excepto FortiOS 6.4, FortiWeb 7.0 y FortiWeb 7.2.

Para evitar ataques, Fortinet recomienda que los administradores que aún ejecutan una versión vulnerable deshabiliten temporalmente la función de inicio de sesión de FortiCloud hasta que sea posible actualizar a una versión más segura.

Esto se puede hacer desde Sistema → Configuración → “Permitir inicio de sesión administrativo usando FortiCloud SSO” = Desactivado.

Se recomienda a los administradores del sistema pasar a una de las siguientes versiones que abordan ambas vulnerabilidades:

- FortiOS 7.6.4+, 7.4.9+, 7.2.12+ y 7.0.18+

- FortiProxy 7.6.4+, 7.4.11+, 7.2.15+, 7.0.22+

- FortiSwitchManager 7.2.7+, 7.0.6+

- FortiWeb 8.0.1+, 7.6.5+, 7.4.10+

Si se descubre algún signo de compromiso, se recomienda rotar las credenciales del firewall lo antes posible. Arctic Wolf también recomienda limitar el acceso a la gestión de firewall/VPN únicamente a redes internas confiables.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.