Una nueva muestra de la puerta trasera ToneShell, que suele verse en las campañas de ciberespionaje chinas, se ha entregado a través de un cargador en modo kernel en ataques contra organizaciones gubernamentales.

La puerta trasera se ha atribuido a la Grupo Mustang Pandatambién conocido como HoneyMyte o Bronze President, que generalmente se dirige a agencias gubernamentalesONG, grupos de expertos y otras organizaciones de alto perfil mundial.

Los investigadores de seguridad de Kaspersky analizaron un controlador de archivo malicioso encontrado en sistemas informáticos en Asia y descubrieron que se ha utilizado en campañas desde al menos febrero de 2025 contra organizaciones gubernamentales en Myanmar, Tailandia y otros países asiáticos.

La evidencia mostró que las entidades comprometidas tenían infecciones previas con variantes más antiguas de ToneShell, malware PlugX o el gusano USB ToneDisk, también atribuidas a piratas informáticos chinos patrocinados por el estado.

Nuevo rootkit en modo kernel

Según Kaspersky, la nueva puerta trasera ToneShell fue implementada por un controlador de minifiltro llamado Configuración del proyecto.sys y firmado con un certificado robado o filtrado válido entre 2012 y 2015 y emitido a Guangzhou Kingteller Technology Co., Ltd.

Los minifiltros son controladores en modo kernel que se conectan a la pila de E/S del sistema de archivos de Windows y pueden inspeccionar, modificar o bloquear operaciones de archivos. Software de seguridad, herramientas de cifrado y utilidades de respaldo normalmente uso a ellos.

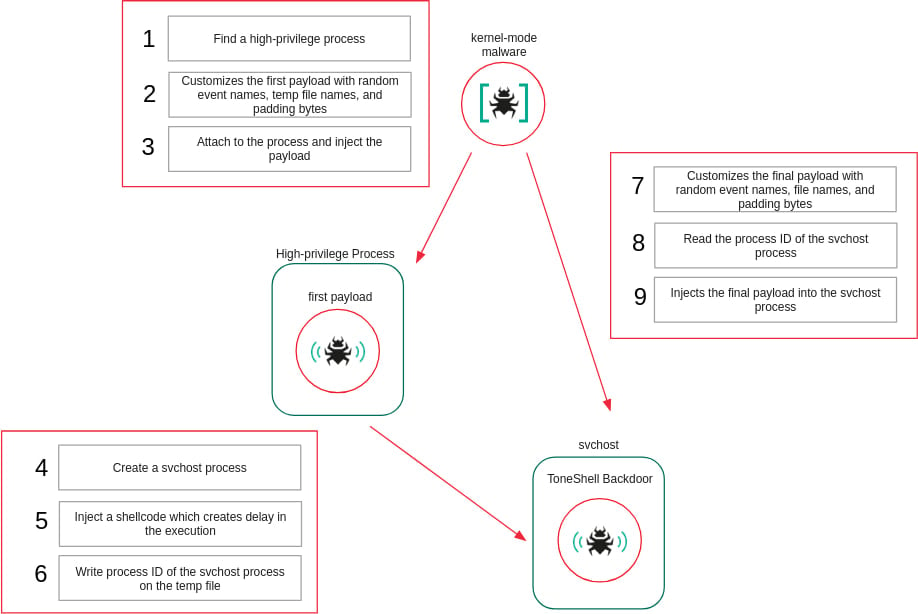

Configuración del proyecto.sys incorpora dos shellcodes en modo de usuario en su sección .data, cada uno de los cuales se ejecuta como un subproceso en modo de usuario independiente que se inyecta en los procesos en modo de usuario.

Para evadir el análisis estático, el controlador resuelve las API del kernel requeridas en tiempo de ejecución enumerando los módulos del kernel cargados y haciendo coincidir los hashes de funciones, en lugar de importar funciones directamente.

Se registra como un controlador de minifiltro e intercepta las operaciones del sistema de archivos relacionadas con la eliminación y el cambio de nombre. Cuando dichas operaciones tienen como objetivo el propio conductor, se bloquean obligando a que la solicitud falle.

El controlador también protege sus claves de registro relacionadas con el servicio registrando una devolución de llamada del registro y negando intentos de crearlas o abrirlas. Para garantizar la prioridad sobre los productos de seguridad, selecciona una altitud de minifiltro por encima del rango reservado por el antivirus.

Además, el rootkit interfiere con Microsoft Defender al modificar la configuración del controlador WdFilter para que no se cargue en la pila de E/S.

Para proteger las cargas útiles inyectadas en modo de usuario, el controlador mantiene una lista de ID de procesos protegidos, niega el acceso a esos procesos mientras se ejecutan las cargas útiles y elimina la protección una vez que se completa la ejecución.

«Esta es la primera vez que hemos visto ToneShell entregado a través de un cargador en modo kernel, brindándole protección contra el monitoreo en modo usuario y beneficiándose de las capacidades de rootkit del controlador que oculta su actividad de las herramientas de seguridad». dice Kaspersky.

Fuente: Kaspersky

Nueva variante de ToneShell

La nueva variante de la puerta trasera ToneShell que analizó Kaspersky presenta cambios y mejoras sigilosas. El malware ahora utiliza un nuevo esquema de identificación de host basado en un mercado de ID de host de 4 bytes en lugar del GUID de 16 bytes utilizado anteriormente, y también aplica ofuscación del tráfico de red con encabezados TLS falsos.

En términos de operaciones remotas admitidas, la puerta trasera ahora admite los siguientes comandos:

- 0x1: crea un archivo temporal para los datos entrantes

- 0x2/0x3: descargar archivo

- 0x4 — Cancelar descarga

- 0x7: establece un shell remoto a través de una tubería

- 0x8: recibir comando del operador

- 0x9: finalizar el shell

- 0xA / 0xB: cargar archivo

- 0xC – Cancelar carga

- 0xD – Cerrar conexión

Kaspersky advierte que el análisis forense de la memoria es clave para descubrir infecciones de ToneShell respaldadas por el nuevo inyector en modo kernel.

Los investigadores tienen mucha confianza en atribuir la nueva muestra de puerta trasera ToneShell al grupo de ciberespionaje Mustang Panda. Evalúan que el actor de la amenaza ha evolucionado sus tácticas, técnicas y procedimientos para ganar sigilo y resiliencia operativa.

La empresa de ciberseguridad proporciona en su informe una breve lista de indicadores de compromiso (IoC) para ayudar a las organizaciones a detectar intrusiones en Mustang Panda y defenderse de ellas.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.