Los investigadores han interrumpido una operación atribuida al grupo de amenazas patrocinado por el estado ruso Midnight Blizzard, que buscó acceso a cuentas y datos de Microsoft 365.

También conocido como APT29, el grupo de piratas informáticos comprometió los sitios web en una campaña de agujeros de riego para redirigir objetivos seleccionados «a una infraestructura maliciosa diseñada para engañar a los usuarios para que autorizar los dispositivos controlados por los atacantes a través del flujo de autenticación del código de dispositivo de Microsoft».

El actor de amenaza de Blizzard de medianoche se ha relacionado con el Servicio de Inteligencia Extranjera (SVR) de Rusia y es conocido por sus inteligentes métodos de phishing que recientemente impactó Embajadas europeas, Hewlett Packard Enterprisey Visión de equipo.

Selección de objetivos aleatorios

El equipo de inteligencia de amenazas de Amazon descubrió los nombres de dominio utilizados en la campaña de agujeros de riego después de crear una analítica para la infraestructura de Apt29.

Una investigación reveló que los piratas informáticos habían comprometido múltiples sitios web legítimos y un código malicioso ofuscado utilizando la codificación Base64.

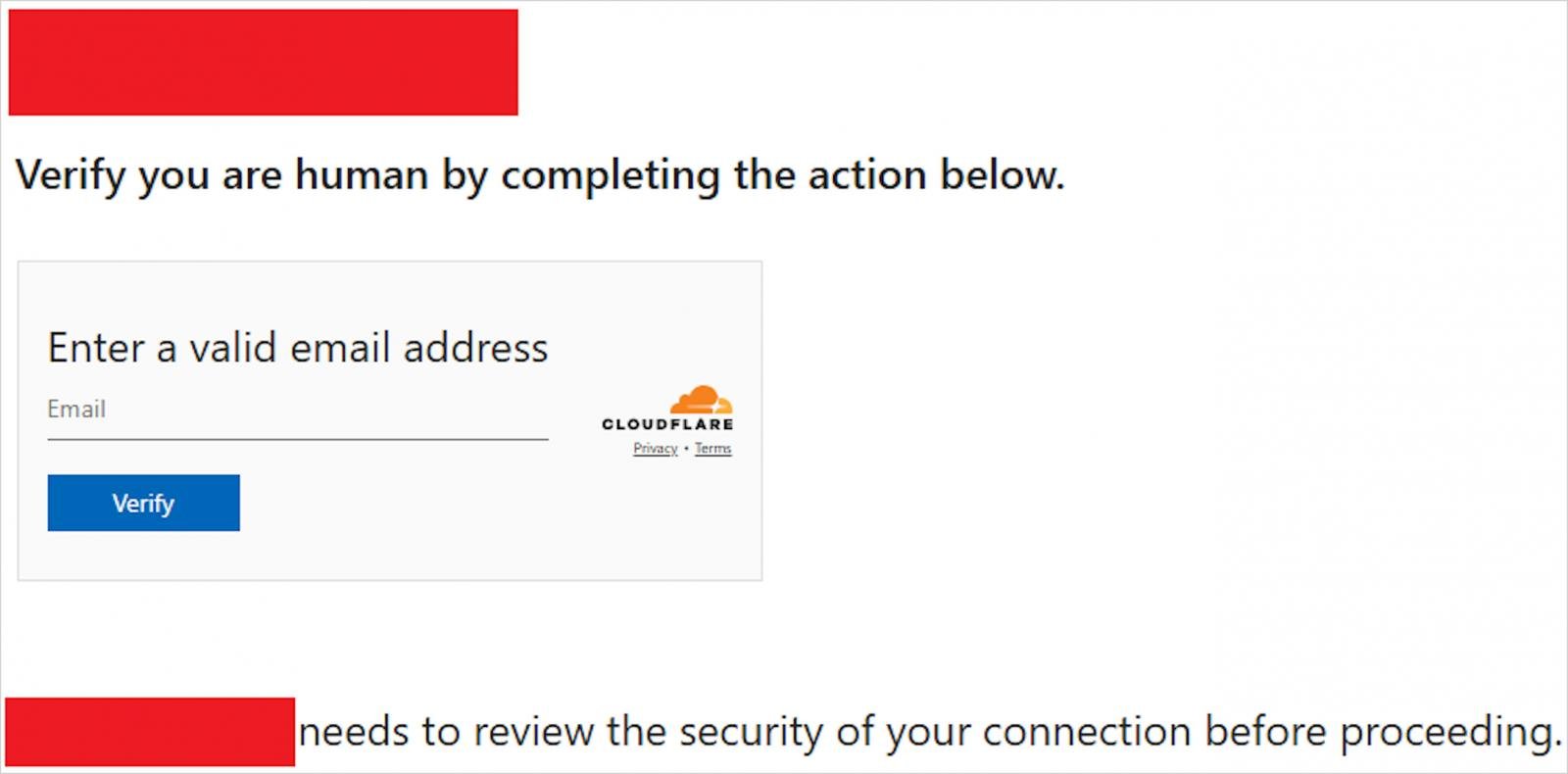

Al usar la aleatorización, APT29 redirigió aproximadamente el 10% de los visitantes del sitio web comprometido a los dominios que imitan las páginas de verificación de Cloudflare, como findcloudflare (.) com o CloudFlare (.) RedirectPartners (.) com.

.jpg)

Fuente: Amazon

Como Amazon explica en un informe En la acción reciente, los actores de amenaza utilizaron un sistema basado en cookies para evitar que el mismo usuario sea redirigido varias veces, reduciendo la sospecha.

Las víctimas que aterrizaron en las páginas falsas de Cloudflare fueron guiadas a un flujo de autenticación de código de dispositivo Microsoft malicioso, en un intento de engañarlos para que autorizaran dispositivos controlados por los atacantes.

Fuente: Amazon

Amazon señala que una vez que se descubrió la campaña, sus investigadores aislaron las instancias de EC2 que utilizó el actor de amenaza, se asoció con Cloudflare y Microsoft para interrumpir los dominios identificados.

Los investigadores observaron que APT29 intentó trasladar su infraestructura a otro proveedor de la nube y registraron nuevos nombres de dominio (por ejemplo, CloudFlare (.) RedirectPartners (.) com).

CJ Moses, director de seguridad de la información de Amazon, dice que los investigadores continuaron rastreando el movimiento del actor de amenaza e interrumpieron el esfuerzo.

Amazon subraya que esta última campaña refleja una evolución para Apt29 con el mismo propósito de recopilar credenciales e inteligencia.

Sin embargo, hay «refinamientos para su enfoque técnico», que ya no confían en dominios que se hacen pasar por AWS o intentos de ingeniería social para evitar la autenticación multifactor (MFA) engañando a los objetivos para crear Contraseñas específicas de la aplicación.

Se recomienda a los usuarios que verifiquen las solicitudes de autorización de dispositivos, habiliten la autenticación multifactor (MFA) y evite ejecutar comandos en su sistema que se copian de las páginas web.

Los administradores deben considerar deshabilitar fallas innecesarias de autorización de dispositivos cuando sea posible, hacer cumplir las políticas de acceso condicional y controlar de cerca los eventos de autenticación sospechosos.

Amazon enfatizó que esta campaña APT29 no comprometió su infraestructura o impactó sus servicios.