El gigante japonés del comercio electrónico Askul Corporation ha confirmado que los piratas informáticos de RansomHouse robaron alrededor de 740.000 registros de clientes en el ataque de ransomware que sufrió en octubre.

Askul es una gran empresa de comercio electrónico de logística y suministros de oficina de empresa a empresa y de empresa a consumidor, propiedad de Yahoo! Corporación Japón.

El incidente de ransomware en octubre provocó una falla en el sistema de TI, lo que obligó a la empresa a suspender los envíos a los clientes, incluido el gigante minorista Muji.

Las investigaciones sobre el alcance y el impacto del incidente ya han concluido y Askul dice que los siguientes tipos de datos se han visto comprometidos:

- Datos de atención al cliente empresarial: aprox. 590.000 registros

- Datos individuales de atención al cliente: aprox. 132.000 registros

- Socios comerciales (subcontratistas, agentes, proveedores): aprox. 15.000 registros

- Directivos y empleados (incluidas empresas del grupo): aprox. 2.700 registros

Askul señaló que se han retenido los detalles exactos para evitar la explotación de la información comprometida y que los clientes y socios afectados serán notificados individualmente.

Además, la compañía informó a la Comisión de Protección de Información Personal del país sobre la exposición de datos y estableció un monitoreo a largo plazo para evitar el uso indebido de la información robada.

Mientras tanto, a partir del 15 de diciembreel envío de pedidos sigue viéndose afectado y la empresa sigue trabajando para restaurar completamente los sistemas.

Detalles del ataque RansomHouse

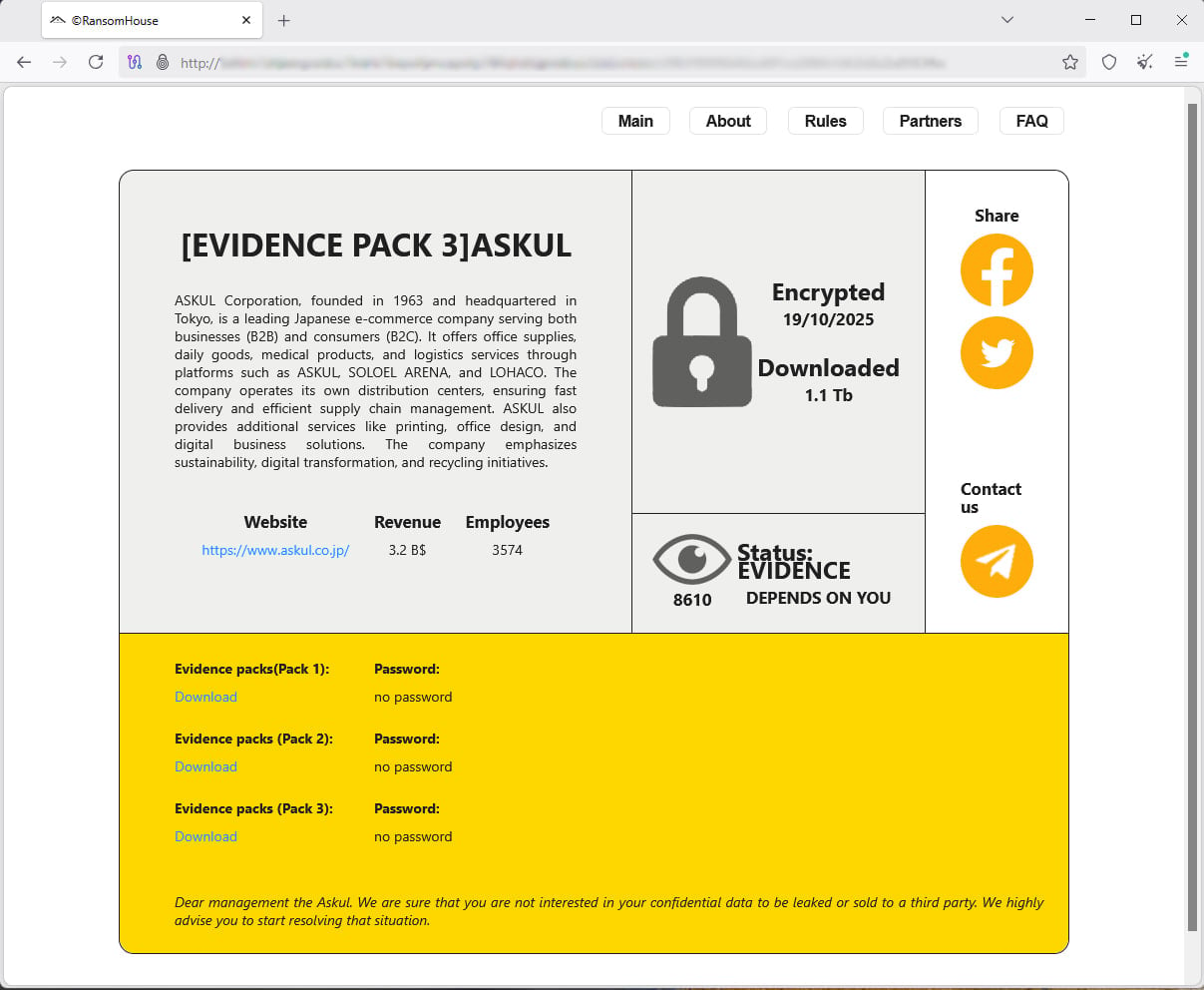

El ataque a Askul ha sido reivindicado por el grupo de extorsión RansomHouse. La pandilla reveló inicialmente la violación el 30 de octubre y siguió con dos filtraciones de datos el 10 de noviembre y el 2 de diciembre.

Fuente: BleepingComputer

Askul ha compartido algunos detalles sobre cómo los actores de amenazas violaron sus redes, estimando que aprovecharon las credenciales de autenticación comprometidas para la cuenta de administrador de un socio subcontratado, que carecía de protección de autenticación multifactor (MFA).

«Después de lograr con éxito la intrusión inicial, el atacante comenzó a reconocer la red e intentó recopilar información de autenticación para acceder a múltiples servidores», se lee en la traducción automática de El informe de Askul..

«El atacante luego desactiva el software de contramedida de vulnerabilidades como EDR, se mueve entre múltiples servidores y adquiere los privilegios necesarios», dijo la compañía.

En particular, Askul afirmó que en el ataque se utilizaron múltiples variantes de ransomware, algunas de las cuales evadieron las firmas EDR que se habían actualizado en ese momento.

Fuente: Askul

RansomHouse es conocido tanto por robar datos como por cifrar sistemas. Askul dijo que el ataque de ransomware «provocó el cifrado de datos y una falla del sistema».

Askul informa que la carga útil del ransomware se implementó simultáneamente en varios servidores, mientras que los archivos de respaldo se borraron para evitar una fácil recuperación.

En respuesta, la empresa desconectó físicamente las redes infectadas y cortó las comunicaciones entre los centros de datos y los centros logísticos, aisló los dispositivos afectados y actualizó las firmas EDR.

Además, se aplicó MFA a todos los sistemas clave y se restablecieron las contraseñas de todas las cuentas de administrador.

El impacto financiero del ataque aún no se ha estimado y Askul ha pospuesto su informe de ganancias programado para dar más tiempo para una evaluación financiera detallada.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.