CISA ordenó hoy a las agencias federales de EE. UU. que parcheen una vulnerabilidad crítica de Samsung que ha sido explotada en ataques de día cero para implementar software espía LandFall en dispositivos que ejecutan WhatsApp.

Seguimiento como CVE-2025-21042esta falla de seguridad de escritura fuera de límites se descubrió en la biblioteca libimagecodec.quram.so de Samsung, lo que permite a atacantes remotos obtener la ejecución de código en dispositivos con Android 13 y versiones posteriores.

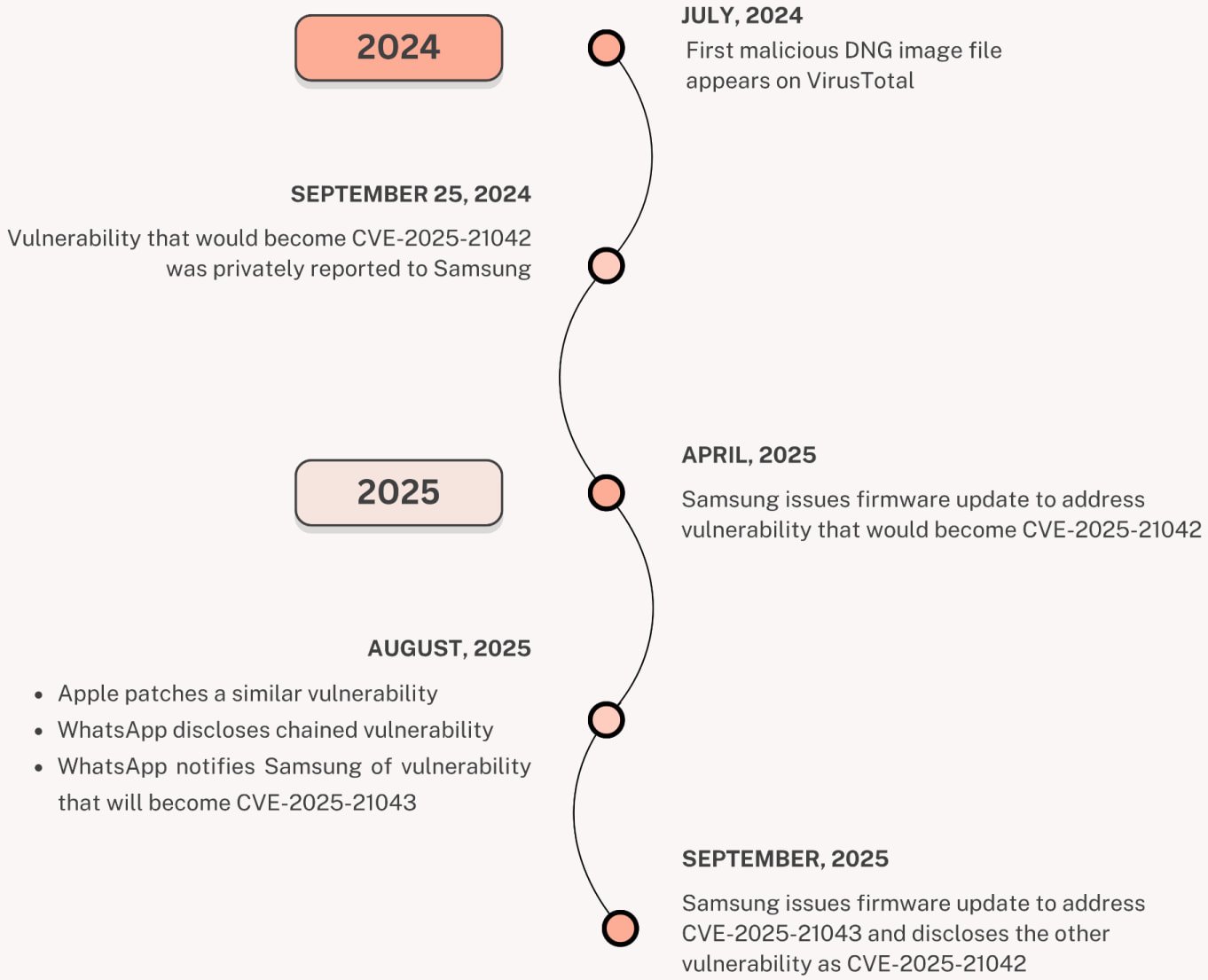

Mientras que Samsung lo parchó en abril Tras un informe de los equipos de seguridad de Meta y WhatsApp, la Unidad 42 de Palo Alto Networks reveló la semana pasada que los atacantes habían estado explotándolo. desde al menos julio de 2024 para implementar software espía LandFall previamente desconocido a través de imágenes DNG maliciosas enviadas a través de WhatsApp.

El software espía es capaz de acceder al historial de navegación de la víctima, grabar llamadas y audio, rastrear su ubicación y acceder a fotos, contactos, SMS, registros de llamadas y archivos.

Según el análisis de Unit 42, se dirige a una amplia gama de modelos emblemáticos de Samsung, incluidos los dispositivos de las series Galaxy S22, S23 y S24, así como el Z Fold 4 y Z Flip 4.

Los datos de las muestras de VirusTotal examinadas por los investigadores de la Unidad 42 muestran objetivos potenciales en Irak, Irán, Turquía y Marruecos, mientras que la infraestructura del dominio C2 y los patrones de registro comparten similitudes con los observados en las operaciones Stealth Falcon, que se originaron en los Emiratos Árabes Unidos.

Otra pista es el uso del nombre «Bridge Head» para el componente del cargador de malware, una convención de nomenclatura que se ve comúnmente en el software espía comercial desarrollado por NSO Group, Variston, Cytrox y Quadream. Sin embargo, LandFall no se pudo vincular con confianza a ningún proveedor de software espía o grupo de amenazas conocido.

CISA tiene ahora agregado la falla CVE-2025-21042 en su Catálogo de vulnerabilidades explotadas conocidasque enumera errores de seguridad marcados como explotados activamente en los ataques, ordenando a las agencias del Poder Ejecutivo Civil Federal (FCEB) proteger sus dispositivos Samsung contra ataques en curso dentro de tres semanas, hasta el 1 de diciembre, según lo dispuesto por la Directiva Operativa Vinculante (BOD) 22-01.

Las agencias FCEB son agencias no militares dentro del poder ejecutivo de EE. UU., incluido el Departamento de Energía, el Departamento del Tesoro, el Departamento de Seguridad Nacional y el Departamento de Salud y Servicios Humanos.

Si bien esta directiva operativa vinculante solo se aplica a las agencias federales, CISA ha instado a todas las organizaciones a priorizar la reparación de esta falla de seguridad lo antes posible.

«Este tipo de vulnerabilidad es un vector de ataque frecuente para ciberataques maliciosos y plantea riesgos importantes para la empresa federal», advirtió.

«Aplique las mitigaciones según las instrucciones del proveedor, siga la guía BOD 22-01 aplicable para servicios en la nube o suspenda el uso del producto si las mitigaciones no están disponibles», agregó la agencia de ciberseguridad.

En septiembre, Samsung lanzó actualizaciones de seguridad para parchear otra falla de libimagecodec.quram.so (CVE-2025-21043) que fue explotado en ataques de día cero dirigidos a sus dispositivos Android.

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.