Múltiples actores de amenazas están comprometiendo las cuentas de Microsoft 365 en ataques de phishing que aprovechan el mecanismo de autorización del código del dispositivo OAuth.

Los atacantes engañan a las víctimas para que ingresen un código de dispositivo en la página de inicio de sesión legítima del dispositivo de Microsoft, autorizando sin saberlo una aplicación controlada por el atacante y otorgándoles acceso a la cuenta objetivo sin robar credenciales ni eludir la autenticación multifactor (MFA).

Aunque el método no es nuevo, la empresa de seguridad del correo electrónico Proofpoint dice que estos ataques han aumentado significativamente en volumen desde septiembre e involucran tanto a ciberdelincuentes con motivación financiera como TA2723 como a actores de amenazas alineados con el estado.

«Proofpoint Threat Research ha observado múltiples grupos de amenazas que utilizan phishing de código de dispositivo para engañar a los usuarios para que otorguen a un actor de amenazas acceso a su cuenta de Microsoft 365», advirtió la compañía de seguridad, y agregó que las campañas generalizadas que utilizan estos flujos de ataque son «muy inusuales».

Herramientas y campañas

Las cadenas de ataques que Proofpoint observó en las campañas tienen ligeras variaciones, pero todas implican engañar a las víctimas para que ingresen un código de dispositivo en los portales legítimos de inicio de sesión de dispositivos de Microsoft.

En algunos casos, el código del dispositivo se presenta como una contraseña de un solo uso, mientras que en otros el señuelo puede ser una notificación simbólica de reautorización.

Los investigadores observaron dos kits de phishing utilizados en los ataques, a saber, SquarePhish v1 y v2, y Graphish, que simplifican el proceso de phishing.

SquarePhish es una herramienta de equipo rojo disponible públicamente que se dirige a flujos de autorización de concesión de dispositivos OAuth a través de códigos QR, imitando configuraciones legítimas de Microsoft MFA/TOTP.

Graphish es un kit de phishing malicioso compartido en foros clandestinos que admite el abuso de OAuth, registros de aplicaciones de Azure y ataques de adversario en el medio (AiTM).

En cuanto a las campañas observadas por Proofpoint, los investigadores destacaron tres en el informe:

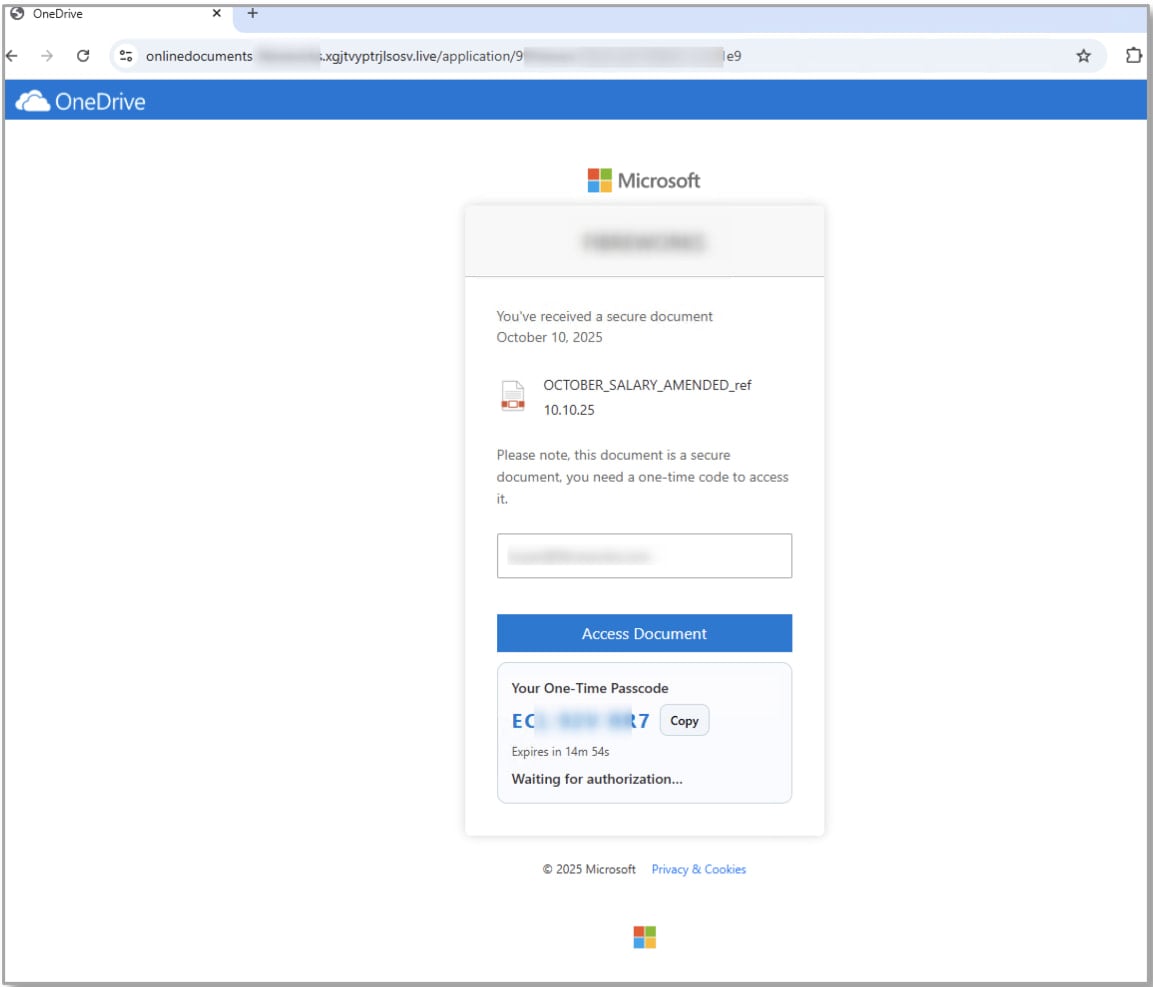

- Ataques de bonificación salarial – Una campaña que utiliza señuelos para compartir documentos y marcas de empresas localizadas para atraer a los destinatarios a hacer clic en enlaces a sitios web controlados por atacantes. Luego, se indica a las víctimas que completen la «autenticación segura» ingresando un código proporcionado en la página de inicio de sesión del dispositivo legítimo de Microsoft, que autoriza una aplicación controlada por el atacante.

.jpg)

Fuente: Punto de prueba

- Ataques TA2723 – Un actor involucrado en phishing de credenciales de gran volumen, anteriormente conocido por falsificar Microsoft OneDrive, LinkedIn y DocuSign, que comenzó a utilizar phishing de código de dispositivo OAuth en octubre. Proofpoint evalúa que las primeras fases de estas campañas probablemente utilizaron SquarePhish2, y que las oleadas posteriores potencialmente cambiaron al kit de phishing Graphish.

Fuente: Punto de prueba

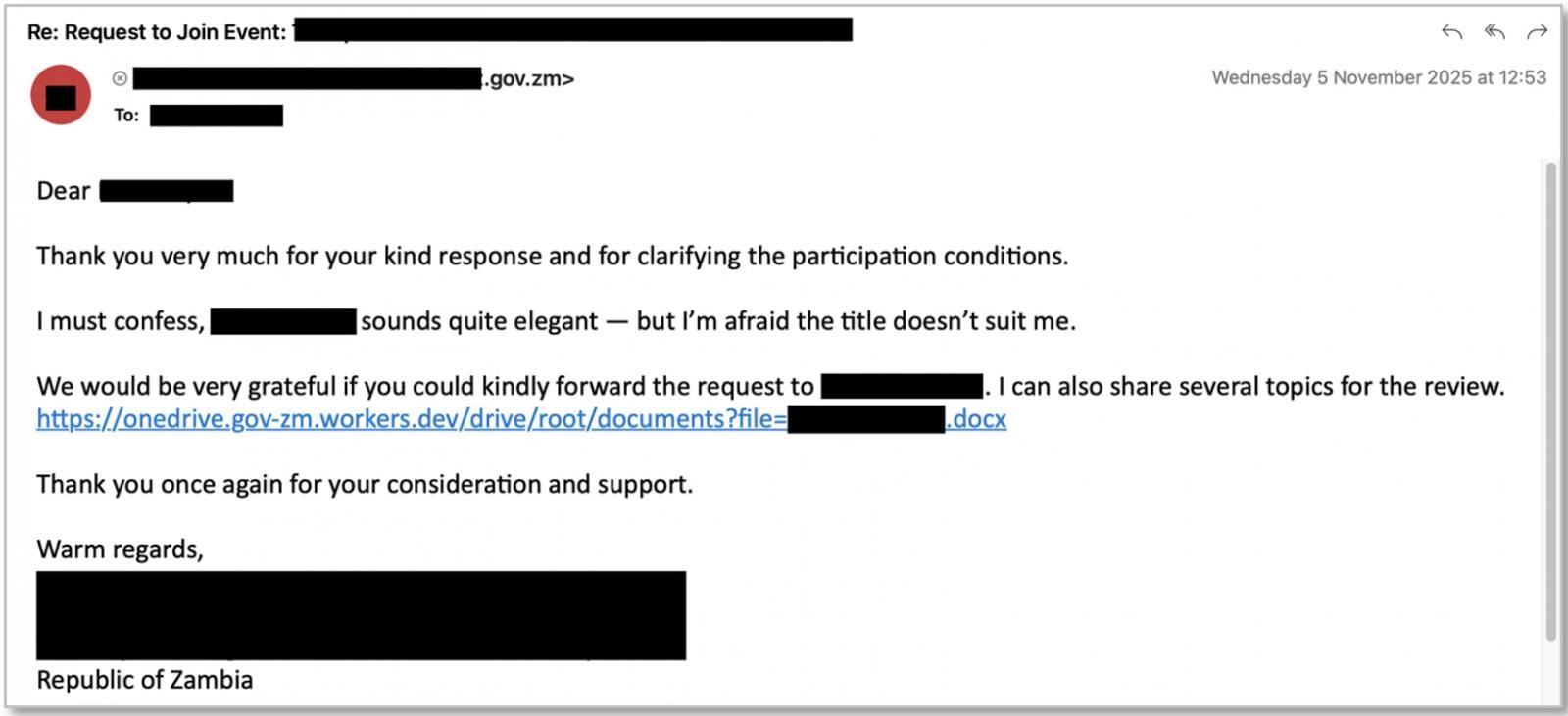

- Actividad alineada con el estado – Desde septiembre de 2025, Proofpoint observó que un presunto actor de amenazas alineado con Rusia, rastreado como UNK_AcademicFlare, abusaba de la autorización del código de dispositivo OAuth para apropiarse de cuentas. El actor utiliza cuentas de correo electrónico gubernamentales y militares comprometidas para establecer una relación antes de compartir enlaces que falsifican OneDrive, lo que lleva a las víctimas a un flujo de trabajo de phishing de código de dispositivo. La actividad se dirige principalmente a los sectores gubernamental, académico, de grupos de expertos y de transporte en Estados Unidos y Europa.

Fuente: Punto de prueba

Para bloquear estos ataques, Proofpoint recomienda que las organizaciones utilicen el acceso condicional de Microsoft Entra siempre que sea posible y consideren introducir una política sobre el origen del inicio de sesión.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.