Los investigadores de seguridad han identificado al menos 187 paquetes de NPM comprometidos en un ataque de cadena de suministro continuo, con una carga útil de autopropagación maliciosa para infectar otros paquetes.

La campaña de estilo de gusano coordinado denominado 'Shai-Hulud' comenzó ayer con el compromiso del @ctrl/tinycolor Paquete NPM, que recibe más de 2 millones de descargas semanales.

Desde entonces, la campaña se ha expandido significativamente y ahora incluye paquetes publicados en el espacio de nombres NPM de CrowdStrike.

De pequeño a crowdstrike

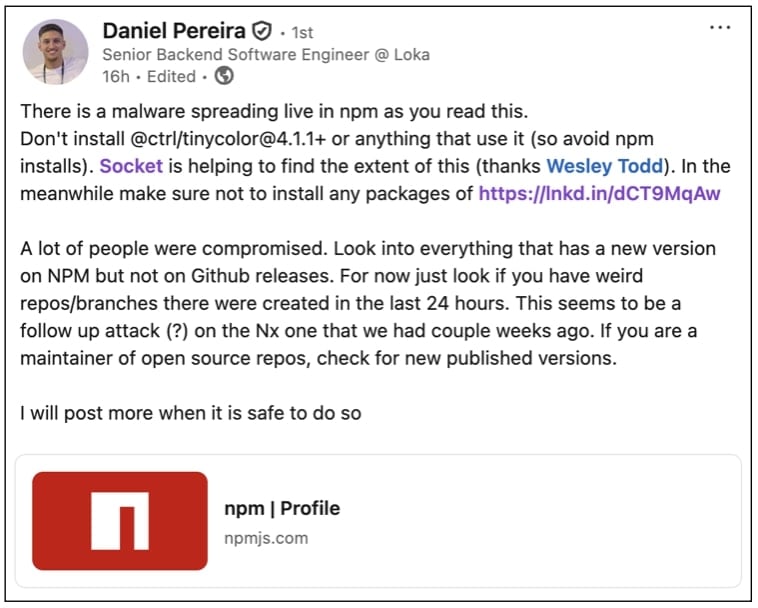

Ayer, Daniel Pereira, un ingeniero senior de software de backend, alertado La comunidad a un ataque de cadena de suministro de software a gran escala que afecta el registro JavaScript más grande del mundo, NPMJS.com.

«Hay un malware (sic) que se extiende en vivo en NPM mientras lee esto», escribió el ingeniero, advirtiendo a todos que se abstengan de instalar las últimas versiones del @ctrl/tinycolor proyecto.

Pereira había sido tratando de Obtenga la atención de Github en las últimas 24 horas a través de canales más discretos para discutir el ataque en curso como «se dirigieron muchas reposuras» y revelar el ataque públicamente podría poner en riesgo a las personas.

«Pero contactar a Github es demasiado difícil. Por ejemplo, los secretos se están expuestos en repos. Esto es serio», escribió el ingeniero.

Software Supply Chain Security Firma Socket comenzó a investigar el compromiso e identificó al menos 40 paquetes que se vieron comprometidos en esta campaña. Hoy, tanto los investigadores de Socket como Aikido han Paquetes adicionales identificadosTomando el conteo hasta al menos 187.

Decrutamiento de pasos también publicado Un desglose técnico con fragmentos deobfuscados y diagramas de flujo de ataque, confirmando en gran medida los hallazgos iniciales de Socket.

Los paquetes afectados incluyen varios publicados por la cuenta NPMJS de CrowdStrike crowdstrike-editor.

BleepingComuter contactó al proveedor de soluciones de ciberseguridad para hacer comentarios:

«Después de detectar varios paquetes de Administrador de paquetes de nodo malicioso (NPM) en el registro público de NPM, un repositorio de código abierto de terceros, los eliminamos rápidamente y giramos proactivamente nuestras claves en registros públicos», un portavoz crowdstrike compartió con BleepingComuter.

«Estos paquetes no se utilizan en el sensor Falcon, la plataforma no se ve afectada y los clientes siguen siendo protegidos. Estamos trabajando con NPM y realizando una investigación exhaustiva».

El gusano autopropagante utiliza Trufflehog para robar secretos

Las versiones comprometidas incluyen un mecanismo de autopropagación que se dirige a otros paquetes por el mismo mantenedor.

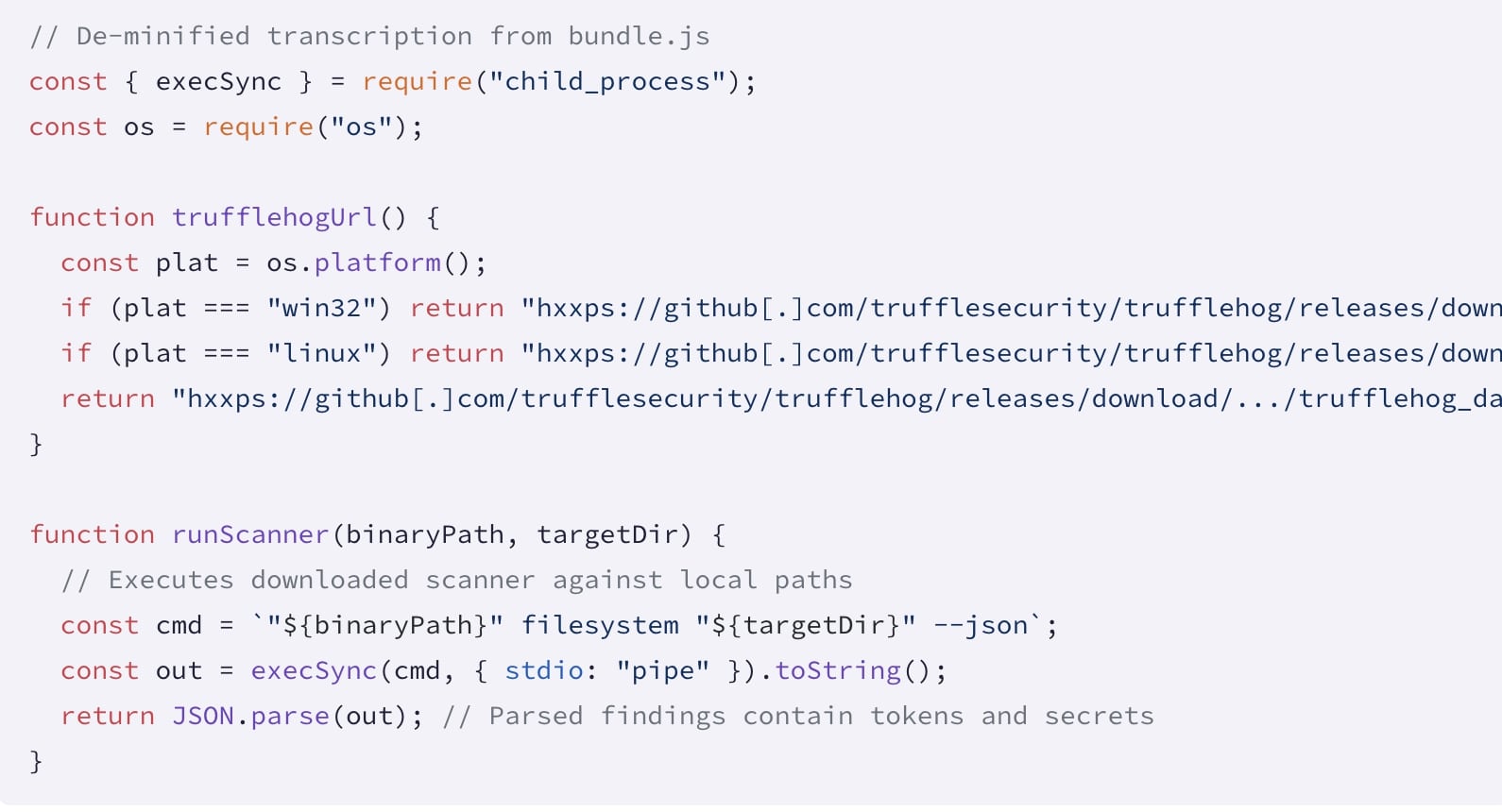

El malware descarga cada paquete por un mantenedor, modifica su paquete.jsoninyecta un paquete.js Script (que se muestra a continuación), reempaciona el archivo y lo vuelve a publicar, «permitiendo así la troyanización automática de los paquetes aguas abajo», como explicaron los investigadores de Socket.

El paquete.js El script utiliza Trufflehog, un escáner secreto legítimo que puede ser utilizado por desarrolladores y profesionales de la seguridad para encontrar información confidencial con filtración accidentalmente como claves API, contraseñas y tokens dentro de repositorios de código y otras fuentes de datos.

Sin embargo, el script malicioso abusa de la herramienta para buscar en el host tokens y credenciales en la nube.

«Valida y utiliza credenciales de desarrollador y CI, crea un flujo de trabajo de GitHub Actions dentro de los repositorios y exfiltrata los resultados a un webhook codificado (hxxps: // webhook (.) Sitio/BB8CA5F6-4175-45D2-B042-FC9BB8170B7)», explica Socket.

El nombre 'Shai-Hulud' proviene del shai-hulud.yaml flujo de trabajo archivos utilizados por malware que se encuentran en las versiones comprometidas, y son una referencia a los gusanos de arena gigantes en Frank Herbert's Duna serie.

«Si bien no es una referencia única, su presencia refuerza que el atacante calificó deliberadamente la campaña 'Shai-Hulud'», «,» fijado Los investigadores de socket Kush Pandya y Peter van der Zee hoy.

El malware que se encuentra en paquetes adicionales identificados hoy en día es idéntico al hilo anterior que se utilizó paquete.js a:

- Descargue y ejecute la herramienta de escaneo secreto legítimo, Trufflehog

- Busque en el host en busca de secretos como tokens y credenciales en la nube

- Compruebe si el desarrollador descubierto y las credenciales de CI son válidas

- Crear flujos de trabajo de acciones de GitHub no autorizados dentro de los repositorios

- Exfiltrate los datos confidenciales a un punto final webhook codificado

El incidente sigue ataques en curso a gran escala como NX 'S1ngularity'

Lo que hace que este ataque de cadena de suministro se destaque, más allá de los paquetes populares que golpeó, es su momento.

El ataque sigue a dos ataques de la cadena de suministro de alto perfil que ocurren en el mismo mes.

La primera semana de septiembre, malware con AI Llegó a 2,180 cuentas de Github en lo que se denominó el ataque 'S1ngularity'.

Si bien la causa raíz del ataque de hoy todavía se está investigando, los practicantes, incluida Pereira, plantean la hipótesis de que el ataque de hoy puede haber sido orquestado por los atacantes detrás de la «S1ngularidad».

A principios de este mes, los mantenedores del popular PAQUETES DE NPM DE TACA Y DEBUGA También fue víctima de Phishing, en un ataque separado, lo que llevó a que sus proyectos sean comprometidos.

Los efectos de la onda de estos ataques se extienden profundamente en la cadena de dependencia, lo que puede afectar los proyectos ampliamente utilizados como Google Gemini CLI, que emitió una declaración Durante el fin de semana:

«Queremos ser claros: el código fuente de Gemini CLI en sí no se vio comprometido, y nuestros servidores siguen siendo seguros», escribió Ryan J. Salva, director senior de gestión de productos de Google.

«Sin embargo, este incidente puede haber afectado a los usuarios que instalaron o actualizaron la CLI de Gemini durante la ventana de ataque utilizando el método de instalación de NPM. Estamos proporcionando detalles sobre el incidente, aclarando quién se ve afectado y describiendo los pasos que los usuarios deben tomar para garantizar que sus sistemas sean seguros».

Estos ataques continuos demuestran la fragilidad de la cadena de suministro de software moderna, donde una sola solicitud de extracción maliciosa o una cuenta de mantenedor comprometida pueden extenderse a cientos de proyectos.

Si bien los proveedores como Google y CrowdStrike enfatizan sus plataformas principales permanecen seguras, el incidente subraya la necesidad urgente de que los desarrolladores salvaguarden sus construcciones de software y tuberías.

Los usuarios afectados deben auditar sus entornos y registros para obtener signos de compromiso, rotar todos los secretos y tokens CI/CD, y revisar los árboles de dependencia para versiones maliciosas. Fijar las dependencias a las versiones de confianza y limitar el alcance de las credenciales de publicación siguen siendo pasos críticos para reducir la exposición a los compromisos a nivel de paquete.