El grupo hacktivista prorruso CyberVolk lanzó un ransomware como servicio (RaaS) llamado VolkLocker que adolecía de graves fallas de implementación, lo que permitía a las víctimas potencialmente descifrar archivos de forma gratuita.

Según los investigadores de SentinelOne que examinaron la nueva familia de ransomware, el cifrador utiliza una clave maestra codificada en el binario, que también está escrita en texto plano en un archivo oculto en las máquinas afectadas.

Esto permite a las empresas objetivo utilizar la clave para descifrar archivos de forma gratuita, lo que socava el potencial de VolkLocker en el ámbito del cibercrimen.

Hacktivismo y cibercrimen

CyberVolk es según se informa un colectivo hacktivista pro Rusia con sede en India que comenzó a operar el año pasado, lanzando ataques distribuidos de denegación de servicio y ransomware contra entidades públicas y gubernamentales que se oponen a Rusia o se ponen del lado de Ucrania.

Si bien el grupo fue interrumpido en Telegram, regresó en agosto de 2025 con un nuevo programa RaaS, VolkLocker (CyberVolk 2.x), que apunta a sistemas Linux/VMware ESXi y Windows.

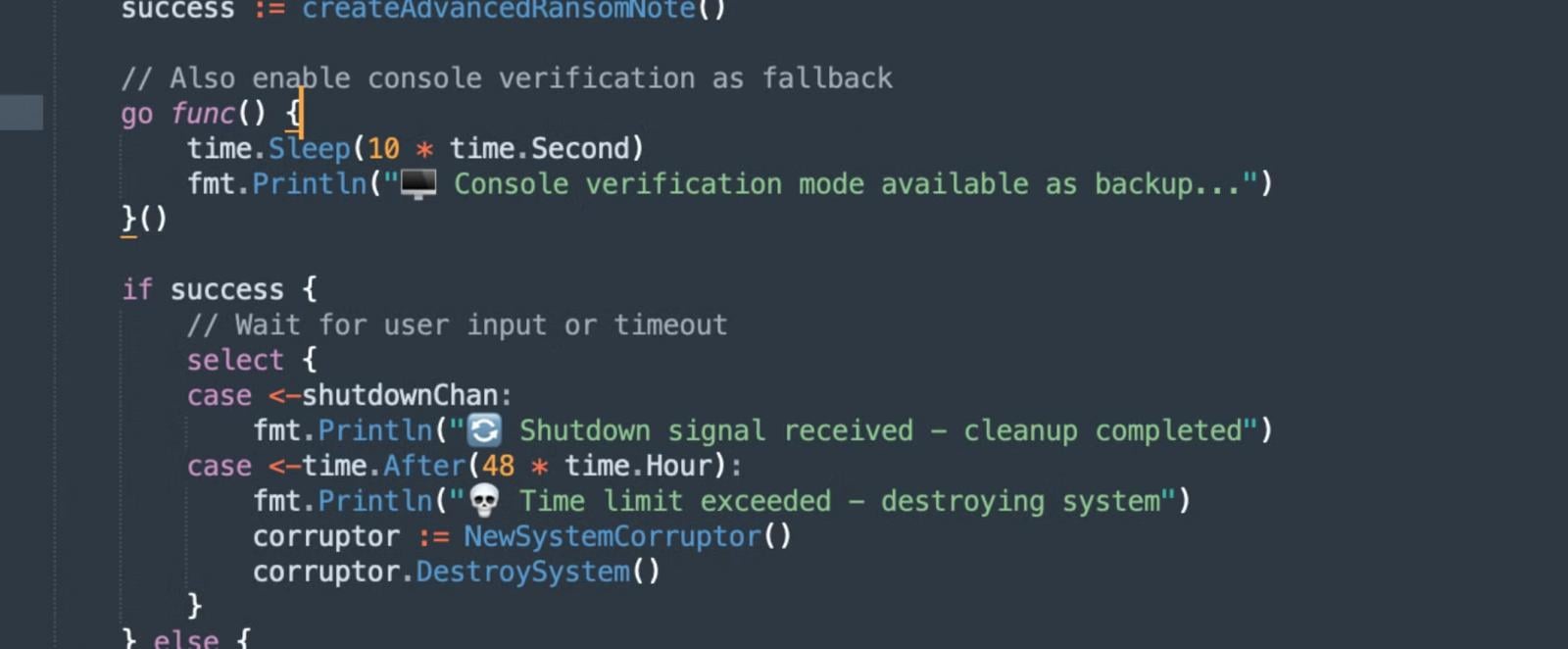

Una característica interesante de VolkLocker es el uso de una función de temporizador Golang en su código, que, cuando caduca o cuando se ingresa una clave incorrecta en la nota HTML del ransomware, activa la eliminación de las carpetas del usuario (Documentos, Descargas, Imágenes y Escritorio).

Fuente: SentinelOne

El acceso a RaaS cuesta entre 800 y 1100 dólares para una única arquitectura de sistema operativo, o entre 1600 y 2200 dólares para ambas.

Los compradores pueden acceder a un robot constructor en Telegram para personalizar el cifrador y recibir la carga útil generada.

En noviembre de 2025, el mismo grupo de amenazas comenzó a anunciar un troyano de acceso remoto y un registrador de teclas, ambos con un precio de 500 dólares cada uno.

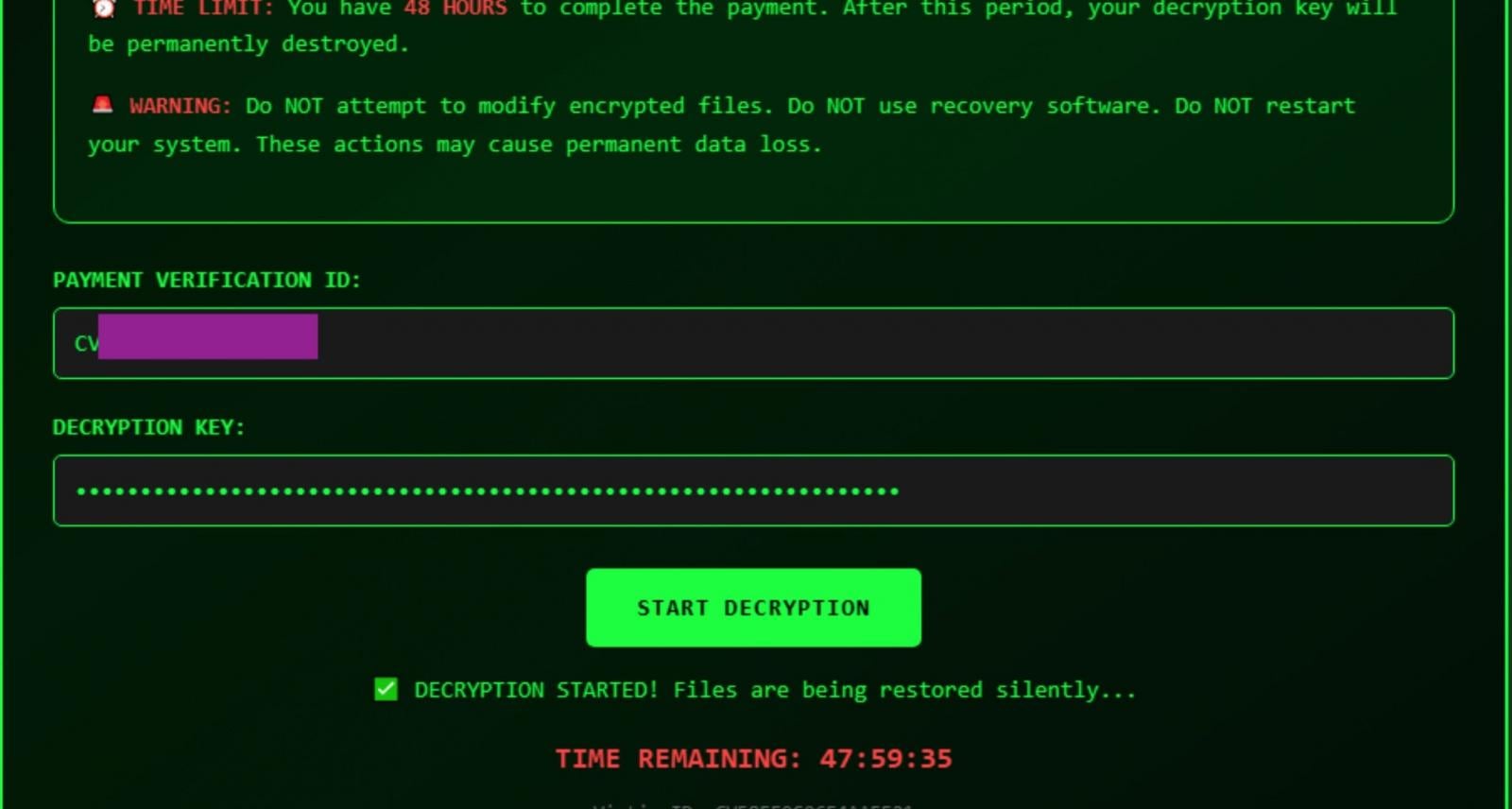

Fuente: SentinelOne

Debilidad criptográfica crítica

VolkLocker utiliza AES-256 en cifrado GCM (Galois/Counter Mode), con una clave maestra de 32 bits derivada de una cadena hexadecimal de 64 caracteres incrustada en el binario.

Se utiliza un nonce aleatorio de 12 bytes como vector de inicialización (IV) para cada archivo, eliminando el archivo original y agregando la extensión de archivo .locked o .cvolk a la copia cifrada.

El problema es que VolkLocker usa la misma clave maestra para cifrar todos los archivos en un sistema víctima, y esa misma clave también se escribe en un archivo de texto sin formato (system_backup.key) en la carpeta %TEMP%.

«Dado que el ransomware nunca elimina este archivo de clave de respaldo, las víctimas podrían intentar recuperar el archivo extrayendo los valores necesarios del archivo». explica SentinelOne.

«La copia de seguridad de la clave en texto sin formato probablemente represente un artefacto de prueba enviado inadvertidamente en compilaciones de producción».

Fuente: SentinelOne

Si bien esta falla puede ayudar a cualquier víctima existente, la divulgación de la falla criptográfica de VolkLocker probablemente incitará a los actores de amenazas a corregir el error y evitar que se abuse de él en el futuro.

Se considera una mejor práctica no revelar fallas de ransomware mientras un actor de amenazas está ejecutando activamente la operación y, en cambio, compartirlas de forma privada con las fuerzas del orden y las empresas de negociación de ransomware que puedan ayudar de forma privada a las víctimas.

BleepingComputer se comunicó con SentinelOne para preguntar sobre su decisión de revelar públicamente la debilidad de VolkLocker, y un portavoz envió la siguiente explicación:

«La razón por la que no dudamos es que esto no es una falla de cifrado central, sino más bien un artefacto de prueba que operadores incompetentes envían inadvertidamente a algunas versiones de producción y no es un mecanismo de descifrado confiable más allá de esos casos. Es más representativo del ecosistema que CyberVolk está tratando de habilitar a través de esta oferta de RaaS». – Portavoz de SentinelOne

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.