Un grupo de hackers vinculado a China está explotando un día cero de Windows en ataques dirigidos a diplomáticos europeos en Hungría, Bélgica y otras naciones europeas.

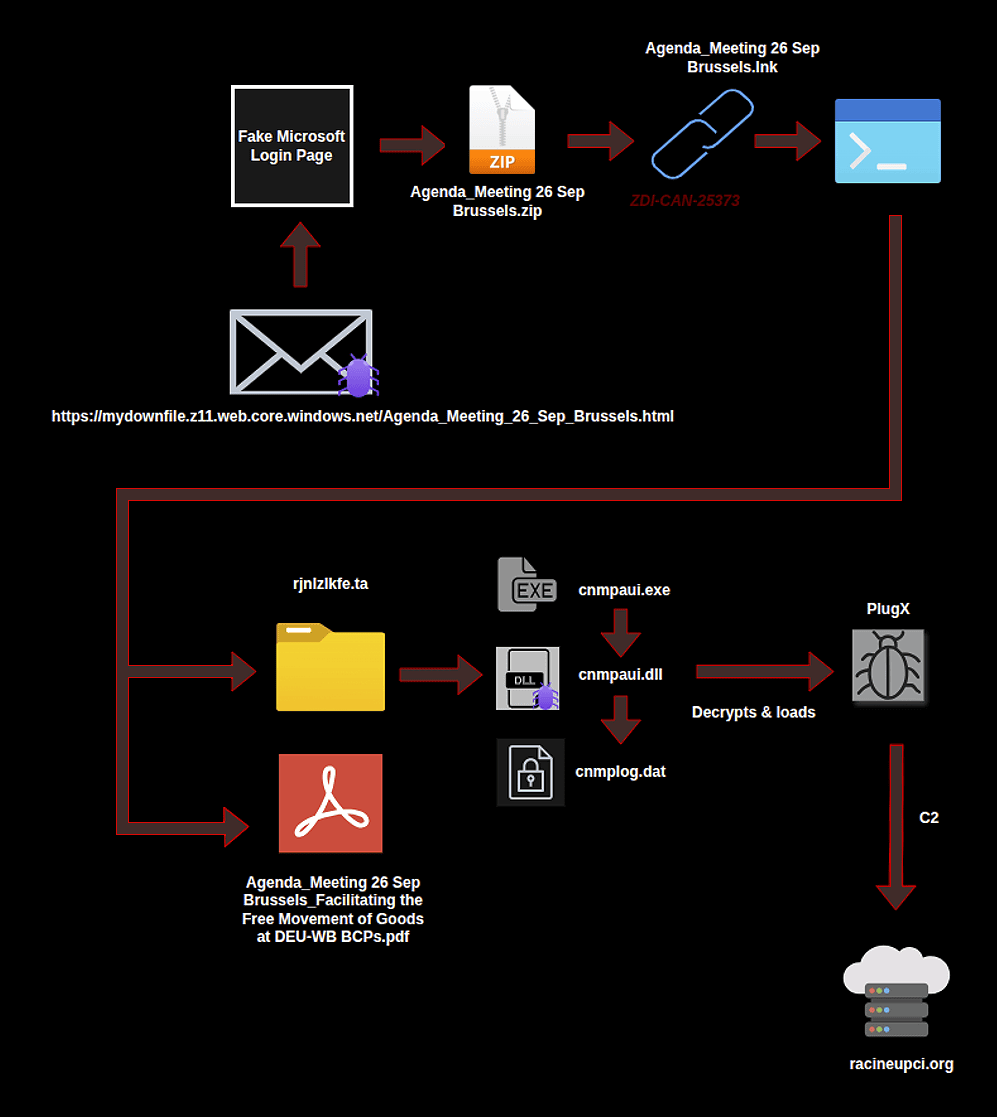

Según Arctic Wolf Labs, la cadena de ataque comienza con correos electrónicos de phishing que conducen a la entrega de archivos LNK maliciosos relacionados con talleres de adquisiciones de defensa de la OTAN, reuniones de facilitación de fronteras de la Comisión Europea y varios otros eventos diplomáticos.

Estos archivos maliciosos están diseñados para explotar una vulnerabilidad LNK de Windows de alta gravedad (rastreada como CVE-2025-9491) para implementar el malware troyano de acceso remoto (RAT) PlugX y ganar persistencia en los sistemas comprometidos, lo que les permite monitorear las comunicaciones diplomáticas y robar datos confidenciales.

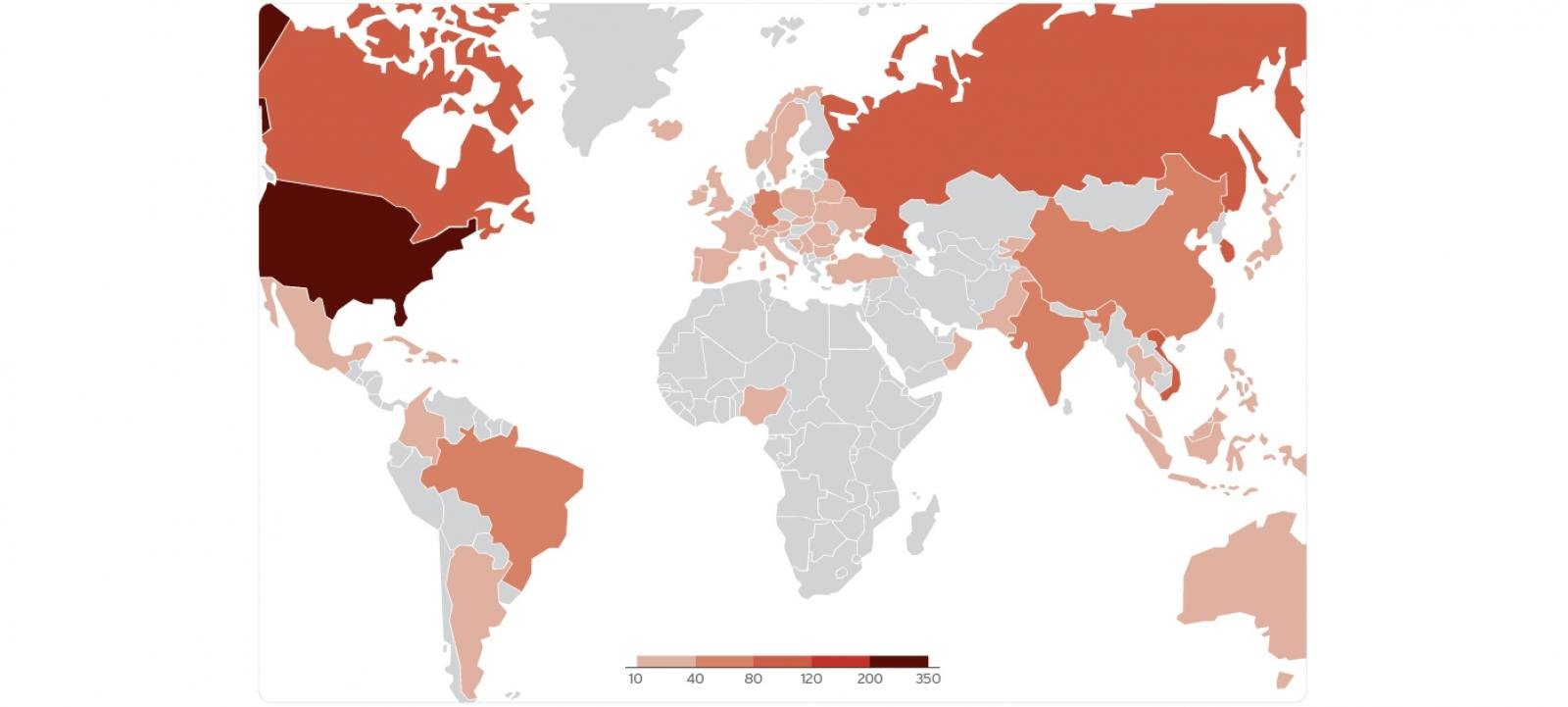

La campaña de ciberespionaje se ha atribuido a un grupo de amenazas respaldado por el estado chino rastreado como UNC6384 (Mustang Panda), conocido por realizar operaciones de espionaje alineadas con intereses estratégicos chinos y dirigidas a entidades diplomáticas en todo el sudeste asiático.

Análisis del malware y la infraestructura utilizados en esta campaña por investigadores de Arctic Wolf Labs y Listo para la huelga También ha revelado que estos ataques han ampliado su alcance en las últimas semanas. Si bien inicialmente se centraron en las entidades diplomáticas húngaras y belgas, ahora también apuntan a otras organizaciones europeas, incluidas agencias gubernamentales serbias y entidades diplomáticas de Italia y los Países Bajos.

«Arctic Wolf Labs evalúa con gran confianza que esta campaña es atribuible a UNC6384, un actor de amenazas de ciberespionaje afiliado a China», los investigadores dijeron. «Esta atribución se basa en múltiples líneas de evidencia convergentes que incluyen herramientas de malware, procedimientos tácticos, alineación de objetivos y superposiciones de infraestructura con operaciones UNC6384 previamente documentadas».

Muy explotado en ataques

La vulnerabilidad de día cero utilizada en esta campaña permite a los atacantes ejecutar código arbitrario de forma remota en sistemas Windows específicos. Sin embargo, se requiere la interacción del usuario para una explotación exitosa, ya que implica engañar a las víctimas potenciales para que visiten una página maliciosa o abran un archivo malicioso.

CVE-2025-9491 existe en el manejo de archivos .LNK, lo que permite a los atacantes aprovechar la forma en que Windows muestra los archivos de acceso directo para evadir la detección y ejecutar código en dispositivos vulnerables sin el conocimiento del usuario. Los actores de amenazas aprovechan esta falla ocultando argumentos maliciosos de la línea de comandos dentro de archivos de acceso directo .LNK a la estructura COMMAND_LINE_ARGUMENTS mediante espacios en blanco acolchados.

En marzo de 2025, los analistas de amenazas de Trend Micro descubrieron que CVE-2025-9491 ya estaba siendo ampliamente explotado por 11 grupos patrocinados por el estado y bandas de ciberdelincuentesincluidos Evil Corp, APT43 (también conocido como Kimsuky), Bitter, APT37, Mustang Panda, SideWinder, RedHotel, Konni y otros.

«En estas campañas se han rastreado diversas cargas útiles y cargadores de malware como Ursnif, Gh0st RAT y Trickbot, con plataformas de malware como servicio (MaaS) que complican el panorama de amenazas». Trend Micro dijo En el momento.

Si bien Microsoft le dijo a BleepingComputer en marzo que «consideraría abordar» esta falla de día cero, aunque «no cumple con los requisitos para un servicio inmediato», aún no ha publicado actualizaciones de seguridad para parchear esta vulnerabilidad de Windows altamente explotada.

Dado que no existe un parche oficial CVE-2025-9491 para bloquear los ataques en curso, se recomienda a los defensores de la red restringir o bloquear el uso de archivos .LNK de Windows y bloquear las conexiones de la infraestructura C2 identificada por Arctic Wolf Labs.