Un nuevo malware como servicio (MaaS) para Android llamado Cellik se anuncia en foros clandestinos sobre cibercrimen y ofrece un sólido conjunto de capacidades que incluyen la opción de integrarlo en cualquier aplicación disponible en Google Play Store.

Específicamente, los atacantes pueden seleccionar aplicaciones de la tienda de aplicaciones oficial de Android y crear versiones troyanizadas que parezcan confiables y mantengan la interfaz y funcionalidad de la aplicación real.

Al proporcionar las capacidades esperadas, las infecciones por Cellik pueden pasar desapercibidas durante más tiempo. Además, el vendedor afirma que empaquetar el malware de esta manera puede ayudar a evitar Play Protect, aunque esto no está confirmado.

La empresa de seguridad móvil iVerify descubrió Cellik en foros clandestinos donde se ofrece por $150 al mes o $900 por acceso de por vida.

Capacidades de Cellik

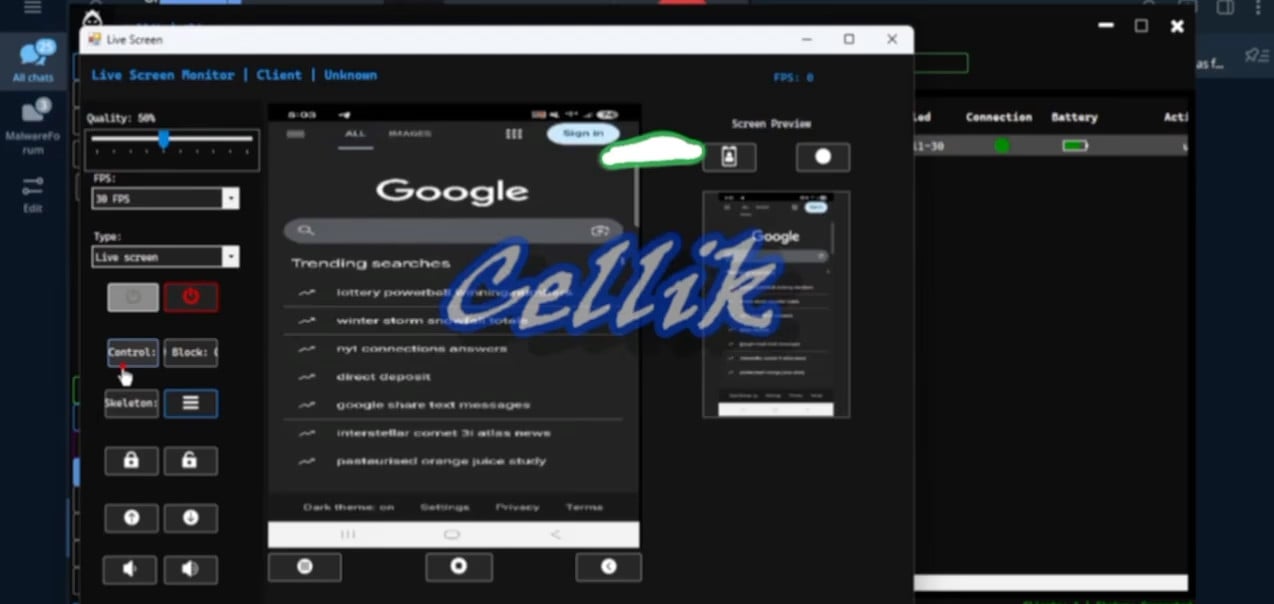

Cellik es un malware de Android completo que puede capturar y transmitir la pantalla de la víctima en tiempo real, interceptar notificaciones de aplicaciones, explorar el sistema de archivos, exfiltrar archivos, borrar datos y comunicarse con el servidor de comando y control a través de un canal cifrado.

Fuente: iVerify

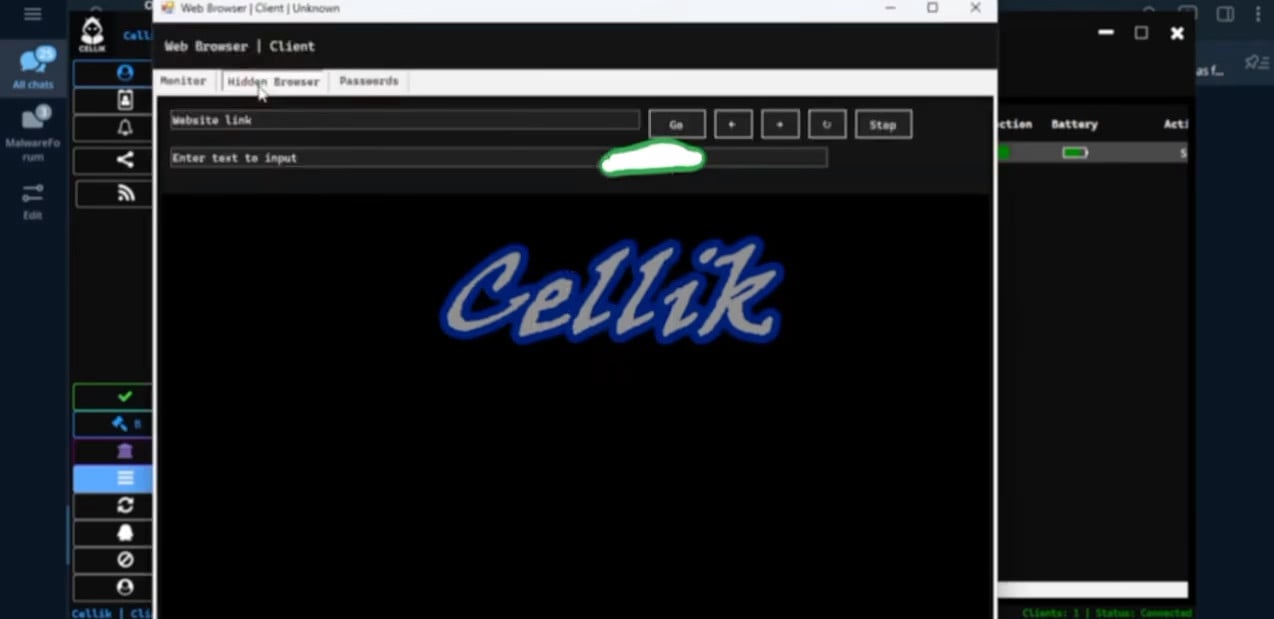

El malware también presenta un modo de navegador oculto que los atacantes pueden usar para acceder a sitios web desde el dispositivo infectado utilizando las cookies almacenadas de la víctima.

Un sistema de inyección de aplicaciones permite a los atacantes superponer pantallas de inicio de sesión falsas o inyectar código malicioso en cualquier aplicación para robar las credenciales de la cuenta de la víctima.

Las capacidades enumeradas también incluyen la opción de inyectar cargas útiles en las aplicaciones instaladas, lo que haría aún más difícil identificar la infección, ya que las aplicaciones en las que se ha confiado durante mucho tiempo de repente se vuelven maliciosas.

Fuente: iVerify

Lo más destacado, sin embargo, es la integración de Play Store en el creador de APK de Cellik, que permite a los ciberdelincuentes explorar la tienda en busca de aplicaciones, seleccionar las que desean y crear una variante maliciosa de ellas.

«El vendedor afirma que Cellik puede eludir las funciones de seguridad de Google Play envolviendo su carga útil en aplicaciones confiables, esencialmente deshabilitando la detección de Play Protect». explica iVerify.

«Si bien Google Play Protect normalmente señala aplicaciones desconocidas o maliciosas, los troyanos ocultos dentro de paquetes de aplicaciones populares pueden pasar desapercibidos en las revisiones automáticas o en los escáneres a nivel de dispositivo».

BleepingComputer se comunicó con Google para preguntar si las aplicaciones incluidas en Cellik realmente pueden evadir Play Protect, pero no hubo un comentario disponible de inmediato.

Para mantenerse seguros, los usuarios de Android deben evitar descargar APK de sitios dudosos a menos que confíen en el editor, asegurarse de que Play Protect esté activo en el dispositivo, revisar los permisos de las aplicaciones y monitorear actividad inusual.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.