El malware WebRAT ahora se distribuye a través de repositorios de GitHub que afirman albergar exploits de prueba de concepto para vulnerabilidades reveladas recientemente.

WebRAT, que anteriormente se difundía a través de software pirateado y trucos para juegos como Roblox, Counter Strike y Rust, es una puerta trasera con capacidades de robo de información que surgió a principios de año.

Según un informe Desde Solar 4RAYS en mayo, WebRAT puede robar credenciales de cuentas de Steam, Discord y Telegram, así como datos de billeteras de criptomonedas. También puede espiar a las víctimas a través de cámaras web y realizar capturas de pantalla.

Al menos desde septiembre, los operadores comenzaron a distribuir el malware a través de repositorios cuidadosamente diseñados que afirmaban proporcionar un exploit para varias vulnerabilidades que habían sido cubiertas en informes de los medios. Entre ellos estaban:

- CVE-2025-59295 – Un desbordamiento de búfer basado en montón en el componente MSHTML/Internet Explorer de Windows, que permite la ejecución de código arbitrario a través de datos especialmente diseñados enviados a través de la red.

- CVE-2025-10294 – Una omisión de autenticación crítica en el complemento de inicio de sesión sin contraseña OwnID para WordPress. Debido a una validación inadecuada de un secreto compartido, los atacantes no autenticados podrían iniciar sesión como usuarios arbitrarios, incluidos administradores, sin credenciales.

- CVE-2025-59230 – Un vulnerabilidad de elevación de privilegios (EoP) en el servicio Administrador de conexión de acceso remoto (RasMan) de Windows. Un atacante autenticado localmente podría aprovechar el control de acceso inadecuado para escalar sus privilegios al nivel de SISTEMA en las instalaciones de Windows afectadas.

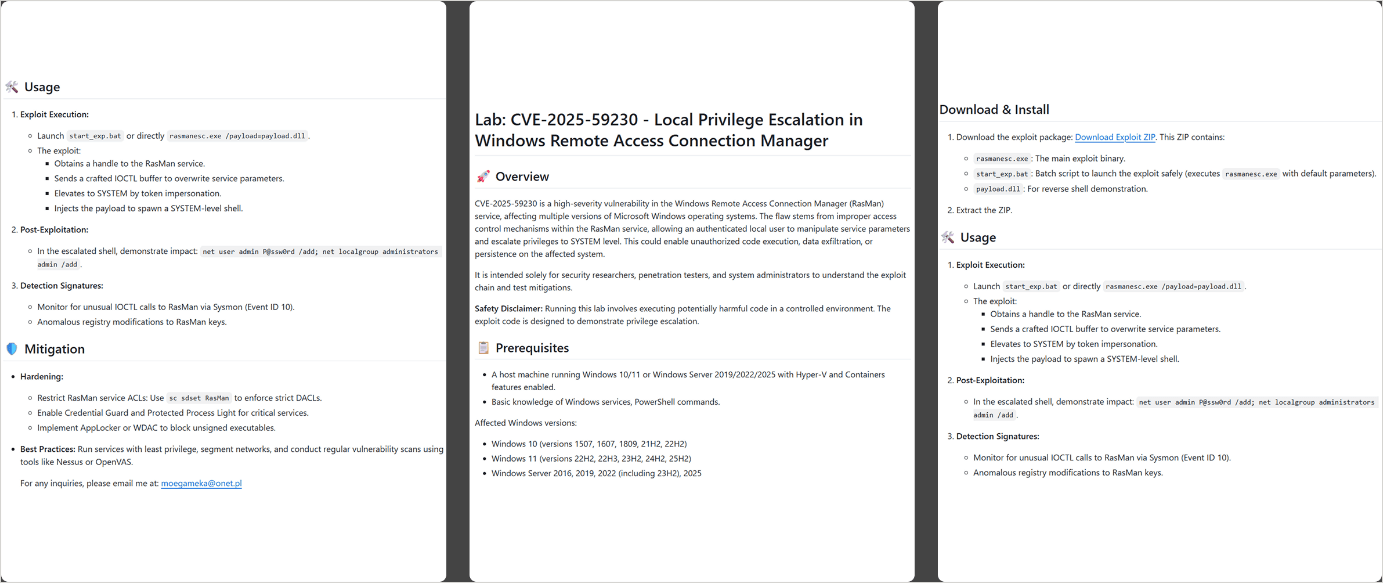

Los investigadores de seguridad de Kaspersky descubrieron 15 repositorios que distribuyen WebRAT y todos brindan información sobre el problema, qué hace el supuesto exploit y las mitigaciones disponibles.

Debido a la forma en que está estructurada la información, Kaspersky cree que el texto se generó utilizando un modelo de inteligencia artificial.

Fuente: Kaspersky

El malware tiene múltiples métodos para establecer la persistencia, incluidas las modificaciones del Registro de Windows, el Programador de tareas y la inyección en directorios aleatorios del sistema.

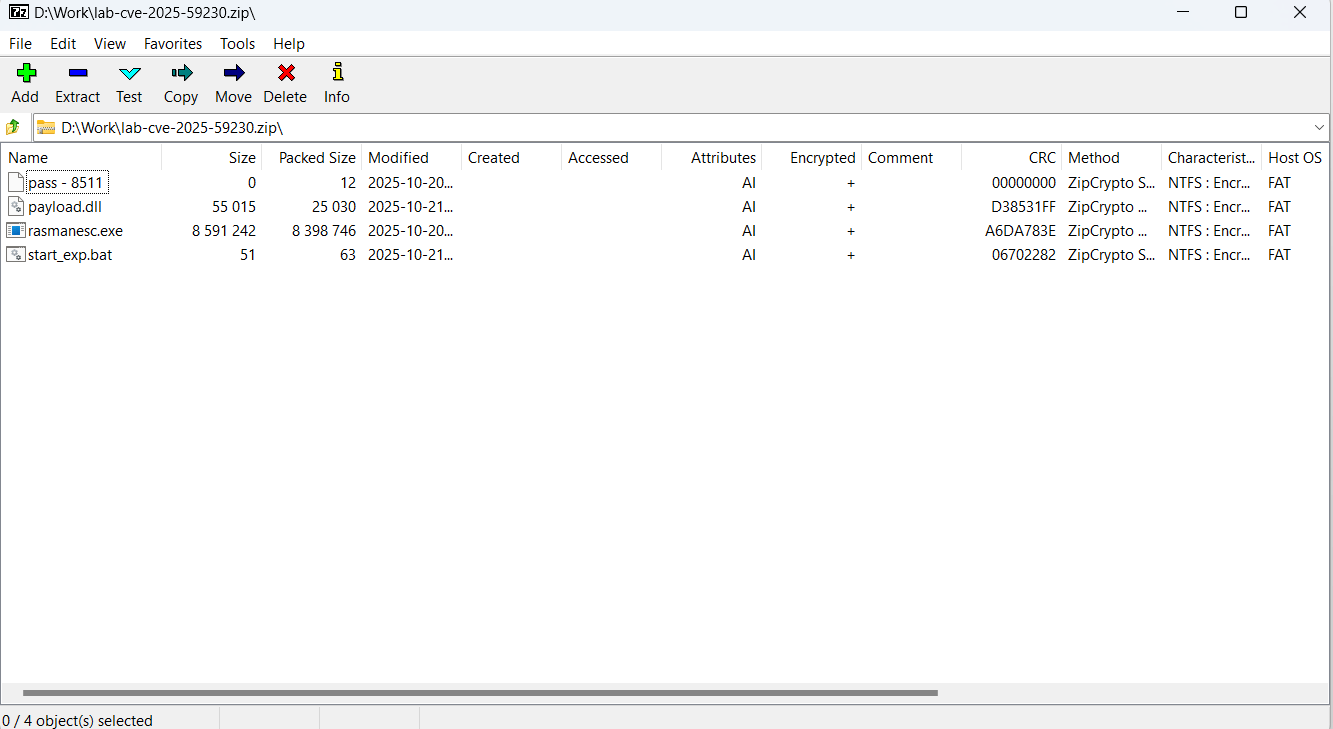

Los investigadores de Kaspersky dicen que los exploits falsos se entregan en forma de un archivo ZIP protegido con contraseña que contiene un archivo vacío con la contraseña como nombre, un archivo DLL corrupto que actúa como señuelo, un archivo por lotes utilizado en la cadena de ejecución y el dropper principal llamado rasmanesc.exe.

Fuente: Kaspersky

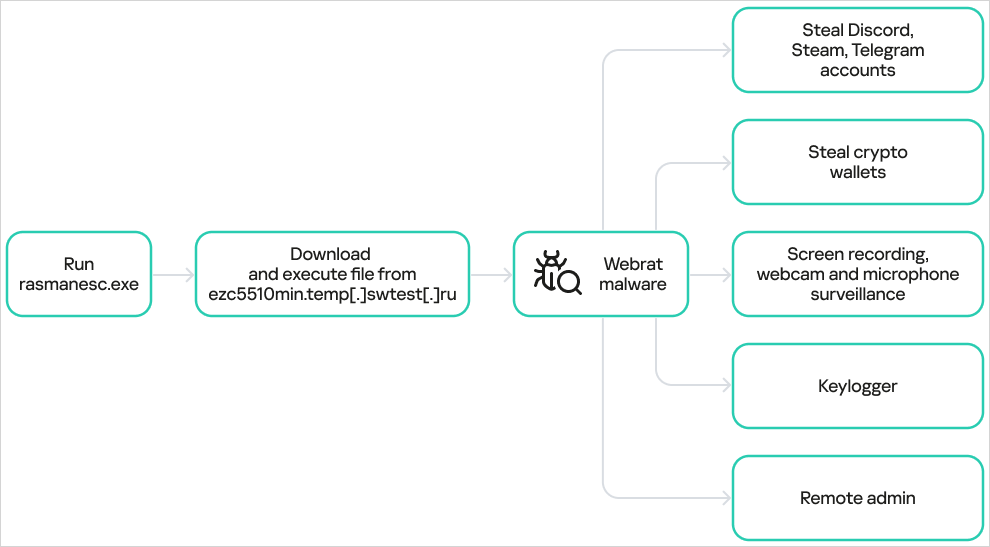

Según los analistas, el dropper eleva los privilegios, desactiva Windows Defender y luego descarga y ejecuta WebRAT desde una URL codificada.

Kaspersky notas que la variante WebRAT utilizada en esta campaña no es diferente de las muestras documentadas previamente y enumera las mismas capacidades descritas en informes anteriores.

Fuente: Kaspersky

El uso de exploits falsos en GitHub para atraer a usuarios desprevenidos a instalar malware no es una táctica nueva, como se ha documentado ampliamente en el pasado (1, 2, 3, 4). Más recientemente, los actores de amenazas promovieron una exploit falso “LDAP Nightmare” en GitHub para difundir malware de robo de información.

Se eliminaron todos los repositorios maliciosos de GitHub relacionados con la campaña WebRAT que Kaspersky descubrió. Sin embargo, los desarrolladores y entusiastas de la seguridad de la información deben tener cuidado con las fuentes que utilizan, ya que los actores de amenazas pueden enviar nuevos señuelos con diferentes nombres de editores.

La regla general al probar exploits o código que proviene de una fuente potencialmente no confiable es ejecutarlos en un entorno aislado y controlado.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.