Un nuevo ataque similar al Spectre denominado VMScape permite que una máquina virtual maliciosa (VM) filme las claves criptográficas de un proceso de hipervisor QEMU no modificado que se ejecuta en AMD modernas o CPU Intel.

El ataque rompe el aislamiento entre las máquinas virtuales y el hipervisor de la nube, evitando las mitigaciones de Spectre existentes y amenazando con fugas de datos confidenciales al aprovechar la ejecución especulativa.

Los investigadores destacan que VMScape no requiere comprometer el host y funciona en el software de virtualización no modificado con mitigaciones predeterminadas habilitadas en el hardware.

Señalan que un actor de amenaza podría implementar tal ataque contra un proveedor de la nube simplemente alquilando una máquina virtual para filtrar secretos del hipervisor u otras máquinas virtuales.

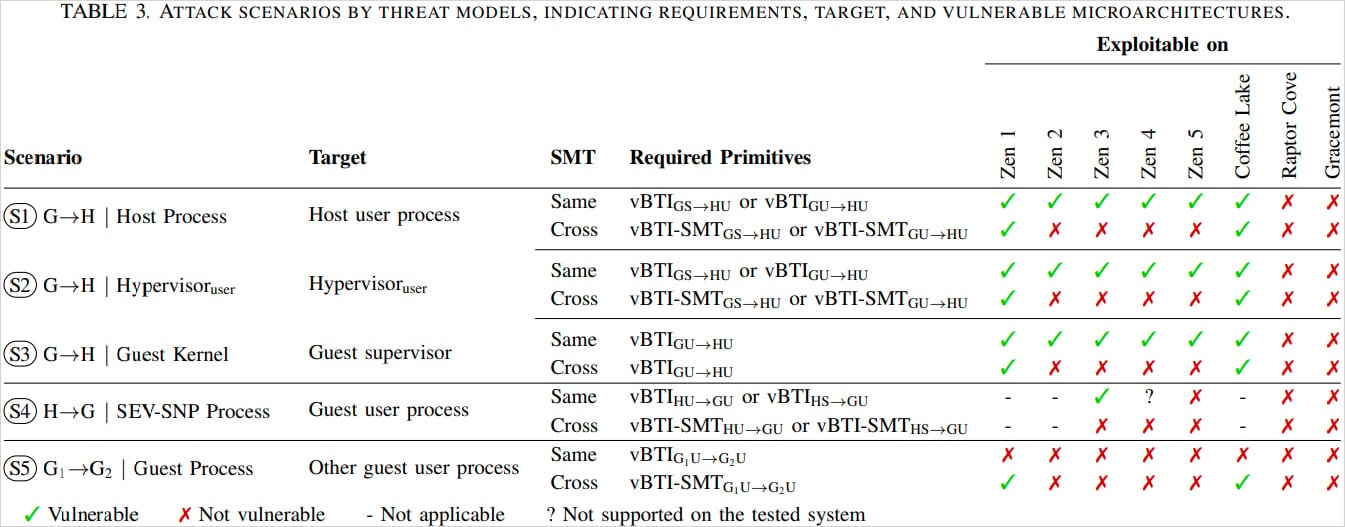

VMScape fue desarrollado por un equipo de Investigadores de ETH Zurich Universidad Pública en Suiza, quien descubrió que afecta a todos los procesadores AMD de Zen 1 a Zen 5, así como las CPU de Intel «Coffee Lake». Los nuevos, «Raptor Cove» y «Gracemont» no se ven afectados.

Fugas de secretos de Qemu

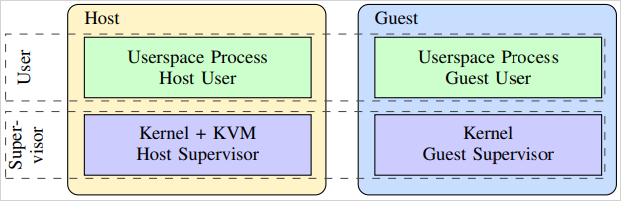

Las CPU modernas protegen contra ataques especulativos al extender el aislamiento a las unidades de predicción de ramas (BPU) entre el invitado y el anfitrión, pero los investigadores descubrieron que este aislamiento es incompleto.

Fuente: ETH Zurich

Un usuario invitado puede influir en la predicción indirecta de la rama en un proceso de usuario del host debido a estructuras de BPU compartidas como el BTB (búfer objetivo de rama), IBP/ITA y BHB (búfer de historial de rama).

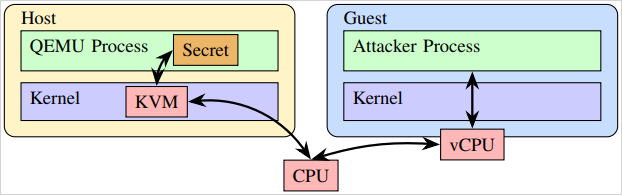

El ataque se dirige a QEMU, el componente Hypervisor de modo de usuario, que mapea la memoria de los invitados en su espacio de direcciones, lo que permite el uso de un canal lateral de caché de 'Flush+Reload'.

Los investigadores de ETH Zurich utilizaron un ataque de Spectre-BTI (inyección de objetivo de rama) para erradicar una rama indirecta objetivo en QEMU, por lo que ejecuta especulativamente un dispositivo de divulgación que filtra datos secretos en el búfer de recarga compartido.

Fuente: ETH Zurich

Para extender la ventana de ejecución especulativa, el atacante desaloja las entradas de caché relevantes desde el interior del invitado mediante la construcción de conjuntos de desalojo dirigidos al caché de último nivel (LLC) en las CPU AMD Zen 4.

ASLR (aleatorización del diseño del espacio de direcciones), una característica de seguridad que aleatoriza las direcciones de memoria donde los datos se cargan en un proceso, se derrota mediante la investigación de las colisiones de sucursales para ubicar el dispositivo de la víctima y el forzo bruto de la dirección virtual del búfer de recarga.

Los investigadores de ETH Zurich mostraron que VMScape fugas datos de memoria arbitraria de QEMU a una tasa de 32 bytes/segundo, con una precisión de nivel de bytes del 98.7%y una tasa de éxito general de 43%.

A este ritmo, un secreto de 4KB, como una clave de cifrado de disco, podría filtrarse en 128 segundos. El tiempo total de extremo a extremo, incluido el proceso de omisión ASLR, sería de 772 segundos, o poco menos de 13 minutos.

https://www.youtube.com/watch?v=g_qdnfi2e4s

Impacto y respuesta

La virtualización es la columna vertebral de la computación en la nube, y si una máquina invitada puede leer la memoria del host, amenaza la seguridad en la nube de múltiples inquilinos.

Sin embargo, es esencial enfatizar que los ataques como VMScape requieren conocimiento avanzado, experiencia técnica profunda y tiempo de ejecución sostenido. Debido a esto, tales ataques, incluso si es posible, no representan una amenaza para la base de usuarios más grande.

Fuente: ETH Zurich

El equipo de ETH Zurich informó sus hallazgos a AMD e Intel el 7 de junio, y el problema recibió el identificador CVE-2025-40300. AMD ha lanzado un boletín de seguridad sobre el problema.

Los desarrolladores de kernel de Linux lanzaron parches que mitigan VMScape agregando un IBPB (barrera de predicción de rama indirecta) en VMEXIT, enjuagando efectivamente la BPU al cambiar de invitado a host. Los investigadores dicen que esta mitigación tiene un impacto de rendimiento mínimo en las cargas de trabajo comunes.