La última variante del ladrón de información MacSync dirigido a sistemas macOS se entrega a través de una aplicación Swift certificada y firmada digitalmente.

Los investigadores de seguridad de la plataforma de administración de dispositivos Apple Jamf dicen que el método de distribución constituye una evolución significativa con respecto a iteraciones anteriores que utilizaban tácticas menos sofisticadas de «arrastrar a Terminal» o ClickFix.

«Entregado como una aplicación Swift firmada con código y certificada ante notario dentro de una imagen de disco llamada zk-call-messenger-installer-3.9.2-lts.dmg, distribuida a través de https://zkcall.net/download, elimina la necesidad de cualquier interacción directa con el terminal», afirman los investigadores en un informe de hoy.

Fuente: Jamf

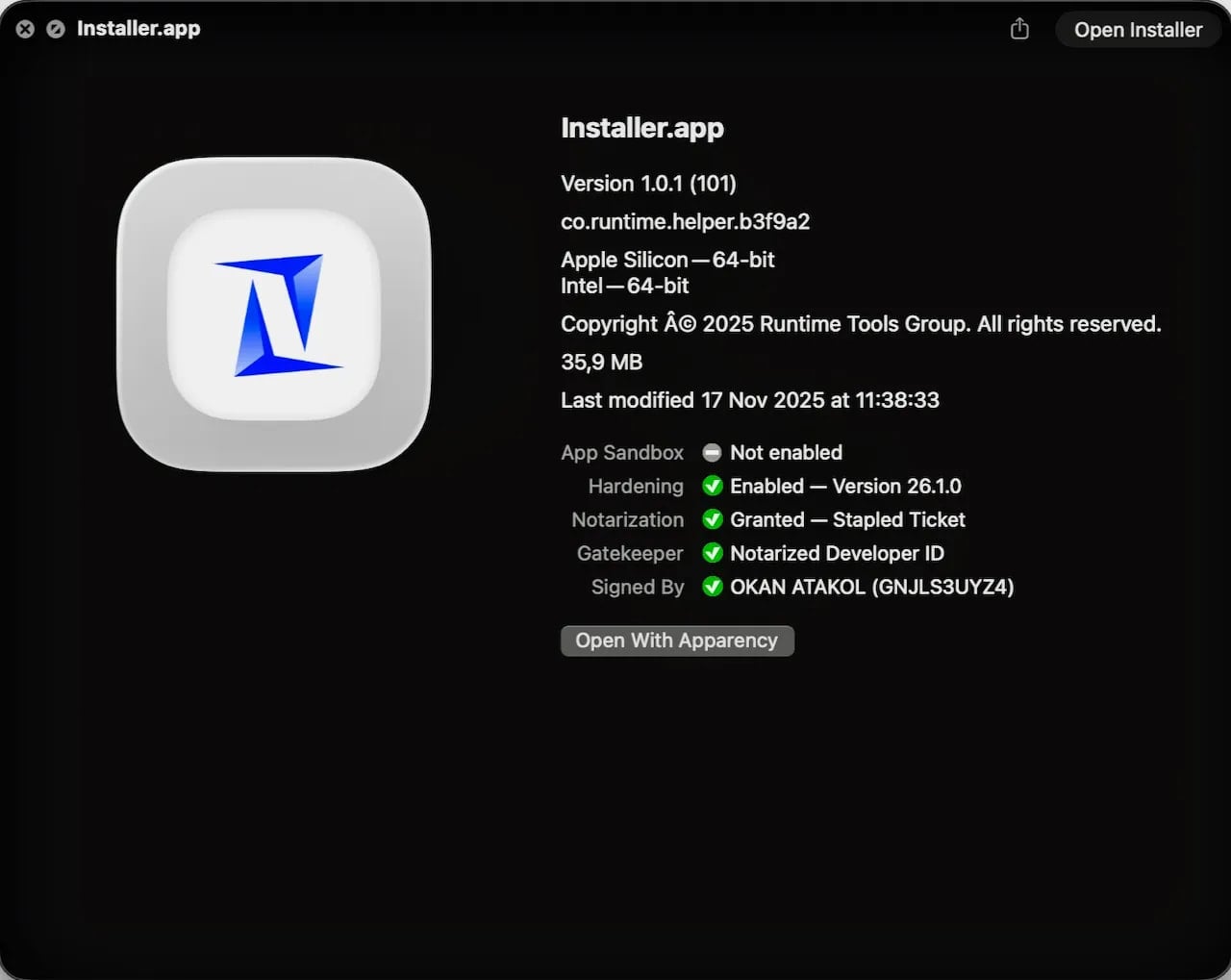

En el momento del análisis, Jamf dice que la última variante de MacSync tenía una firma válida y podía eludir los controles de Gatekeeper, el sistema de seguridad de macOS.

«Después de inspeccionar el binario Mach-O, que es una compilación universal, confirmamos que está firmado en código y certificado ante notario. La firma está asociada con el ID del equipo de desarrolladores GNJLS3UYZ4», Jamf explica.

Sin embargo, tras un informe directo del certificado a Apple, ahora ha sido revocado.

El malware se introduce en el sistema a través de un gotero en forma codificada. Después de decodificar la carga útil, los investigadores descubrieron los signos habituales del MacSync Stealer.

.jpg)

Fuente: Jamf

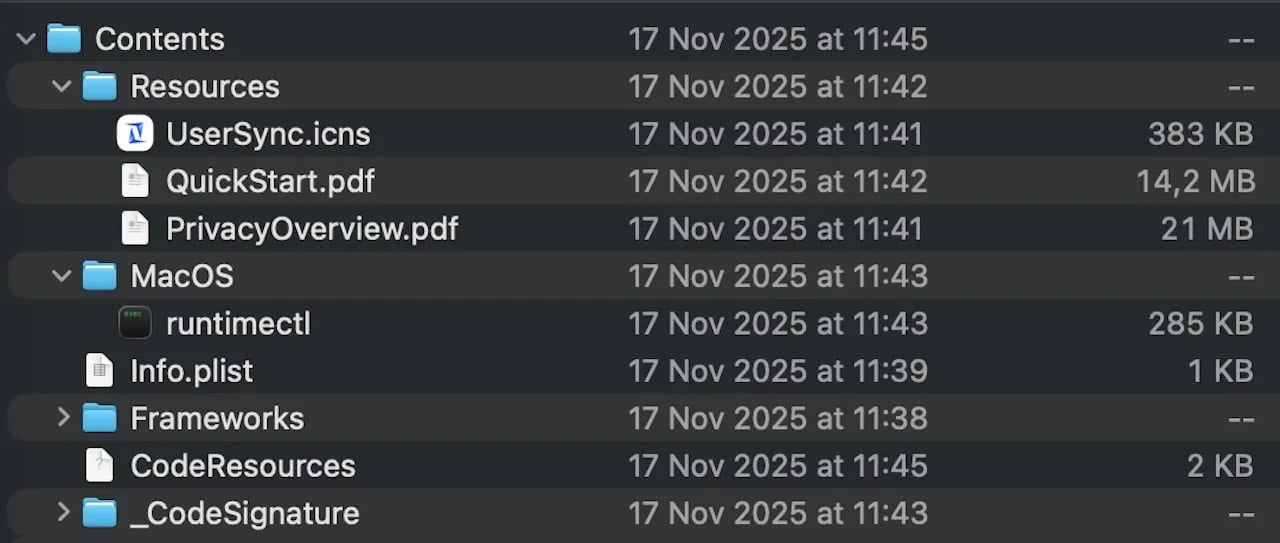

Los investigadores notaron que el ladrón presenta varios mecanismos de evasión, incluido inflar el archivo DMG a 25,5 MB mediante la incrustación de archivos PDF señuelo, borrar los scripts utilizados en la cadena de ejecución y realizar comprobaciones de conectividad a Internet antes de la ejecución para evadir entornos aislados.

Fuente: Jamf

El ladrón surgió en abril de 2025 como Mac.C por un actor de amenazas llamado 'Mentalpositive'. Él ganó tracción en julio, uniéndose al espacio menos concurrido pero aún rentable de ladrones de macOS junto con Amós y Odisea.

un previo análisis de Mac.C por MacPaw Moonlock indica que puede robar credenciales del llavero de iCloud, contraseñas almacenadas en navegadores web, metadatos del sistema, datos de billeteras de criptomonedas y archivos del sistema de archivos.

Curiosamente, en una entrevista Como Mentalpositive le dio al investigador g0njxa en septiembre, el autor del malware afirmó que la introducción de una política de certificación de aplicaciones más estricta en macOS 10.14.5 y posteriores tuvo la mayor influencia en sus planes de desarrollo, lo que se refleja en las últimas versiones capturadas en la naturaleza.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.