Una cepa de ransomware recientemente descubierta llamada HybridPetya puede evitar la función de arranque segura de UEFI para instalar una aplicación maliciosa en la partición del sistema EFI.

HybridPetya parece inspirado en el destructivo malware Petya/Notpetya que encriptaba las computadoras y evitó que las ventanas iniciaran ataques en 2016 y 2017 pero no proporcionó una opción de recuperación.

Los investigadores de la compañía de ciberseguridad ESET encontraron una muestra de HybridPetya en Virustotal. Señalan que este puede ser un proyecto de investigación, una prueba de concepto o una versión temprana de una herramienta de delitos cibernéticos que todavía están bajo pruebas limitadas.

Aún así, Eset dice que su presencia es otro ejemplo (junto con Blacklotus, Bootkittyy Hyper-V Backdoor) que los botines de UEFI con funcionalidad de derivación segura son una amenaza real.

HybridPetya incorpora características de Petya y Notpetya, incluida el estilo visual y la cadena de ataque de estas cepas de malware más antiguas.

Sin embargo, el desarrollador agregó cosas nuevas como la instalación en la partición del sistema EFI y la capacidad de evitar el arranque seguro explotando el CVE-2024-7344 vulnerabilidad.

ESET descubrió la falla en enero de este año, el problema consiste en aplicaciones firmadas por Microsoft que podrían explotarse para implementar keetkits incluso con protección segura de arranque activa en el objetivo.

Fuente: ESET

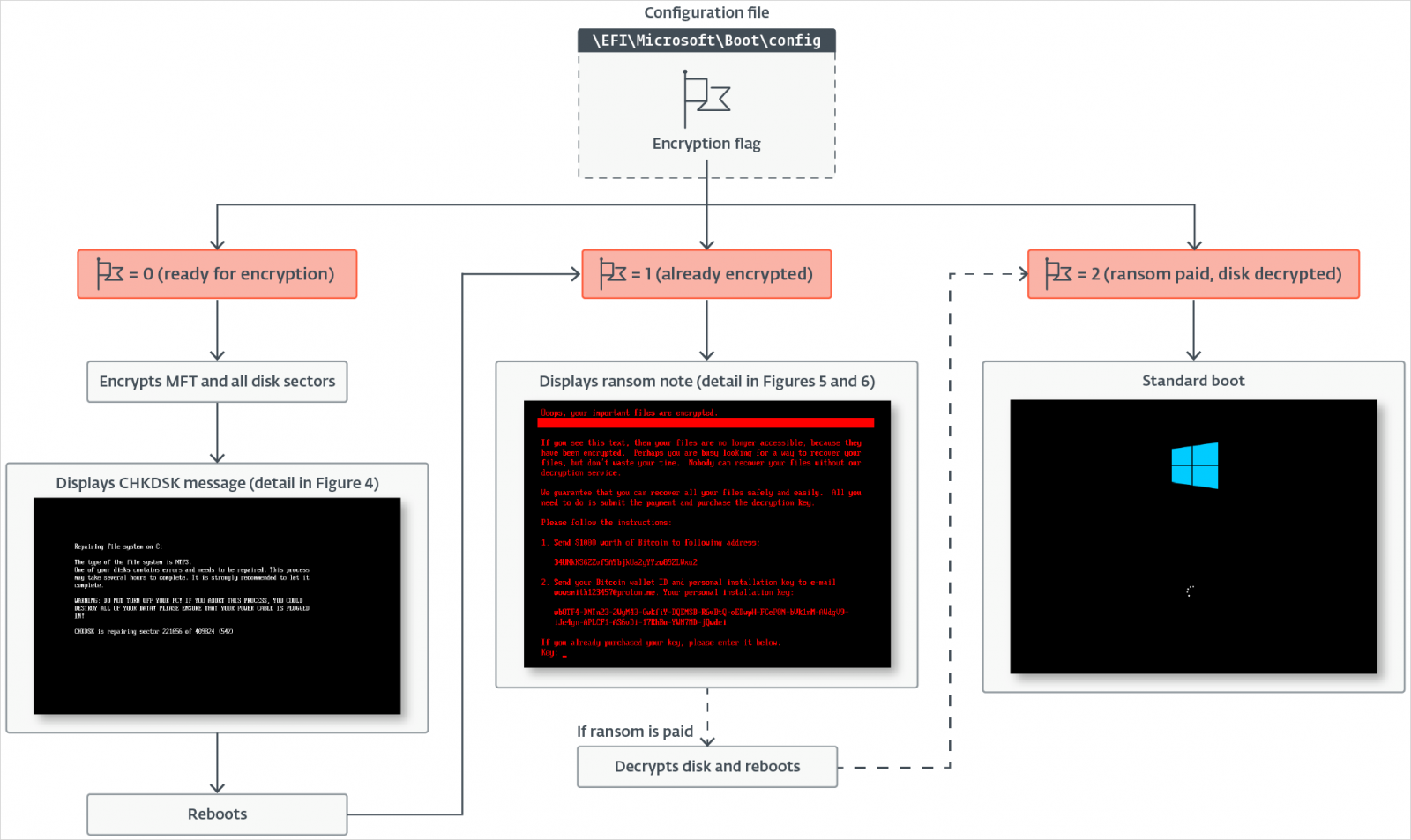

Tras el lanzamiento, HybridPetya determina si el host usa UEFI con partición GPT y deja caer un botín malicioso en la partición del sistema EFI que consta de varios archivos.

Estos incluyen archivos de configuración y validación, un cargador de arranque modificado, un cargador de arranque UEFI de alojamiento, un contenedor de carga útil de Exploit y un archivo de estado que rastrea el progreso del cifrado.

ESET enumera los siguientes archivos utilizados en las variantes analizadas de HybridPetya:

- \ Efi \ Microsoft \ Boot \ config (bandera de cifrado + clave + Nonce + ID de víctima)

- \ Efi \ Microsoft \ Boot \ Verify (utilizado para validar la clave de descifrado correcta)

- \ Efi \ Microsoft \ Boot \ Counter (Tracker de progreso para clústeres cifrados)

- \ Efi \ Microsoft \ Boot \ Bootmgfw.efi.old (copia de seguridad del cargador de arranque original)

- \ Efi \ Microsoft \ Boot \ Cloak.dat (contiene Xored Bootkit en una variante de bypass de arranque seguro)

Además, el malware reemplaza \ Efi \ Microsoft \ Boot \ Bootmgfw.efi con el vulnerable 'reloader.efi' y elimina \ efi \ boot \ bootx64.efi.

El cargador de arranque de Windows original también se guarda para activarse en el caso de una restauración exitosa, lo que significa que la víctima pagó el rescate.

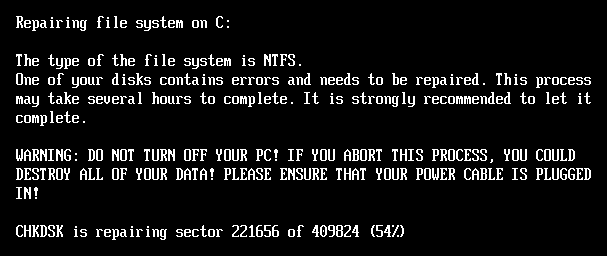

Una vez implementado, HybridPetya desencadena un BSOD que muestra un error falso, como lo hizo Petya, y obliga a un reinicio del sistema, lo que permite que el botín malicioso se ejecute en el arranque del sistema.

En este paso, el ransomware encripta todos los grupos MFT que usan una clave Salsa20 y Nonce extraído del archivo de configuración al mostrar un mensaje CHKDSK falso, como NotPetya.

Fuente: ESET

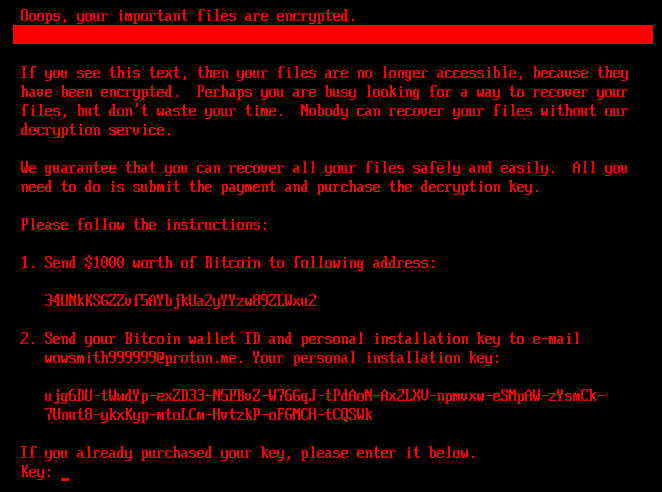

Una vez que se completa el cifrado, se activa otro reinicio y la víctima recibe una nota de rescate durante el arranque del sistema, exigiendo un pago de bitcoin de $ 1,000.

Fuente: ESET

A cambio, la víctima recibe una clave de 32 caracteres que pueden ingresar en la pantalla de nota Ransom, que restaura el cargador de arranque original, descifra los clústeres y le pide al usuario que reinicie.

Aunque HybridPetya no se ha observado en ningún ataques reales en la naturaleza, proyectos similares pueden optar por armarse el POC y usarlo en campañas amplias dirigidas a sistemas de Windows sin parpadear en cualquier momento.

Los indicadores de compromiso para ayudar a defenderse de esta amena Repositorio de Github.

Microsoft fijó CVE-2024-7344 con el Patch de enero de 2025 martespor lo que los sistemas de Windows que han aplicado estas actualizaciones de seguridad o posteriores están protegidos de HybridPetya.

Otra práctica sólida contra el ransomware es mantener copias de seguridad fuera de línea de sus datos más importantes, lo que permite la restauración del sistema gratuita y fácil.