Una plataforma de phishing como servicio (PHAAS) recientemente descubierta, llamada VoidProxy, se dirige a cuentas de Microsoft 365 y Google, incluidas las protegidas por proveedores de inicio único (SSO) de terceros como OKTA.

La plataforma utiliza tácticas adversarias en el medio (AITM) para robar credenciales, códigos de autenticación multifactor (MFA) y cookies de sesión en tiempo real.

Voidproxy fue descubierto por Inteligencia de amenaza de okta Investigadores, que lo describen como escalables, evasivos y sofisticados.

El ataque comienza con correos electrónicos de una cuentas comprometidas en proveedores de servicios de correo electrónico, como Constant Contact, Active Campaign y Notify Visitors, Whicch incluye enlaces acortados que envían destinatarios a sitios de phishing después de un múltiples redirecciones.

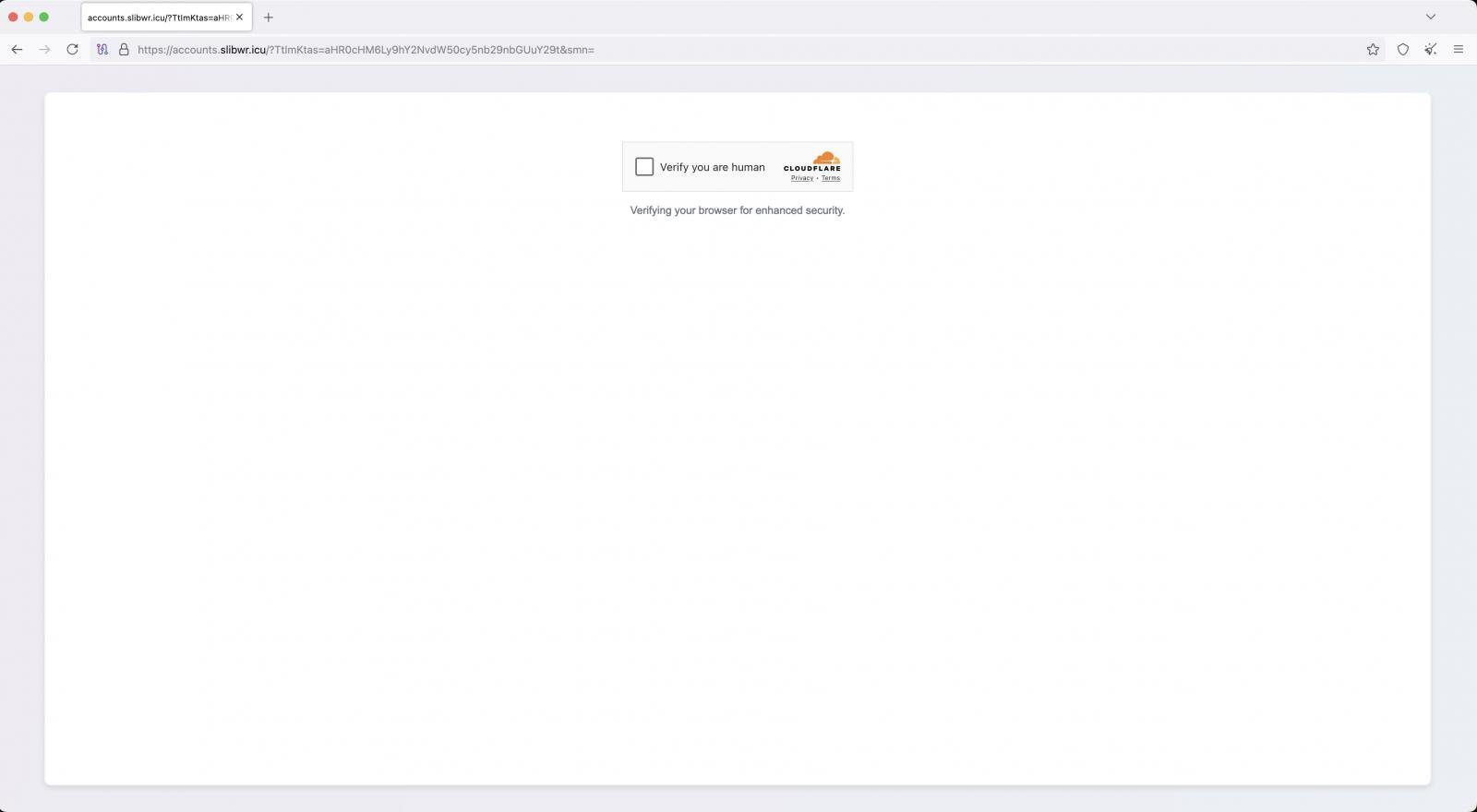

Los sitios maliciosos se alojan en dominios desechables de bajo costo en .icu, .sbs, .cfd, .xyz, .top y .home, que están protegidos por Cloudflare para ocultar sus IP reales.

Los visitantes reciben por primera vez un desafío Cloudflare Captcha para filtrar los bots y aumentar la sensación de legitimidad, mientras que un entorno de trabajadores de CloudFlare se utiliza para filtrar el tráfico y cargar páginas.

Fuente: Okta

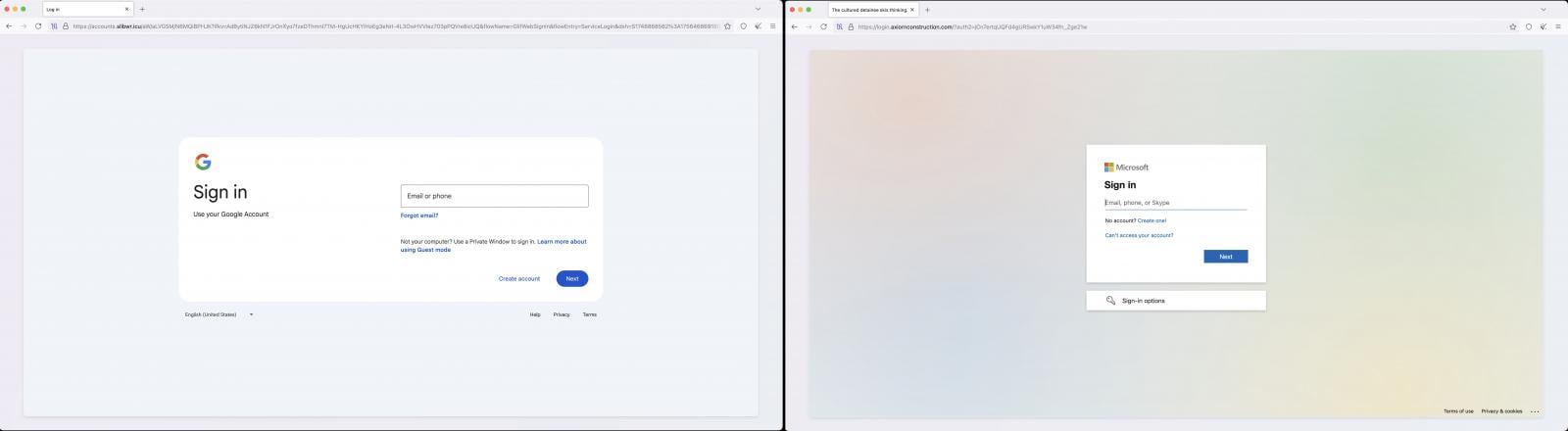

Los objetivos seleccionados revuelen una página que imita un inicio de sesión de Microsoft o Google, mientras que el resto se canaliza a una página genérica y de «bienvenida» que no presenta una amenaza.

Si las credenciales se escriben en el formulario de phishing, las solicitudes se proxen a través del adversario en el medio (AITM) de VoidProxy a los servidores de Google o Microsoft.

Fuente: Okta

Las cuentas federadas como las que usan OKTA para SSO son redirigidas a una página de phishing de segunda etapa que se hace pasar por Microsoft 365 o Google SSO con OKTA. Estas solicitudes fueron representadas a los servidores OKTA.

El servidor proxy del servicio transmite el tráfico entre la víctima y el servicio legítimo mientras captura nombres de usuario, contraseñas y códigos MFA en tránsito.

Cuando el servicio legítimo emite una cookie de sesión, VoidProxy la intercepta y crea una copia que se pone a disposición de los atacantes en el panel de administración de la plataforma.

Fuente: Okta

Okta señaló que los usuarios que se habían inscrito en autenticaciones resistentes a phishing como Okta FastPass estaban protegidos del flujo de ataque de VoidProxy y recibieron advertencias sobre su cuenta bajo ataque.

Las recomendaciones de los investigadores incluyen restringir el acceso de aplicaciones confidenciales solo a dispositivos administrados, hacer cumplir los controles de acceso basados en el riesgo, usar la enlace de sesión IP para aplicaciones administrativas y forzar la reautenticación para administradores que intentan acciones confidenciales.