Los investigadores agregaron: «Esta campaña es notable porque demuestra cómo se pueden ejecutar operaciones de amordazamiento impactantes utilizando una infraestructura accesible simple y accesible. Dada la utilidad estratégica de dicho equipo, es muy probable que los dispositivos similares ya estén siendo explotados en campañas continuas o futuras».

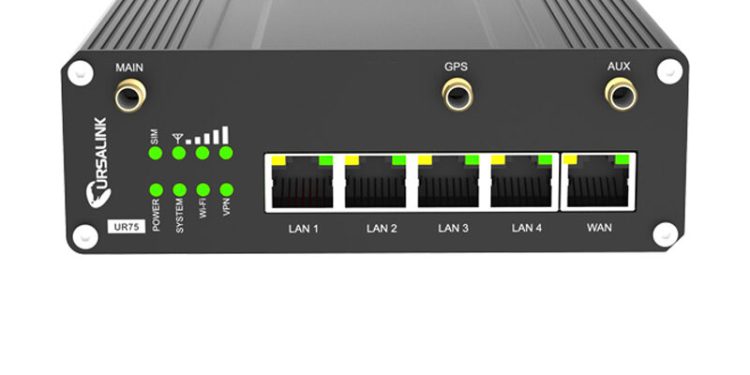

Sekoia dijo que no está claro cómo se comprometen los dispositivos. Una posibilidad es a través de CVE-2023-43261, una vulnerabilidad en los enrutadores que se solucionó en 2023 con el lanzamiento de la versión 35.3.0.7 del firmware del dispositivo. La gran mayoría de 572 identificadas como no garantizadas Versiones Ran 32 o anteriores.

CVE-2023-43261 surgió de una configuración errónea que puso los archivos en el almacenamiento de un enrutador disponible públicamente a través de una interfaz web, según un correo Publicado por Bipin Jitiya, el investigador que descubrió la vulnerabilidad. Entre otras cosas, algunos de los archivos contenían contraseñas protegidas criptográficamente para cuentas, incluido el administrador del dispositivo. Si bien la contraseña se encriptó, el archivo también incluía la clave de cifrado secreta utilizada y un IV (vector de inicialización), lo que permite que un atacante obtenga la contraseña de texto sin formato y luego obtenga acceso administrativo completo.

Los investigadores dijeron que esta teoría fue contradicida por algunos de los hechos descubiertos en su investigación. Por un lado, una cookie de autenticación que se encuentra en uno de los enrutadores pirateados utilizados en la campaña «no se pudo descifrar utilizando la clave y la IV descrita en el artículo», escribieron los investigadores, sin elaborar más a fondo. Además, algunos de los enrutadores abusados en las campañas realizaron versiones de firmware que no eran susceptibles a CVE-2023-43261.

Milesight no respondió a un mensaje en busca de comentarios.

Los sitios web de phishing ejecutaron JavaScript que impidió que las páginas entregaran contenido malicioso a menos que se accediera desde un dispositivo móvil. Un sitio también ejecutó JavaScript para deshabilitar las acciones de clic derecho y las herramientas de depuración del navegador. Ambos movimientos probablemente se hicieron en un intento de obstaculizar el análisis y la ingeniería inversa. Sekoia también descubrió que algunos de los sitios registraron interacciones de visitantes a través de un bot de telegrama conocido como Groozabot. Se sabe que el bot es operado por un actor llamado «Gro_OZA», que parece hablar tanto árabe como francés.

Dada la prevalencia y el volumen masivo de mensajes de sonrisas, las personas a menudo se preguntan cómo los estafadores logran enviar miles de millones de mensajes por mes sin ser atrapados o cierres. La investigación de Sekoia sugiere que en muchos casos, los recursos provienen de cajas pequeñas a menudo pasadas por alto escondidas en armarios de limpieza en entornos industriales.