Un troyano de acceso remoto denominado SleepyDuck, y disfrazado de la conocida extensión Solidity en el registro de código abierto Open VSX, utiliza un contrato inteligente de Ethereum para establecer un canal de comunicación con el atacante.

Open VSX es un registro impulsado por la comunidad para extensiones compatibles con VS Code, que son populares en entornos de desarrollo integrados (IDE) impulsados por IA como Cursor y Windsurf.

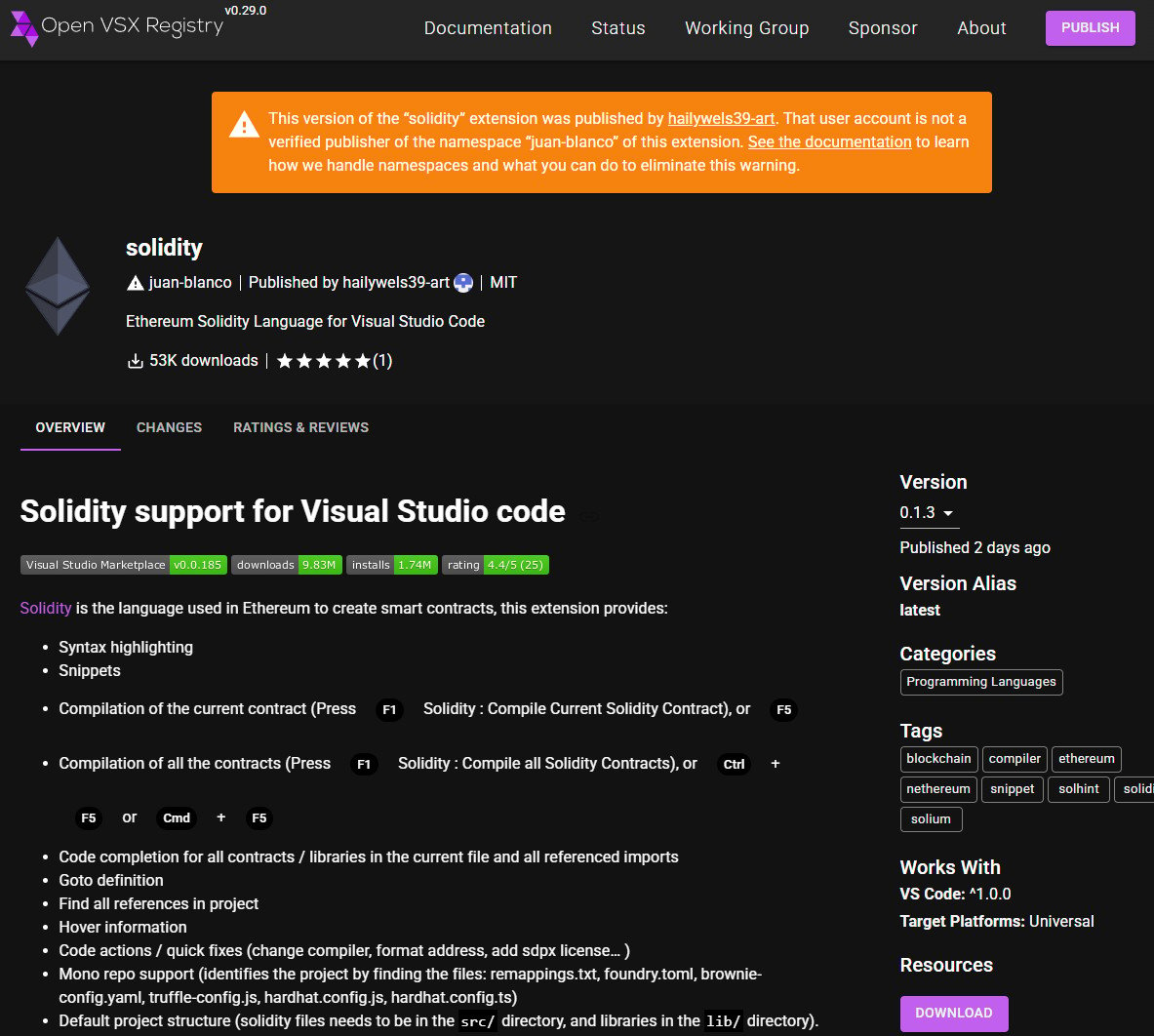

La extensión todavía está presente en Open VSX como 'juan-bianco.solidity-vlang', aunque con una advertencia de la plataforma, y ha sido descargada más de 53.000 veces.

Cuando se envió inicialmente el 31 de octubre, la extensión era inofensiva y recibió capacidades maliciosas con una actualización al día siguiente, cuando el recuento de descargas ya había llegado a 14.000.

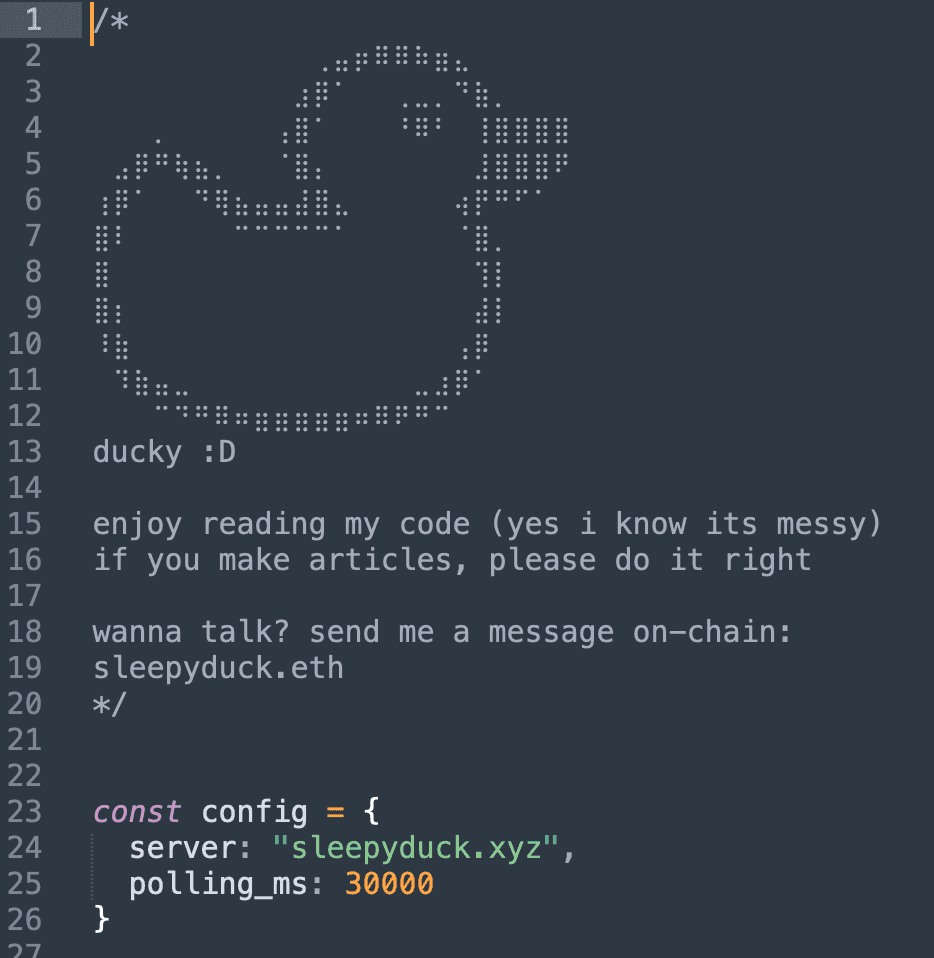

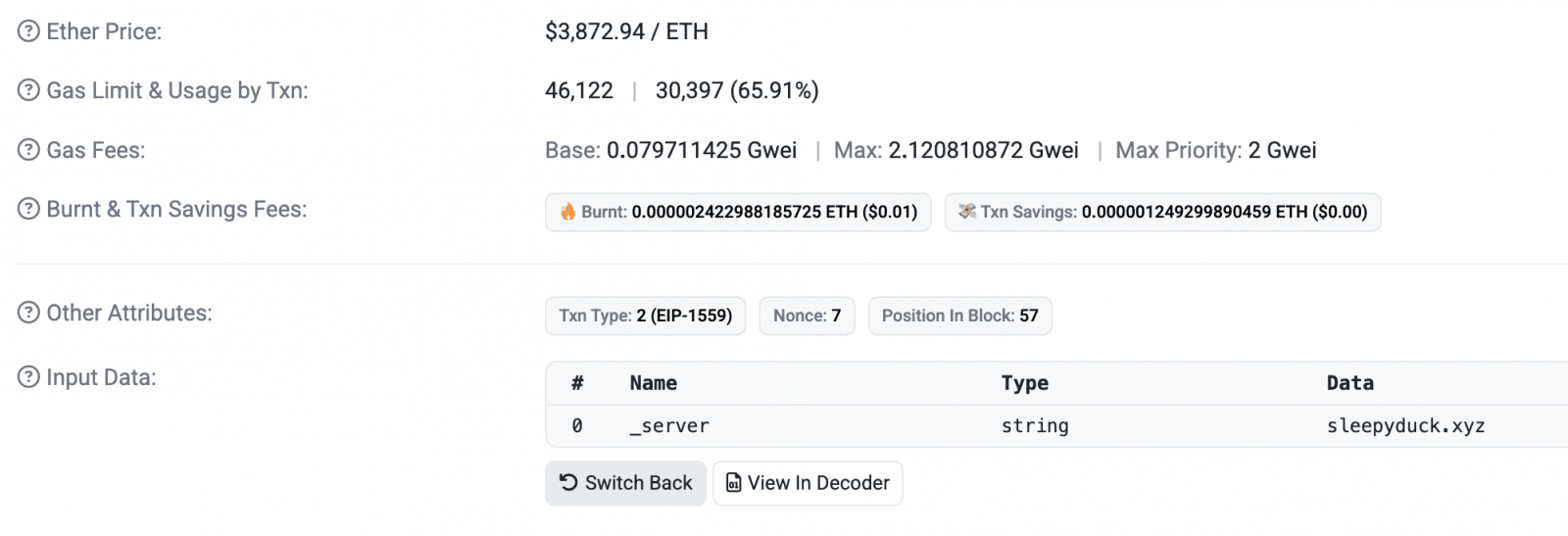

Según un informe de la plataforma de seguridad de extensión Secure Anexo, una característica notable de SleepyDuck es el uso de contratos Ethereum para actualizar la dirección de su servidor de comando y control (C2) y lograr persistencia a largo plazo.

Incluso si el servidor C2 predeterminado en pato dormilón(.)xyz es eliminado, el contrato en la cadena de bloques Ethereum permite que el malware siga siendo funcional.

Desde su envío a Open VSX con la versión 0.0.7 y hasta la versión 0.1.3 publicada el 2 de noviembre, el juan-bianco.solidity-vlang El paquete se descargó 53,439 veces y solo tiene una calificación de 5 estrellas por parte de su autor.

Fuente: BleepingComputer

Cabe señalar que el autor del malico

El código malicioso se activa al iniciar el editor, cuando se abre un archivo de Solidity o cuando el usuario ejecuta el comando de compilación de Solidity.

Tras la activación, crea un archivo de bloqueo para ejecutarse una vez por host y llama a una función 'webpack.init()' falsa desde 'extension.js' para que parezca legítima, pero en realidad, carga una carga útil maliciosa.

Fuente: Anexo Seguro

De acuerdo a Anexo seguroel componente malicioso de SleepyDuck recopila datos del sistema (nombre de host, nombre de usuario, dirección MAC y zona horaria) y configura un entorno limitado de ejecución de comandos.

Los investigadores dicen que cuando se inicializa, el malware encuentra el proveedor RPC de Ethereum más rápido para leer el contrato inteligente con la información C2, inicia una instancia de Sleepyduck, se actualiza con una configuración válida actual y comienza un ciclo de sondeo.

La cadena de bloques Ethereum se utiliza para la redundancia C2, por lo que si el servidor de comando principal se desconecta, el malware lee instrucciones actualizadas directamente desde la cadena de bloques, incluida una nueva dirección del servidor C2 o intervalos de comunicación modificados.

Fuente: Anex Seguro

Los investigadores también dicen que la función de sondeo enviará datos sobre el sistema en una solicitud POST y buscará «un comando para ejecutar a partir de la respuesta».

La creciente popularidad de Open VSX lo ha colocado en el radar de los piratas informáticos, recibiendo múltiples envíos maliciosos dirigidos a desarrolladores desprevenidos.

Recientemente, la plataforma anunció un conjunto de mejoras de seguridad para hacerlo más seguro para sus usuarios, incluida la reducción de la vida útil de los tokens, la revocación rápida de credenciales filtradas, escaneos automatizados y el intercambio de información clave con VS Code sobre amenazas emergentes.

Los desarrolladores de software deben tener cuidado al descargar extensiones de VS Code y confiar únicamente en editores acreditados y en sus repositorios oficiales.

¡Es temporada de presupuesto! Más de 300 CISO y líderes de seguridad han compartido cómo planifican, gastan y priorizan para el próximo año. Este informe recopila sus conocimientos, lo que permite a los lectores comparar estrategias, identificar tendencias emergentes y comparar sus prioridades de cara al 2026.

Descubra cómo los principales líderes están convirtiendo la inversión en un impacto mensurable.