Dos extensiones maliciosas en Visual Studio Code Marketplace de Microsoft infectan las máquinas de los desarrolladores con malware que roba información y que puede tomar capturas de pantalla, robar credenciales, billeteras criptográficas y secuestrar sesiones del navegador.

El mercado alberga extensiones para el popular entorno de desarrollo integrado (IDE) VSCode para ampliar la funcionalidad o agregar opciones de personalización.

Las dos extensiones maliciosas, llamadas Bitcoin Black y Codo AI, se hacen pasar por un tema de color y un asistente de IA, respectivamente, y se publicaron bajo el nombre de desarrollador 'BigBlack'.

En el momento de escribir este artículo, Codo AI todavía estaba presente en el mercado, aunque contaba con menos de 30 descargas. El contador de Bitcoin Black mostró solo una instalación.

Fuente: BleepingComputer.com

Según Koi Security, la extensión maliciosa Bitcoin Black presenta un evento de activación «*» que se ejecuta en cada acción de VSCode. También puede ejecutar código PowerShell, algo que un tema no necesita y debería ser una señal de alerta.

En versiones anteriores, Bitcoin Black usaba un script de PowerShell para descargar una carga útil archivada protegida con contraseña, que creaba una ventana de PowerShell visible y podría haber advertido al usuario.

Sin embargo, en versiones más recientes, el proceso cambió a un script por lotes (bat.sh) que llama 'rizo' para descargar un archivo DLL y un ejecutable, y la actividad ocurre con la ventana oculta.

Fuente: Seguridad Koi

Idan Dardikman de Koi Security dice que Codo AI tiene funcionalidad de asistencia de código a través de ChatGPT o DeepSeek, pero también incluye una sección maliciosa.

Ambas extensiones ofrecen un ejecutable legítimo de la herramienta de captura de pantalla Lightshot y un archivo DLL malicioso que se carga mediante la técnica de secuestro de DLL para implementar el ladrón de información con el nombre tiempo de ejecución.exe.

La DLL maliciosa está marcada como una amenaza por 29 de los 72 motores antivirus de Virus Total, señala el investigador en un informe hoy.

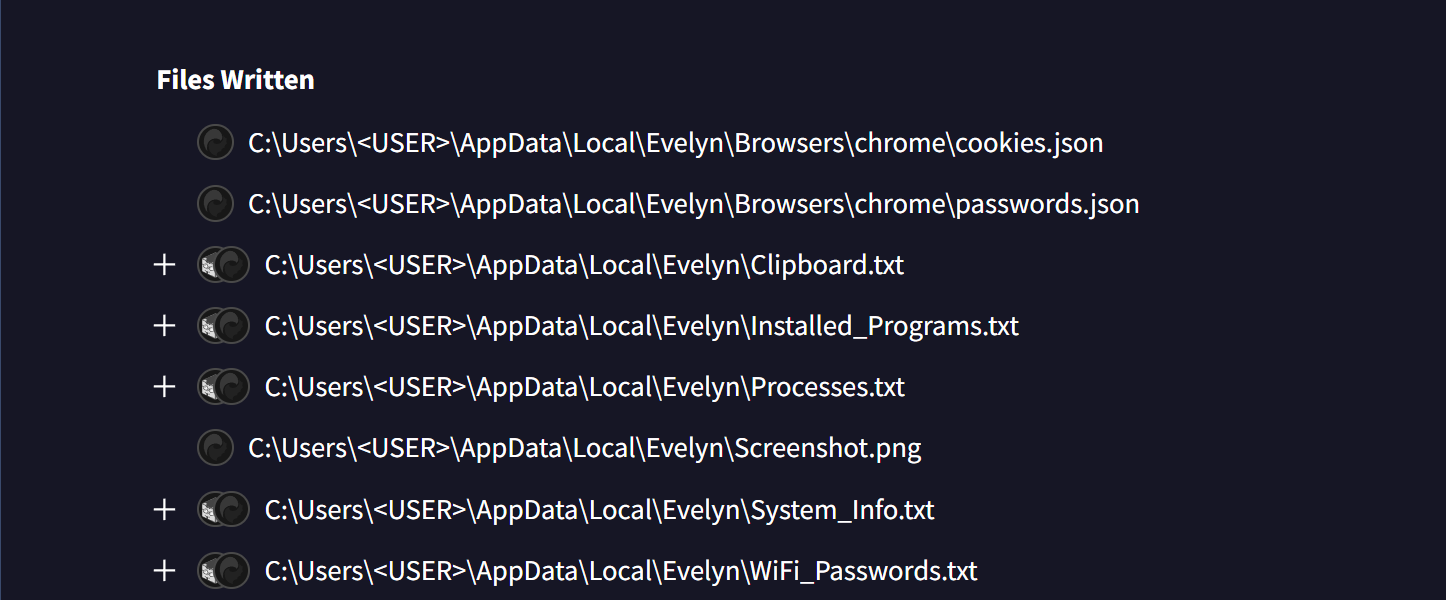

El malware crea un directorio en '%APPDATA%\Local\' y crea un directorio llamado evelyn para almacenar datos robados: detalles sobre procesos en ejecución, contenido del portapapeles, credenciales de WiFi, información del sistema, capturas de pantalla, una lista de programas instalados y procesos en ejecución.

fuente: BleepingComputer

Para robar cookies y secuestrar sesiones de usuarios, el malware inicia los navegadores Chrome y Edge en modo sin cabeza para poder robar cookies almacenadas y secuestrar sesiones de usuarios.

El malware también roba carteras de criptomonedas como Phantom, Metamask y Exodus. Busca contraseñas y credenciales.

BleepingComputer se comunicó con Microsoft sobre la presencia de las extensiones en el mercado, pero no hubo un comentario disponible de inmediato.

Se han enviado extensiones maliciosas de VS Code a plataformas que proporcionan extensiones con IDE de VS Code, como OpenVSX y Visual Studio Code, siendo una de las campañas más notables gusano de cristal.

Los desarrolladores pueden minimizar los riesgos de extensiones VSCode maliciosas instalando proyectos únicamente de editores acreditados.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.