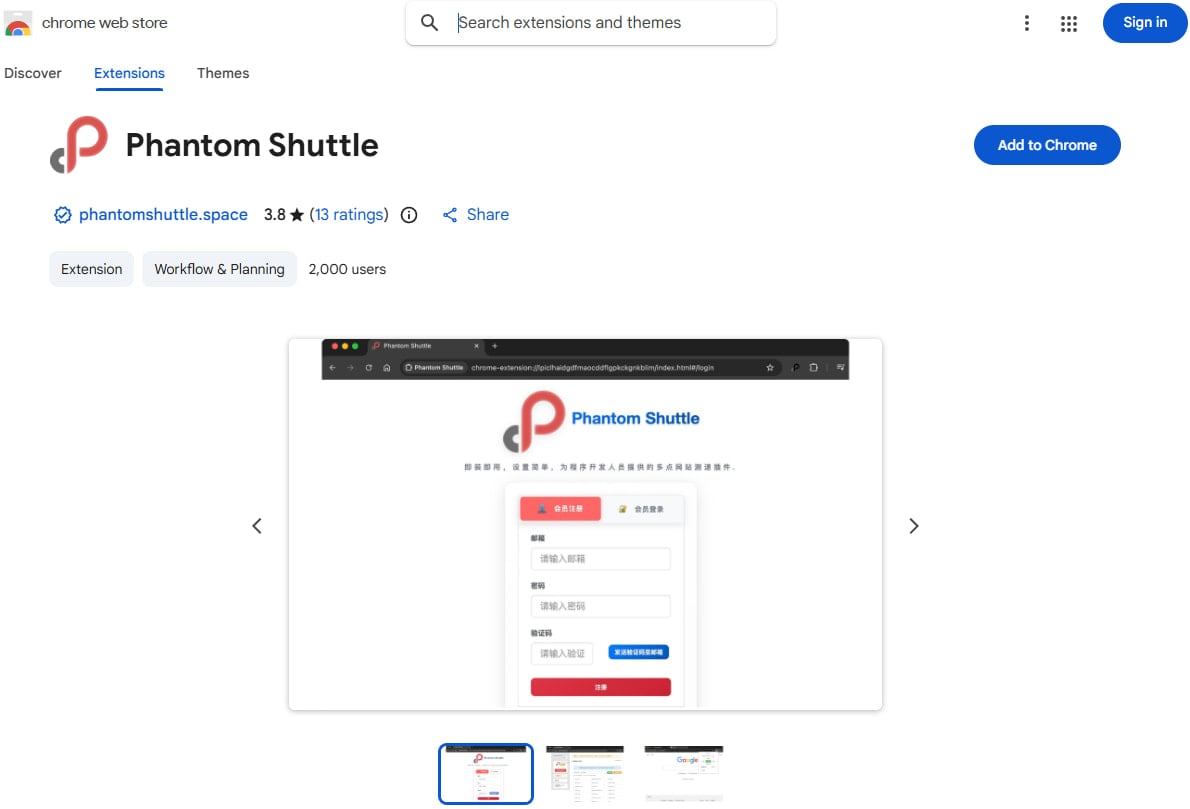

Dos extensiones de Chrome en la Web Store llamadas 'Phantom Shuttle' se hacen pasar por complementos para un servicio proxy para secuestrar el tráfico de los usuarios y robar datos confidenciales.

Ambas extensiones todavía están presentes en el mercado oficial de Chrome al momento de escribir este artículo y han estado activas desde al menos 2017, según un informe de investigadores de la plataforma de seguridad de la cadena de suministro Socket.

El público objetivo de Phantom Shuttle son los usuarios de China, incluidos los trabajadores de comercio exterior que necesitan probar la conectividad desde varios lugares del país.

Ambas extensiones se publican bajo el mismo nombre de desarrollador y se promocionan como herramientas que pueden representar el tráfico y probar la velocidad de la red. Están disponibles por una suscripción de entre $1,4 y $13,6.

Fuente: BleepingComputer

Funcionalidad encubierta de robo de datos

Los investigadores de Socket.dev dicen que Phantom Shuttle enruta todo el tráfico web del usuario a través de servidores proxy controlados por el actor de la amenaza, accesible a través de credenciales codificadas. El código que hace esto se antepone a la biblioteca jQuery legítima.

El código malicioso oculta las credenciales del proxy codificadas mediante un esquema de codificación de índice de caracteres personalizado. A través de un detector de tráfico web, las extensiones pueden interceptar los desafíos de autenticación HTTP en cada sitio web.

Para ejecutar automáticamente el tráfico de usuarios a través de los servidores proxy del atacante, las extensiones maliciosas reconfiguran dinámicamente la configuración del proxy de Chrome mediante un script de configuración automática.

En el modo «inteligente» predeterminado, enruta más de 170 dominios de alto valor a través de la red proxy, incluidas plataformas de desarrollo, consolas de servicios en la nube, sitios de redes sociales y portales de contenido para adultos.

En la lista de exclusión están las redes locales y el dominio de comando y control, para evitar interrupciones y detección.

Mientras actúa como intermediario, la extensión puede capturar datos de cualquier forma (credenciales, detalles de tarjetas, contraseñas, información personal), robar cookies de sesión de encabezados HTTP y extraer tokens API de solicitudes.

BleepingComputer se comunicó con Google acerca de que las extensiones aún están presentes en la Tienda web, pero no hubo un comentario disponible de inmediato.

Se recomienda a los usuarios de Chrome que confíen únicamente en extensiones de editores acreditados, consulten las reseñas de varios usuarios y presten atención a los permisos solicitados durante la instalación.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.