Los atacantes están explotando una vulnerabilidad de escalada de privilegios de gravedad crítica (CVE-2025–8489) en el complemento King Addons for Elementor para WordPress, que les permite obtener permisos administrativos durante el proceso de registro.

La actividad de amenaza comenzó el 31 de octubre, apenas un día después de que se revelara públicamente el problema. Hasta ahora, el escáner de seguridad Wordfence de Defiant, una empresa que proporciona servicios de seguridad para sitios web de WordPress, ha bloqueado más de 48.400 intentos de explotación.

King Addons es un complemento de terceros para Elementor, un popular complemento de creación de páginas visuales para sitios de WordPress. Se utiliza en aproximadamente 10.000 sitios web y proporciona widgets, plantillas y funciones adicionales.

CVE-2025–8489, descubierto por el investigador Peter Thaleikis, es una falla en el controlador de registro del complemento que permite a cualquiera que se registre especificar su función de usuario en el sitio web, incluida la función de administrador, sin imponer ninguna restricción.

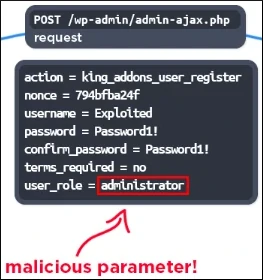

De acuerdo a observaciones de Wordfencelos atacantes envían un ' elaboradoadministrador-ajax.php'solicitud especificando'rol_usuario=administrador,' para crear cuentas de administrador fraudulentas en sitios específicos.

Fuente: Wordfence

Los investigadores notaron un pico en la actividad de explotación entre el 9 y el 10 de noviembre, siendo dos direcciones IP las más activas: 45.61.157.120 (28.900 intentos) y 2602:fa59:3:424::1 (16.900 intentos).

Wordfence proporciona una lista más extensa de direcciones IP ofensivas y recomienda que los administradores de sitios web las busquen en los archivos de registro. La presencia de nuevas cuentas de administrador también es una clara señal de compromiso.

Se recomienda a los propietarios de sitios web que actualicen a la versión 51.1.35 de King Addons, que aborda CVE-2025–8489, lanzada el 25 de septiembre.

Los investigadores de Wordfence también advierten sobre otra vulnerabilidad crítica en los campos personalizados avanzados: el complemento extendido, activo en más de 100.000 sitios web de WordPress, que puede ser explotado por un atacante no autenticado para ejecutar código de forma remota.

La falla afecta a las versiones 0.9.0.5 a 0.9.1.1 del complemento y actualmente se rastrea como CVE-2025-13486. Fue descubierto y reportado responsablemente por Marcin Dudekjefe del equipo nacional de respuesta a emergencias informáticas (CERT) en Polonia.

La vulnerabilidad se debe «a que la función acepta la entrada del usuario y luego la pasa a través de call_user_func_array()», Wordfence explica.

«Esto hace posible que atacantes no autenticados ejecuten código arbitrario en el servidor, que puede aprovecharse para inyectar puertas traseras o crear nuevas cuentas de usuarios administrativos».

El problema de seguridad se informó el 18 de noviembre y el proveedor del complemento lo solucionó en la versión 0.9.2 de Advanced Custom Fields: Extended, publicada un día después de recibir el informe de vulnerabilidad.

Dado que la falla se puede aprovechar sin autenticación solo mediante una solicitud diseñada, es probable que la divulgación pública de detalles técnicos genere actividad maliciosa.

Se recomienda a los propietarios de sitios web que pasen a la última versión lo antes posible o deshabiliten el complemento en sus sitios.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.