Se está explotando activamente una vulnerabilidad de recorrido de ruta de Fortinet FortiWeb para crear nuevos usuarios administrativos en dispositivos expuestos sin requerir autenticación.

El problema se solucionó en FortiWeb 8.0.2 y se insta a los administradores a actualizar lo antes posible y verificar si hay signos de acceso no autorizado.

La explotación fue detectada por primera vez por la empresa de inteligencia sobre amenazas Defused el 6 de octubre, que reportado un «exploit desconocido de Fortinet» utilizado contra dispositivos expuestos para crear cuentas de administrador.

Desde entonces, los ataques han aumentado y los actores de amenazas ahora propagan el exploit a nivel mundial.

De acuerdo a nueva investigación publicado por Daniel tarjeta de PwnDefend y Defused, la falla es un problema de recorrido de ruta que afecta el siguiente punto final de Fortinet:

/api/v2.0/cmdb/system/admin%3f/../../../../../cgi-bin/fwbcgi

Los actores de amenazas envían solicitudes HTTP POST a esta ruta que contienen cargas útiles que crean cuentas de nivel de administrador local en el dispositivo objetivo.

La explotación observada por los investigadores incluye múltiples conjuntos de combinaciones de nombres de usuario y contraseñas creadas, y los nombres de usuario incluyen Punto de prueba, comerciante1y comerciante. Las contraseñas que se ven asignadas a las cuentas incluyen 3eMIXX43, AFT3$tH4cky AFT3$tH4ckmet0d4yaga!n.

Los ataques se originaron desde una amplia gama de direcciones IP, que incluyen:

- 107.152.41.19

- 144.31.1.63

- Direcciones en el rango 185.192.70.0/24

- 64.95.13.8 (del informe original de octubre)

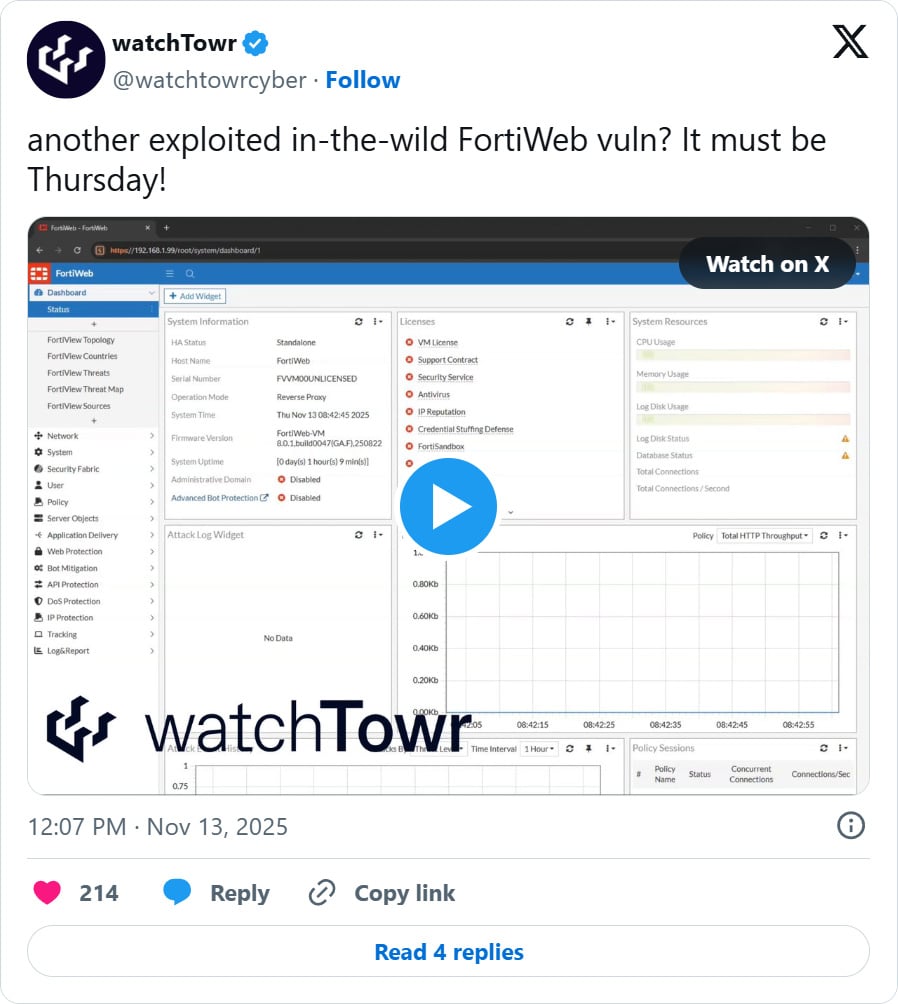

Los investigadores de seguridad de watchTowr Labs confirmaron el exploit y publicaron un video en X que demuestra un intento fallido de inicio de sesión en FortiWeb, la ejecución del exploit y el inicio de sesión exitoso como usuario administrador recién creado.

watchTowr también lanzó una herramienta llamada «Generador de artefactos de omisión de autenticación FortiWeb«, que intenta explotar la falla creando un usuario administrador con un nombre de usuario aleatorio de 8 caracteres derivado de un UUID.

La herramienta se lanzó para ayudar a los defensores a identificar dispositivos vulnerables.

De acuerdo a rápido7que probó el exploit en múltiples versiones, la falla afecta a las versiones 8.0.1 y anteriores de FortiWeb. La falla se solucionó en la versión 8.0.2, que se cree que se lanzó a fines de octubre.

Sin embargo, BleepingComputer no ha podido encontrar ninguna divulgación de una vulnerabilidad de FortiWeb en Sitio PSIRT de Fortinet que coincida con el que está siendo explotado.

BleepingComputer se comunicó con Fortinet con preguntas sobre esta explotación reportada y actualizará nuestra historia cuando recibamos una respuesta.

Como la vulnerabilidad parece ser explotada activamente en la naturaleza, los administradores deben revisar sus dispositivos en busca de cuentas administrativas inusuales, revisar los registros para solicitudes al fwbcgi ruta e investigue cualquier actividad de las direcciones IP sospechosas identificadas.

Los administradores también deben asegurarse de que no se pueda acceder a estas interfaces de administración desde Internet y que estén restringidas a redes confiables o acceso exclusivo a VPN.

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.