Google ha confirmado que los piratas informáticos crearon una cuenta fraudulenta en su plataforma del Sistema de solicitudes de aplicación de la ley (LERS) que la policía utiliza para enviar solicitudes de datos oficiales a la compañía

«Hemos identificado que se creó una cuenta fraudulenta en nuestro sistema para solicitudes de aplicación de la ley y hemos deshabilitado la cuenta», dijo Google a BleepingComuter.

«No se hicieron solicitudes con esta cuenta fraudulenta, y no se accedió a no datos».

El FBI declinó hacer comentarios sobre las afirmaciones del actor de amenaza.

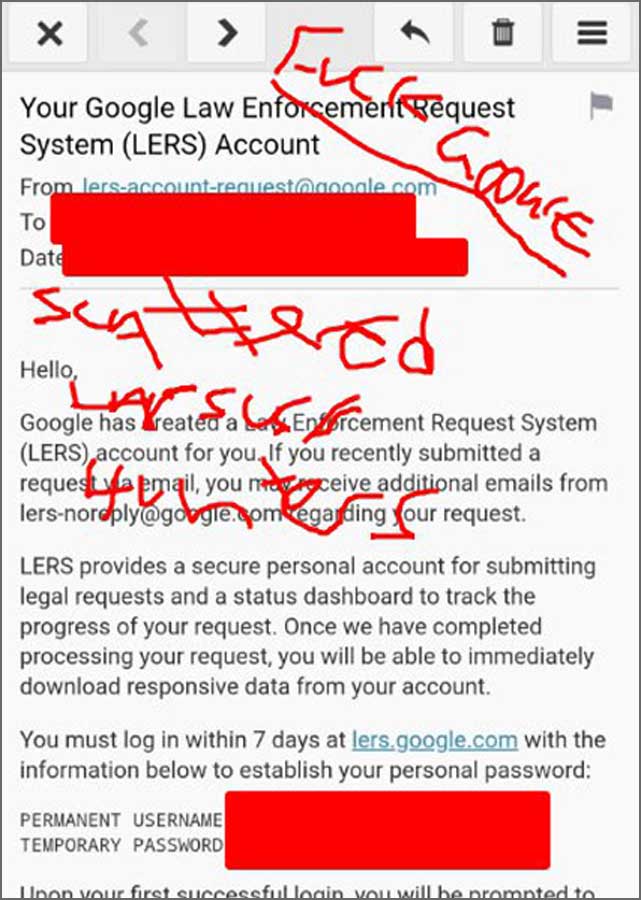

Esta declaración se produce después de que un grupo de actores de amenazas que se llaman a sí mismo «Lapsus $ cazadores» dispersos «afirmó en Telegram que había obtenido acceso tanto al portal LERS de Google como al sistema de verificación de antecedentes Echeck del FBI.

El grupo publicó capturas de pantalla de su presunto acceso poco después de anunciar el jueves que estaban «oscureciendo».

Las afirmaciones de los piratas informáticos expresaron preocupaciones ya que las agencias de policía y de inteligencia de Lers y las agencias de inteligencia del FBI y las agencias de inteligencia utilizan las agencias de inteligencia de todo el mundo para presentar citaciones, órdenes judiciales y solicitudes de divulgación de emergencias.

El acceso no autorizado podría permitir a los atacantes hacer pasar por la policía y obtener acceso a datos confidenciales del usuario que normalmente deberían protegerse.

El grupo «Lapsus $ cazadores dispersos», que afirma que consiste en miembros vinculados a los cazadores brillantes, la araña dispersa y los grupos de extorsión de Lapsus $, está detrás de los ataques de robo de datos generalizados dirigidos a los datos de la fuerza de ventas este año.

Los actores de amenaza inicialmente utilizaron estafas de ingeniería social para engañar a los empleados para que conecten la herramienta de cargador de datos de Salesforce con las instancias de Salesforce corporativas, que luego se utilizó para robar datos y extorsionar a las empresas.

Los actores de amenaza luego violaron el repositorio de GitHub de Salesloft y usaron Trufflehog para escanear secretos expuestos en el código fuente privado. Esto les permitió encontrar tokens de autenticación para SalesLoft Drift, que se utilizaron para realizar más ataques de robo de datos de Salesforce.

Estos ataques han impactado a muchas empresas, incluida Google, Adidas, Qantas, Allianz Life, Cisco, Kering, Louis Vuitton, Dior, Tiffany & Co, Marco de la nube, ZSCALER, Elástico, Punto de prueba, Jfrog, Rubrik, Palo Alto Networksy muchos más.

Google amenazas de inteligencia (Mandiant) ha sido una espina en el lado de estos actores de amenaza, siendo los primero en revelar la fuerza de ventas y Ataques de sales y advertir a las empresas que apuntalen sus defensas.

Desde entonces, los actores de amenaza han estado burlando del FBI, Google, Mandiant y los investigadores de seguridad en publicaciones a varios canales de telegrama.

El jueves por la noche, el grupo publicó un largo mensaje a un dominio ligado a incumplimiento que hace que algunos crean que los actores de amenaza se retiraron.

«Es por eso que hemos decidido que el silencio ahora será nuestra fuerza». escribió los actores de amenaza.

«Puede ver nuestros nombres en los nuevos informes de divulgación de datos de datos de las decenas de otras compañías de varios miles de millones de dólares que aún no han revelado una violación, así como algunas agencias gubernamentales, incluidas las altamente seguras, eso no significa que todavía estemos activos».

Sin embargo, los investigadores de ciberseguridad que hablaron con BleepingComuter creen que el grupo continuará realizando ataques en silencio a pesar de sus afirmaciones de oscurecer.

Actualización 15/09/25: Título del artículo actualizado como algunos sintieron que indicaba una violación.