Se interrumpió una operación masiva de fraude publicitario de Android denominado «Slopads» después de que se utilizaron 224 aplicaciones maliciosas en Google Play para generar 2,300 millones de solicitudes de anuncios por día.

La campaña de fraude publicitario fue descubierto por Equipo de inteligencia de amenazas de Satori de Humanque informó que las aplicaciones se descargaron más de 38 millones de veces y emplearon ofuscación y esteganografía para ocultar el comportamiento malicioso de Google y las herramientas de seguridad.

La campaña fue mundial, con usuarios instalando las aplicaciones de 228 países, y el tráfico de Slopads representa 2,3 mil millones de solicitudes de oferta todos los días. La mayor concentración de impresiones de AD se originó en los Estados Unidos (30%), seguida de India (10%) y Brasil (7%).

«Los investigadores denominaron esta operación 'slopads' porque las aplicaciones asociadas con la amenaza tienen la chapa de ser producida en masa, a la 'Ai slop', y como referencia a una colección de aplicaciones y servicios con temas de AI-AI-alojados en el servidor C2 de los actores de amenaza «, explicó Human.

Fuente: Satori humano

La campaña de fraude publicitario de Slopads

El fraude publicitario contenía múltiples niveles de tácticas de evasión para evitar ser detectados por el proceso de revisión de aplicaciones de Google y el software de seguridad.

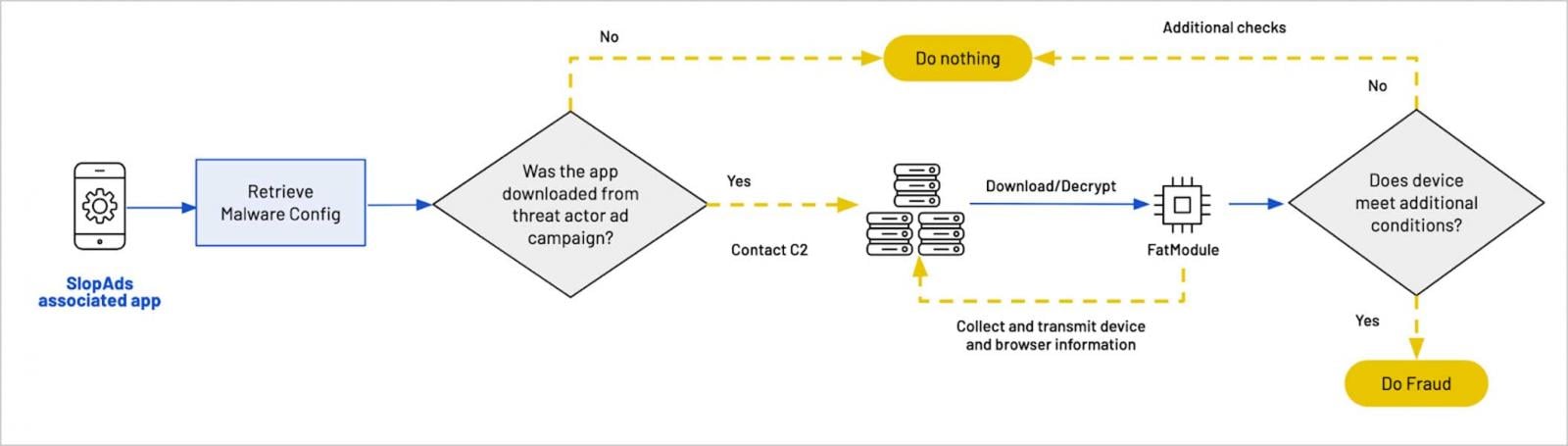

Si un usuario instaló una aplicación Slopad orgánicamente a través de Play Store, sin provenir de uno de los anuncios de la campaña, actuaría como una aplicación normal, realizando la funcionalidad anunciada como normal.

Fuente: Satori humano

Sin embargo, si se determinó que la aplicación fue instalada por el usuario haciendo clic en la llegada a través de una de las campañas publicitarias del actor de amenazas, el software utilizó la configuración remota de Firebase para descargar un archivo de configuración cifrado que contenía URL para el módulo de malware de fraude de anuncios, los servidores de efectivo y una carga útil de JavaScript.

La aplicación determinaría si se instaló en un dispositivo de usuario legítimo, en lugar de ser analizado por un investigador o software de seguridad.

Si la aplicación pasa estas comprobaciones, descarga cuatro imágenes PNG que utilizan esteganografía para ocultar piezas de un APK malicioso, que se utiliza para alimentar la campaña de fraude publicitario.

Fuente: Satori humano

Una vez descargadas, las imágenes fueron descifradas y reensambladas en el dispositivo para formar el malware completo «Fatmodule», que se utilizó para realizar el fraude publicitario.

Una vez que Fatmodule se activó, utilizaría las vistas web ocultas para recopilar información de dispositivo y navegador y luego navegar a los dominios de fraude publicitario (retención) controlados por los atacantes.

Estos dominios se hicieron pasar por juegos y nuevos sitios, sirviendo anuncios continuamente a través de pantallas de WebView ocultas para generar más de 2 mil millones de impresiones de anuncios fraudulentos y clics por día, creando ingresos para los atacantes.

Human dice que la infraestructura de la campaña incluyó numerosos servidores de comando y controles y más de 300 dominios promocionales relacionados, lo que sugiere que los actores de amenaza planeaban expandirse más allá de las 224 aplicaciones identificadas iniciales.

Desde entonces, Google ha eliminado todas las aplicaciones de Slopads conocidas de Play Store, y Google Play Protect de Android se ha actualizado para advertir a los usuarios que desinstalen cualquiera que se encuentre en los dispositivos.

Sin embargo, el humano advierte que la sofisticación de la campaña de fraude publicitario indica que los actores de amenaza probablemente adaptarán su esquema a intentarlo nuevamente en futuros ataques.