GreyNoise Labs ha lanzado una herramienta gratuita llamada GreyNoise IP Check que permite a los usuarios verificar si su dirección IP ha sido observada en operaciones de escaneo maliciosas, como botnets y redes proxy residenciales.

La empresa de monitoreo de amenazas que rastrea la actividad en Internet a través de una red global de sensores dice que este problema ha aumentado significativamente durante el año pasado, y muchos usuarios, sin saberlo, ayudan a la actividad maliciosa en línea.

«Durante el año pasado, las redes de proxy residenciales se han disparado y han convertido las conexiones de Internet domésticas en puntos de salida para el tráfico de otras personas». explica GreyNoise.

«A veces la gente instala a sabiendas software que hace esto a cambio de unos pocos dólares. Más a menudo, el malware se cuela en los dispositivos, generalmente a través de aplicaciones nefastas o extensiones de navegador, y silenciosamente los convierte en nodos en la infraestructura de otra persona».

Si bien existen formas de determinar si alguien se ha convertido en parte de la actividad de una botnet maliciosa, como examinar los registros del dispositivo, las configuraciones, el tráfico de red y los patrones de actividad, una herramienta que simplemente verifica la dirección IP es el método menos intrusivo.

personas que visitan el página web del escáner Obtendrá uno de los tres resultados posibles:

- Limpio: No se detectó actividad de escaneo malicioso.

- Malicioso/sospechosos: La IP ha mostrado un comportamiento de escaneo. Los usuarios deben investigar los dispositivos en su red.

- Servicio comercial común: La IP pertenece a una VPN, una red corporativa o un proveedor de nube, y la actividad de escaneo es normal para esos entornos.

Fuente: BleepingComputer

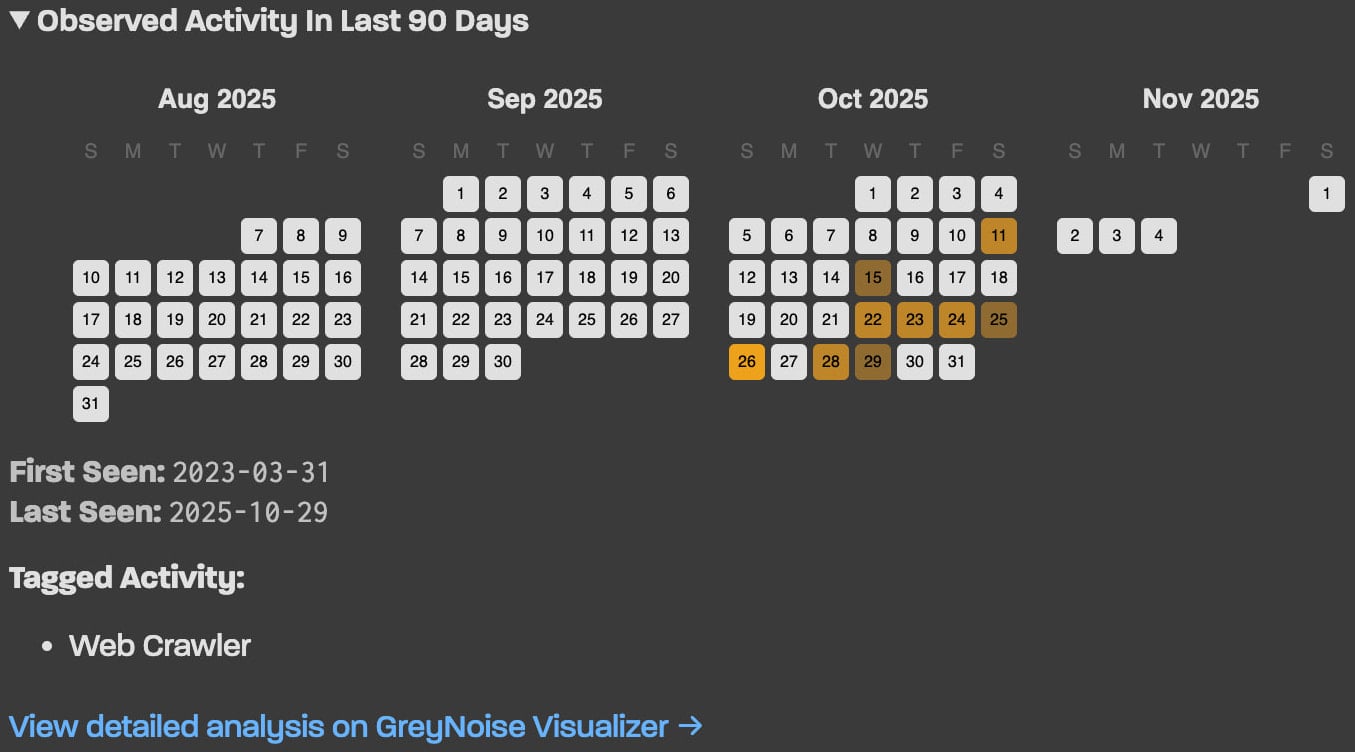

Cuando cualquier actividad se correlaciona con la dirección IP proporcionada, la plataforma también incluirá una línea de tiempo histórica de 90 días, que puede ayudar a identificar un posible punto de infección.

Por ejemplo, cuando la instalación de un cliente de ancho de banda compartido o una aplicación sospechosa precede a un análisis malicioso, se pueden establecer fuertes correlaciones que permitan tomar medidas correctivas.

Fuente: GreyNoise

Para usuarios más técnicos, GreyNoise también proporciona una API JSON no autenticada y sin límites de velocidad a la que se puede acceder a través de curl, que se puede integrar en scripts o sistemas de verificación.

Si los resultados del análisis muestran «Malicioso/Sospechoso», es una buena idea comenzar la investigación ejecutando análisis de malware en todos los dispositivos de la misma red, centrándose especialmente en dispositivos como enrutadores y televisores inteligentes.

Se recomienda a los usuarios que actualicen sus dispositivos al último firmware disponible, cambien las credenciales de administrador y deshabiliten las funciones de acceso remoto si no son necesarias.

¡Es temporada de presupuesto! Más de 300 CISO y líderes de seguridad han compartido cómo planifican, gastan y priorizan para el próximo año. Este informe recopila sus conocimientos, lo que permite a los lectores comparar estrategias, identificar tendencias emergentes y comparar sus prioridades de cara al 2026.

Descubra cómo los principales líderes están convirtiendo la inversión en un impacto mensurable.