Su equipo de TI acaba de realizar una prueba de seguridad exhaustiva. La red está bloqueada. La pila tecnológica de su organización tiene MFA aplicada en todos los ámbitos. Los empleados acaban de terminar la capacitación antiphishing.

Y ayer, Bob de Finanzas compartió proyecciones de ingresos del tercer trimestre con un enlace de Google Sheets configurado en «cualquiera con el enlace puede editar». Bob simplemente estaba haciendo su trabajo de una manera que le convenía. Aún así, eso no impide que el enlace de Bob a Google Sheets se convierta en el eslabón débil de todo su sistema.

Las amenazas internas suelen significar que empleados descontentos roban datos. Pero es mucho más común que personas bien intencionadas como Bob recurran a hojas de cálculo porque sus herramientas aprobadas no pueden hacer todo lo que necesitan.

Tal vez ese potente software ERP haga el 90% del trabajo que la gente necesita hacer, pero ese último 10% (ya sea modificando gráficos o exportando informes en PDF) simplemente no logra que los proyectos lleguen a la meta.

Entonces la gente exporta. Extraen datos en hojas de cálculo, hacen ese último 10% y luego tal vez (quizás) actualizan o concilian el sistema oficial más adelante. Esa hoja de cálculo todavía está disponible, flotando para cualquiera que tenga el enlace. Llamemos a esto una «hoja de cálculo oculta».

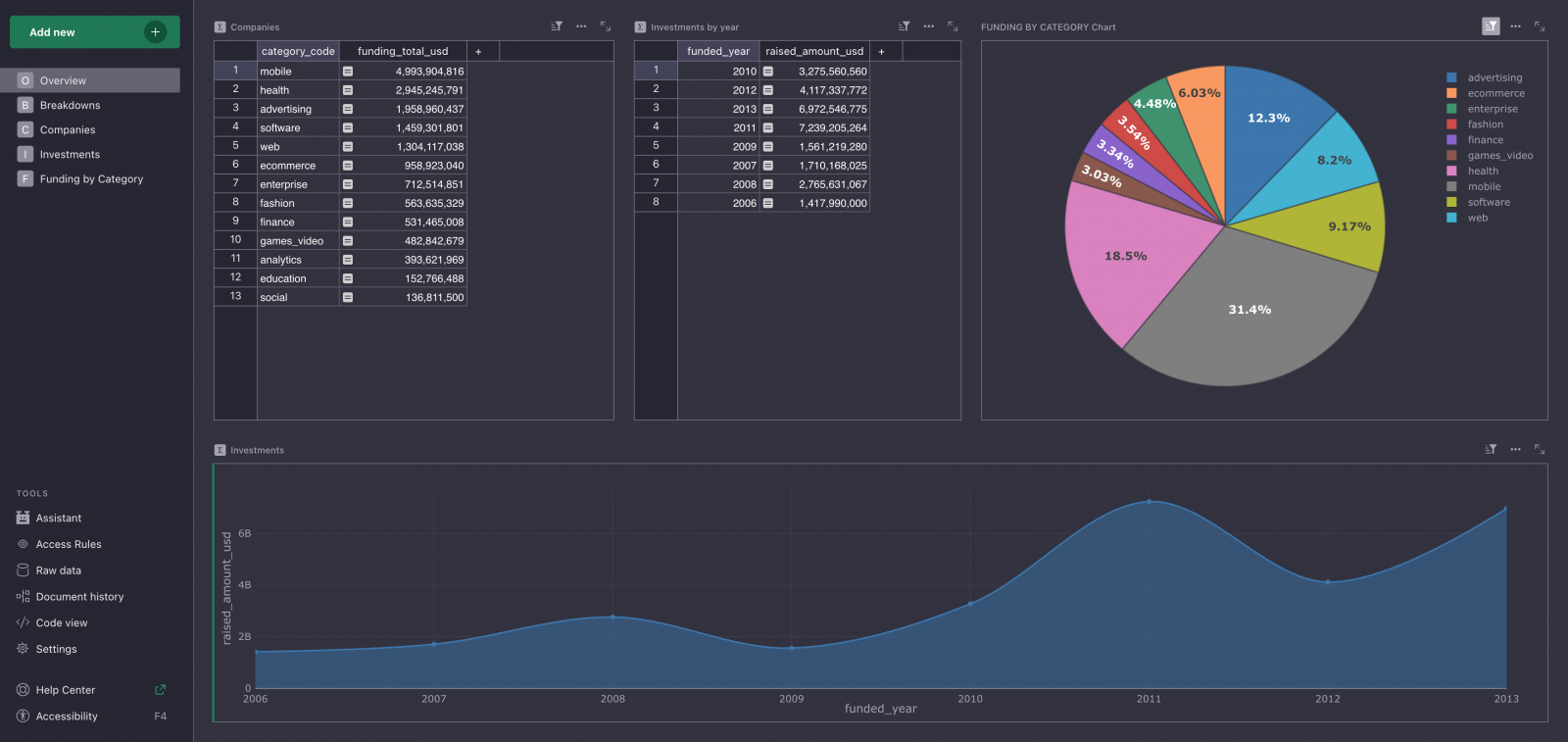

Aquí en Grist Labs vemos equipos de TI lidiando con hojas de cálculo ocultas a diario. Hemos creado una base de datos de hoja de cálculo de código abierto para eliminar estas sombras, pero hablaremos de eso más adelante. Primero, veamos por qué las hojas de cálculo ocultas son un problema real.

Cómo una hoja de cálculo oculta se convierte en un riesgo para la seguridad

Cuando los equipos trasladan datos críticos a hojas de cálculo, generalmente vemos uno de dos escenarios, ambos menos que ideales:

Compartir demasiado de forma predeterminada

Alguien crea una hoja de cálculo maestra para la colaboración. Configuran el uso compartido para «cualquier persona de la organización con este enlace» y lo envían en masa a todos en un canal de Slack.

Ahora toda su empresa puede acceder a datos salariales, condiciones de pago de clientes, planes de expansión estratégica o cualquier otra cosa que termine conteniendo esta hoja de cálculo. La mayoría no lo hará, pero ya has perdido el control de quién puede hacerlo, probablemente sin siquiera la posibilidad de ser notificado.

Dejando a un lado la seguridad, ¿tal vez esta hoja de cálculo comience a superar los límites de Sheets o Excel? Los empleados crean aplicaciones en hojas de cálculo todo el tiempo, pero no siempre las llaman aplicaciones. Las fórmulas frágiles de estas hojas de cálculo convertidas en aplicaciones pueden convertir un error tipográfico en una solución de problemas de trabajo de tres horas.

Luego, en un intento por evitar que esto vuelva a suceder, agrega una fila roja brillante encima de cada sección crítica que dice «ADVERTENCIA: NO TOQUE ESTA FÓRMULA, NUNCA». Bob de Finanzas toca inmediatamente la fórmula.

Expansión de hojas de cálculo

Para evitar compartir demasiado, la gente se pone nerviosa y, en cambio, crea copias «seguras». Esta versión para Finanzas, aquella versión para el equipo ejecutivo, otra para el consultor que contrataron. Seis versiones de la misma hoja de cálculo circulan por correo electrónico, mensajes directos de Slack y carpetas de SharePoint. Al parecer, alguien también tiene una copia en un Google Drive personal.

¿Cuál es canónico o incluso actual? ¿Quién tiene acceso a qué? Cuando alguien encuentra un error, ¿qué versiones se corrigen? Y lo más importante, ¿qué tipo de amenaza de exposición representa esto?

Al priorizar la visibilidad, los empleados también han comprometido la integridad y ahora su pista de auditoría ha desaparecido.

¿Qué mantiene despiertos a los CISO por la noche?

Bob envía una hoja de cálculo de análisis de clientes a un consultor que trabaja en un proyecto para ellos. La hoja de cálculo tiene varias pestañas. El consultor sólo necesita la pestaña tres. La pestaña siete, que Bob se olvidó, contiene los términos del contrato del cliente, las fechas de renovación y los precios para las cuentas principales.

El consultor no intenta cometer robo de identidad. Sin embargo, probablemente tampoco estén sujetos a las políticas de DLP de su organización. Esa información confidencial ahora está fuera de su perímetro y no tiene idea de adónde podría ir a continuación.

Las hojas de cálculo en la sombra crean una superficie de ataque que es imposible de mapear. Si no sabes cuántas copias diferentes existen, dónde viven o quién accedió a ellas y las descargó, todo lo que sabes es que estás en problemas.

Cuando en realidad hay un mal actor involucrado, los datos fragmentados crean una negación plausible. Sin una fuente autorizada con registros de auditoría, no hay forma de demostrar a qué accedieron, cambiaron o exportaron dentro de una hoja.

Si el sistema oficial es demasiado rígido para soportar el trabajo real, la gente siempre lo solucionará. ¿Cómo abordas esto?

Grist brinda a los equipos la flexibilidad de hojas de cálculo que necesitan con los controles de acceso que requiere TI.

Permisos granulares, registros de auditoría completos, opciones de implementación autohospedadas y de código abierto. Sin dependencia del proveedor.

Por qué fracasan las soluciones obvias

La capacitación no solucionará una herramienta que no hace lo que la gente necesita. Tampoco se pueden crear políticas para superar el inevitable choque entre los controles de seguridad y “simplemente hacer el trabajo”.

¿Qué pasa si tomas medidas enérgicas? ¿Bloquear el intercambio de archivos e implementar DLP que marque o bloquee los archivos adjuntos de hojas de cálculo que contienen datos confidenciales? Las personas a menudo encontrarán soluciones alternativas aún menos seguras (unidades USB, cuentas personales de Dropbox) porque tienen trabajos que hacer. Esto sólo hace que el problema sea aún más difícil de rastrear.

¿Qué tal crear una aplicación interna adaptada específicamente a cómo trabaja su equipo? Ahora estás considerando seis meses de tiempo de desarrollo y más de $200 mil en costos.

Para cuando haya definido el alcance de los requisitos, haya contratado contratistas y haya navegado por las adquisiciones, el equipo que necesitaba una solución hace nueve meses ya ha distribuido una docena más de hojas de cálculo ocultas. Y cuando las necesidades empresariales inevitablemente cambian, es un juego perpetuo de ponerse al día. Las compilaciones personalizadas resuelven el problema de flexibilidad y seguridad al crear una carga de mantenimiento que nunca termina.

Hemos descubierto que la gente usa hojas de cálculo porque una hoja de cálculo es realmente buena para la mayoría de las cosas. Es una interfaz universal que la mayoría de la gente entiende. Muchas plataformas SaaS son esencialmente una hoja de cálculo con una interfaz de usuario elegante. Luchar contra las hojas de cálculo a menudo significa luchar contra la mayoría de su organización.

Entonces, si no puedes luchar contra la hoja de cálculo, ¿por qué no protegerla?

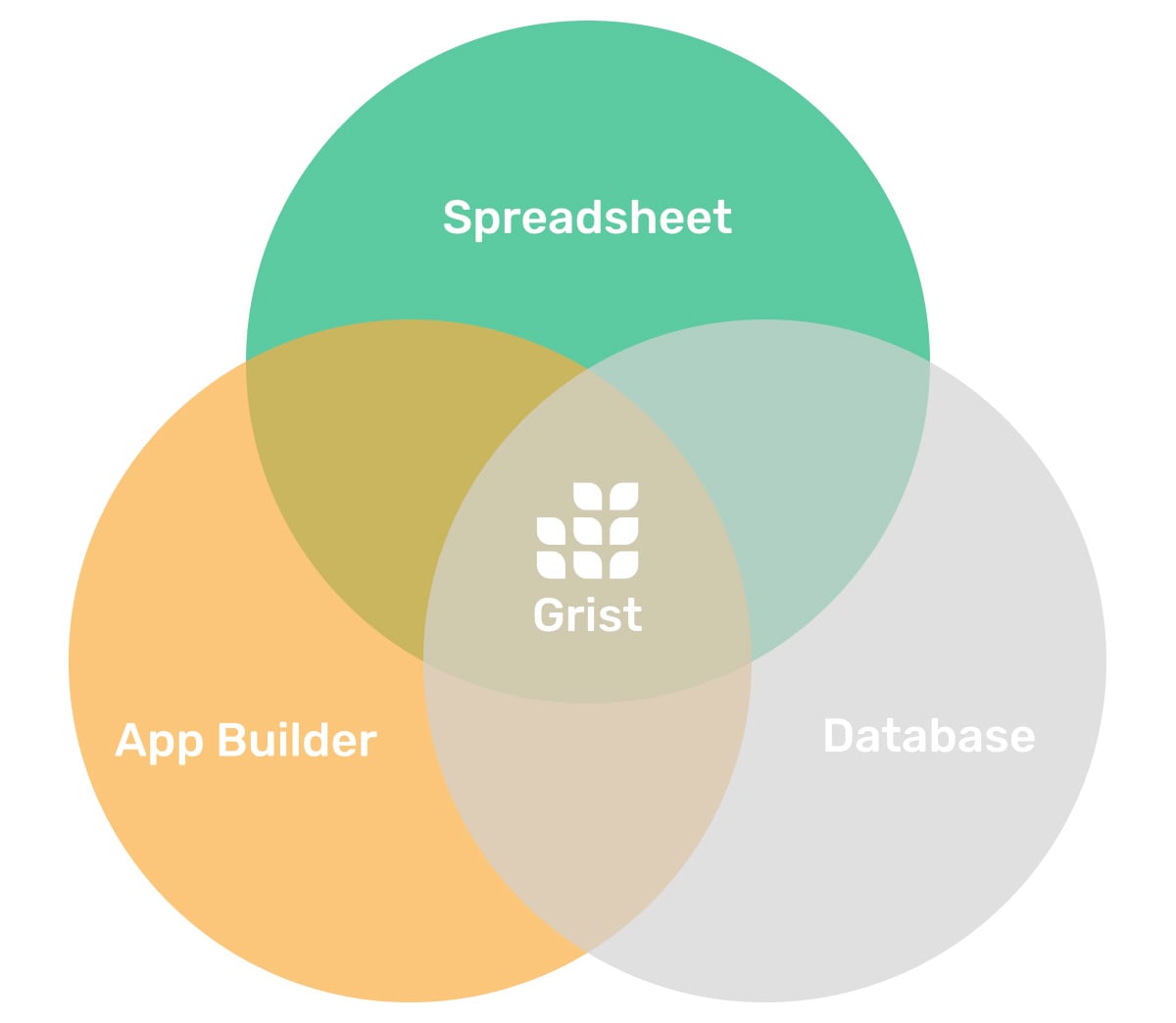

Grist: donde las hojas de cálculo salen de las sombras

En Grist Labs, nos propusimos crear software que mantenga lo mejor de las hojas de cálculo y evite lo peor. Fuimos fundados por un ex ingeniero de Google Sheets muy familiarizado con las fortalezas y debilidades de la cuadrícula tabular clásica. Grist fue creado para verse y sentirse como una hoja de cálculo, pero está construido sobre una base de datos relacional que permite un control de acceso granular basado en roles.

Puede alojar Grist usted mismo en su propia infraestructura, lo que significa que los datos confidenciales nunca abandonan su entorno. Nuestro RBAC se puede configurar a nivel de columna y fila, lo que significa que los usuarios pueden colaborar en tiempo real, mientras que todos, desde contratistas externos hasta ejecutivos, ven solo lo que deben sin hacer copias. Es una única fuente real de verdad.

Además, puedes restringir la capacidad de Bob para volver a estropear fórmulas importantes.

Puede conectar Grist a su SSO y ejecutarlo detrás de una VPN o incluso con espacio de aire. Nuestra versión Enterprise incluye controles administrativos adicionales. Entre otras cosas, esto le permite ver una lista de todos los documentos compartidos mediante enlaces en su instalación o confirmar exactamente a qué puede acceder Bob. También puede habilitar el registro de auditoría que se conecta a su sistema SIEM externo.

Cuando tienes herramientas que resultan familiares y que tienen sentido para tus usuarios, la adopción es posible. En lugar de luchar contra la experiencia de las hojas de cálculo, utilícelas como una interfaz fundamental compartida que funcione para todos, excepto para los posibles malos actores.

Ven a ver la evolución de las hojas de cálculo hoy mismo.

Patrocinado y escrito por Molienda.