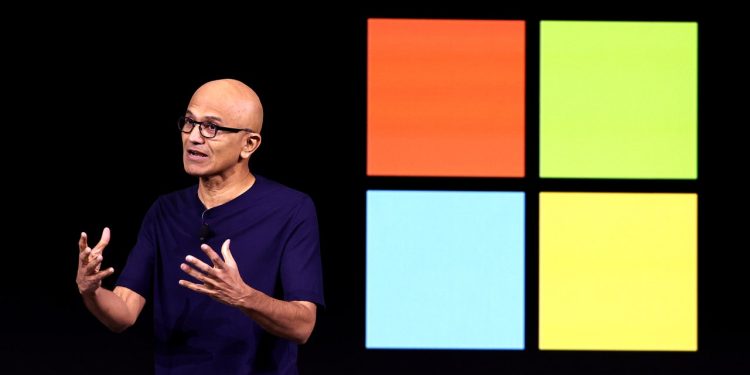

El director ejecutivo de Microsoft, Satya Nadella, elogió la iniciativa de la empresa. nueva función de recuperacióncual almacena un historial del escritorio de su computadora y lo pone a disposición de la IA para su análisis, como “memoria fotográfica” para su PC. Mientras tanto, dentro de la comunidad de ciberseguridad, la noción de una herramienta que toma silenciosamente una captura de pantalla de su escritorio cada cinco segundos ha sido aclamada como El sueño de un hacker hecho realidad. y la peor idea de producto de los últimos tiempos.

Ahora, los investigadores de seguridad han señalado que incluso la única salvaguarda de seguridad restante destinada a proteger esa característica de la explotación puede ser derrotada de manera trivial.

Desde que Recall se anunció por primera vez el mes pasado, el mundo de la ciberseguridad ha señalado que si un pirata informático puede instalar software malicioso para establecerse en una máquina objetivo con la función habilitada, puede obtener acceso rápidamente a todo el historial del usuario almacenado por la función. Al parecer, la única barrera para esa vista de alta resolución de toda la vida de una víctima frente al teclado era que acceder a los datos de Recall requería privilegios de administrador en la máquina del usuario. Eso significaba que el malware sin ese privilegio de nivel superior activaría una ventana emergente de permiso, permitiendo a los usuarios impedir el acceso, y que el malware probablemente también sería bloqueado de forma predeterminada para acceder a los datos en la mayoría de las máquinas corporativas.

Luego, el miércoles, James Forshaw, investigador del equipo de investigación de vulnerabilidad Proyecto Cero de Google, publicó una actualización de una publicación de blog señalando que había encontrado métodos para acceder a los datos de Recall sin privilegios de administrador, esencialmente eliminando incluso la última hoja de parra de protección. “No se requiere administrador ;-)”, concluyó la publicación.

«Maldita sea», Forshaw añadido en Mastodonte. «Realmente pensé que la seguridad de la base de datos de Recall sería al menos segura».

La publicación del blog de Forshaw describió dos técnicas diferentes para eludir el requisito de privilegios de administrador, las cuales explotan formas de anular una función de seguridad básica en Windows conocida como listas de control de acceso que determinan qué elementos en una computadora requieren qué privilegios para leer y modificar. Uno de los métodos de Forshaw explota una excepción a esas listas de control, haciéndose pasar temporalmente por un programa en máquinas con Windows llamado AIXHost.exe que puede acceder incluso a bases de datos restringidas. Otra es aún más simple: Forshaw señala que debido a que se considera que los datos de recuperación almacenados en una máquina pertenecen al usuario, un pirata informático con los mismos privilegios que el usuario podría simplemente reescribir las listas de control de acceso en una máquina de destino para otorgarse acceso a la base de datos completa.

Esa segunda técnica, más sencilla, “para ser honesto, es simplemente alucinante”, dice Alex Hagenah, estratega de ciberseguridad y hacker ético. Hagenah recientemente creó una herramienta de piratería de prueba de concepto llamada TotalRecall diseñado para mostrar que alguien que obtuvo acceso a la máquina de una víctima con Recall podría desviar inmediatamente todo el historial del usuario registrado por la función. Sin embargo, la herramienta de Hagenah aún requería que los piratas informáticos encontraran otra forma de obtener privilegios de administrador mediante la técnica llamada «escalada de privilegios» antes de que su herramienta funcionara.

Con la técnica de Forshaw, “no se necesita ninguna escalada de privilegios, ni ventanas emergentes, nada”, dice Hagenah. «Tendría sentido implementar esto en la herramienta para un tipo malo».