Miles de credenciales, claves de autenticación y datos de configuración que afectan a organizaciones en sectores sensibles se encuentran en fragmentos JSON de acceso público enviados a las herramientas en línea JSONFormatter y CodeBeautify que dan formato y estructuran el código.

Los investigadores descubrieron más de 80.000 archivos pegados de usuarios con un total de más de 5 GB expuestos a través de una función llamada Enlaces recientes proporcionada por ambos servicios, a la que cualquiera puede acceder gratuitamente.

Algunas de las empresas y organizaciones con datos confidenciales filtrados de esta manera se encuentran en sectores de alto riesgo como gobierno, infraestructura crítica, banca, seguros, aeroespacial, atención médica, educación, ciberseguridad y telecomunicaciones.

Guardar secretos en línea

Los investigadores de la empresa externa de gestión de superficies de ataque WatchTowr examinaron las plataformas en línea JSONFormatter y CodeBeautify y descubrieron que su función Enlaces recientes proporcionaba acceso a fragmentos JSON que los usuarios habían guardado en los servidores de los servicios para compartirlos temporalmente.

Al hacer clic en el botón 'guardar', la plataforma genera una URL única que apunta a esa página y la agrega a la página de Enlaces Recientes del usuario, que no tiene capa de protección, dejando así el contenido accesible a cualquiera.

Dado que las páginas de Enlaces recientes siguen un formato de URL estructurado y predecible, la URL se puede recuperar fácilmente con un simple rastreador.

Fuente: torre de vigilancia

Nivel de exposición

Al eliminar estas páginas públicas de «Enlaces recientes» y extraer los datos sin procesar utilizando los puntos finales API getDataFromID de las plataformas, watchTowr recopiló más de 80.000 pegados de usuarios correspondientes a cinco años de datos JSONFormatter y un año de datos CodeBeautify con detalles confidenciales:

- Credenciales de Directorio Activo

- Credenciales de base de datos y nube

- claves privadas

- Tokens del repositorio de código

- Secretos de CI/CD

- Claves de la pasarela de pago

- tokens API

- Grabaciones de sesiones SSH

- Grandes cantidades de información de identificación personal (PII), incluidos datos de «conozca a su cliente» (KYC).

- Un conjunto de credenciales de AWS utilizado por el sistema Splunk SOAR de una bolsa de valores internacional

- Credenciales para un banco expuestas por un correo electrónico de incorporación de MSSP

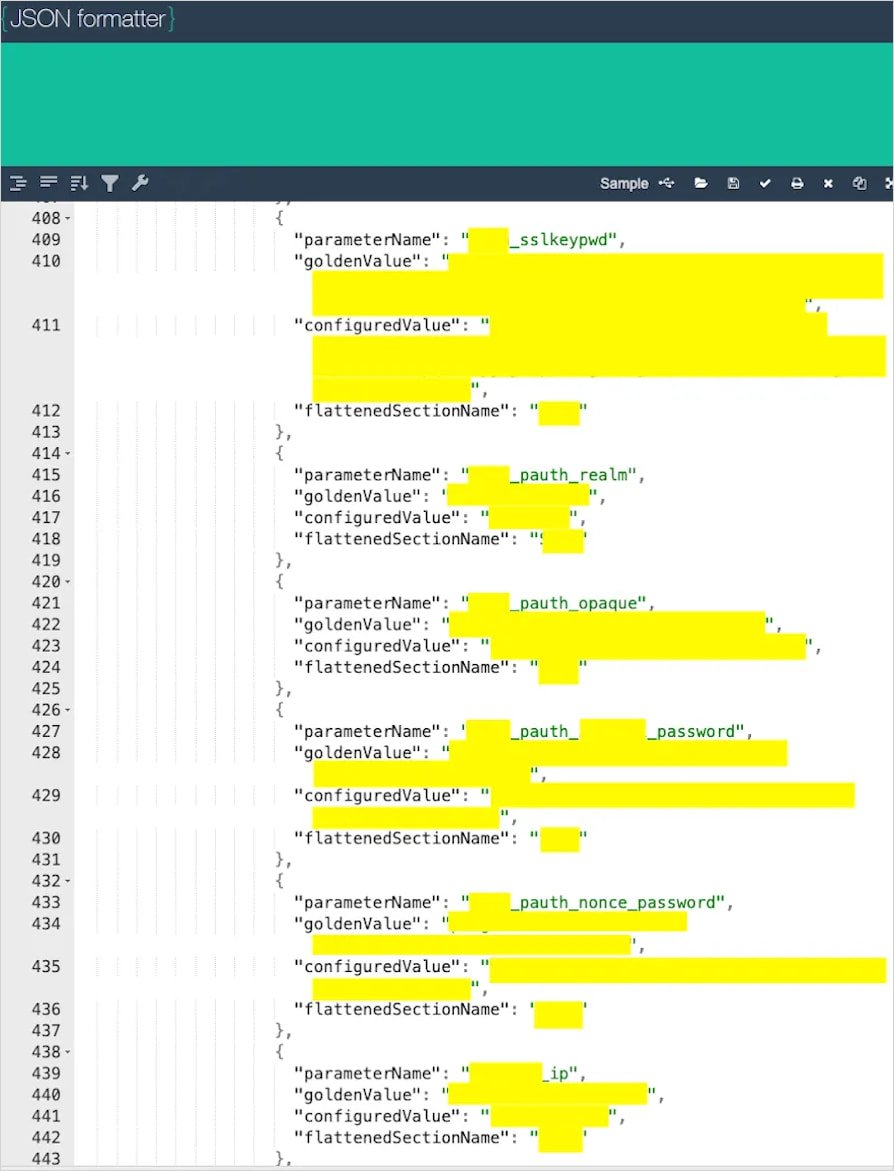

En un caso, los investigadores encontraron «información materialmente sensible» de una empresa de ciberseguridad que podía identificarse fácilmente. El contenido incluía «credenciales cifradas para un archivo de configuración muy confidencial», contraseñas de clave privada de certificados SSL, nombres de host externos e internos y direcciones IP, y rutas a claves, certificados y archivos de configuración.

Fuente: torre de vigilancia

Los archivos pegados de una entidad gubernamental incluían 1.000 líneas de código PowerShell que configuraban un nuevo host obteniendo instaladores, «configurando claves de registro, fortaleciendo configuraciones y finalmente implementando una aplicación web».

Incluso si el guión no incluyera datos confidenciales, torre de vigilancia dice que tenía información valiosa que un atacante podría usar, como detalles sobre puntos finales internos, valores y propiedades de configuración de IIS y configuraciones de refuerzo con las claves de registro correspondientes.

Una empresa de tecnología que ofrece productos Data Lake-as-a-Service (DLaaS) expuso un archivo de configuración para infraestructura en la nube, completo con nombres de dominio, direcciones de correo electrónico, nombres de host y credenciales para Docker Hub, Grafana, JFrog y RDS Database.

Los investigadores también encontraron credenciales de producción válidas de AWS de un «importante intercambio financiero» que estaban asociadas con la automatización de Splunk SOAR.

Un proveedor de servicios de seguridad gestionados (MSSP) filtró las credenciales de Active Directory para su entorno, así como las credenciales basadas en ID y correo electrónico de un banco en los EE. UU., que watchTowr describe como «el cliente más grande y más publicitado del MSSP».

Dado que los actores de amenazas escanean constantemente en busca de información confidencial en sistemas de fácil acceso, watchTowr quería ver si algún atacante ya estaba escaneando los JSON disponibles públicamente.

Para ello utilizaron el Servicio de tokens canarios para generar claves de acceso de AWS falsas pero de apariencia válida y las colocó en las plataformas JSONFormatter y CodeBeautify en archivos JSON accesibles a través de enlaces que caducan en 24 horas.

Sin embargo, el sistema honeypot de los investigadores registró los intentos de acceso utilizando claves falsas 48 horas después de la carga y el guardado inicial.

«Más interesante aún, fueron probados 48 horas después de nuestra carga inicial y guardado (para aquellos con problemas matemáticos, esto es 24 horas después de que el enlace expiró y el contenido 'guardado' fue eliminado)», dice watchTowr en el informe.

watchTowr envió correos electrónicos a muchas de las organizaciones afectadas y, aunque algunas solucionaron los problemas, muchas no respondieron.

Actualmente, todavía se puede acceder gratuitamente a los enlaces recientes en las dos plataformas de formato de código, lo que permite a los actores de amenazas extraer recursos de datos confidenciales.

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.