Los piratas informáticos han sido vistos utilizando anuncios de motores de envenenamiento y búsqueda de SEO para promover instaladores falsos de equipos de Microsoft que infectan dispositivos Windows con la puerta trasera de Oyster, proporcionando acceso inicial a las redes corporativas.

El malware Oyster, también conocido como Broomstick y Cleanuploader, es una puerta trasera que apareció por primera vez a mediados de 2023 y desde entonces se ha vinculado a múltiples campañas. El malware proporciona a los atacantes acceso remoto a dispositivos infectados, lo que les permite ejecutar comandos, implementar cargas útiles adicionales y transferir archivos.

Oyster es comúnmente extendido a través de campañas de malvertimiento Eso se hace pasar por herramientas de TI populares, como Putty y WinsCP. Operaciones de ransomware, como Rhysidatambién han utilizado el malware para violar las redes corporativas.

El instalador falso de los equipos de Microsoft empuja malware

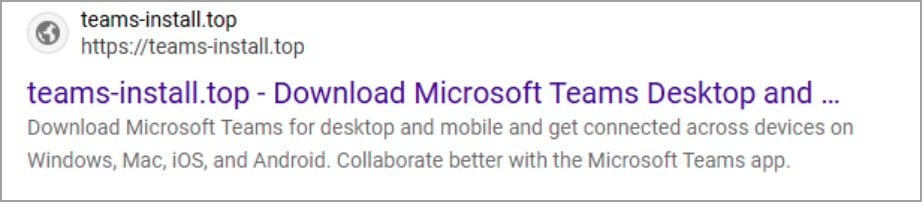

En una nueva campaña de envenenamiento malvertida y de SEO detectada por Blackpoint SOClos actores de amenaza están promocionando un sitio falso que aparece cuando los visitantes buscan «descarga de equipos».

Fuente: Blackpoint

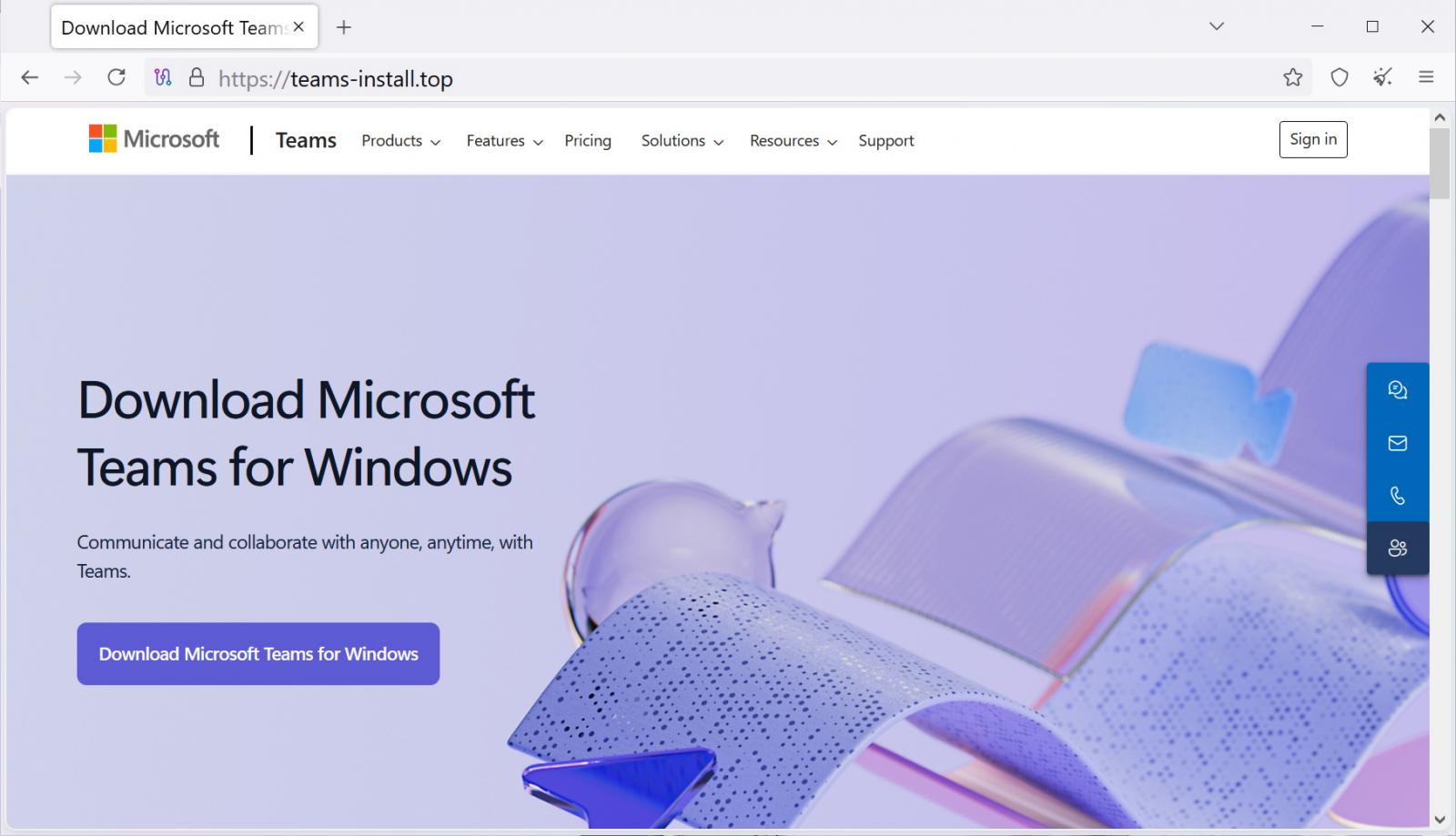

Si bien los anuncios y el dominio no falsifican el dominio de Microsoft, conducen a un sitio web en Teams-Install (.) Top que se hace pasar por el sitio de descarga de equipos de Microsoft. Al hacer clic en el enlace de descarga, descargaría un archivo llamado «msteamssetup.exe», que es el mismo nombre de archivo utilizado por la descarga oficial de Microsoft.

Fuente: Blackpoint

El msteamssetup.exe malicioso (Virusta) fue firmado con código con certificados de «4th State Oy» y «NRM Network Risk Management Inc» para agregar legitimidad al archivo.

Sin embargo, cuando se ejecuta, el instalador falso dejó caer una DLL maliciosa llamada Captureservice.dll (Virusta) en la carpeta %AppData %\ Roaming.

Para persistencia, el instalador crea una tarea programada llamada «Captureservice» para ejecutar la DLL cada 11 minutos, asegurando que la puerta trasera permanezca activa incluso en los reinicios.

Esta actividad se asemeja Instaladores falsos anteriores de Google Chrome y Microsoft Teams Eso empujó a Oyster, destacando cómo el envenenamiento y la malvertición de SEO siguen siendo una táctica popular para violar las redes corporativas.

«Esta actividad resalta el abuso continuo de envenenamiento por SEO y anuncios maliciosos para ofrecer traseros de productos básicos bajo la apariencia de software confiable», concluye Blackpoint.

«Al igual que las campañas falsas de masilla observadas a principios de este año, los actores de amenaza están explotando la confianza del usuario en los resultados de búsqueda y las marcas conocidas para obtener acceso inicial».

Como los administradores son un objetivo popular para obtener acceso a credenciales con altos privilegios, se les recomienda solo descargar software de dominios verificados y evitar hacer clic en los anuncios de los motores de búsqueda.