Los piratas informáticos explotaron una vulnerabilidad crítica y la función antivirus incorporada en la plataforma de acceso remoto y intercambio de archivos Triofox de Gladinet para lograr la ejecución remota de código con privilegios de SISTEMA.

El problema de seguridad aprovechado en el ataque es CVE-2025-12480 y puede usarse para eludir la autenticación y obtener acceso a las páginas de configuración de la aplicación.

investigadores de seguridad en Grupo de inteligencia sobre amenazas de Google (GTIG) descubrió la actividad maliciosa el 24 de agosto, después de que un grupo de amenazas rastreado internamente como UNC6485 apuntara a un servidor Triofox que ejecutaba la versión 16.4.10317.56372, lanzada el 3 de abril.

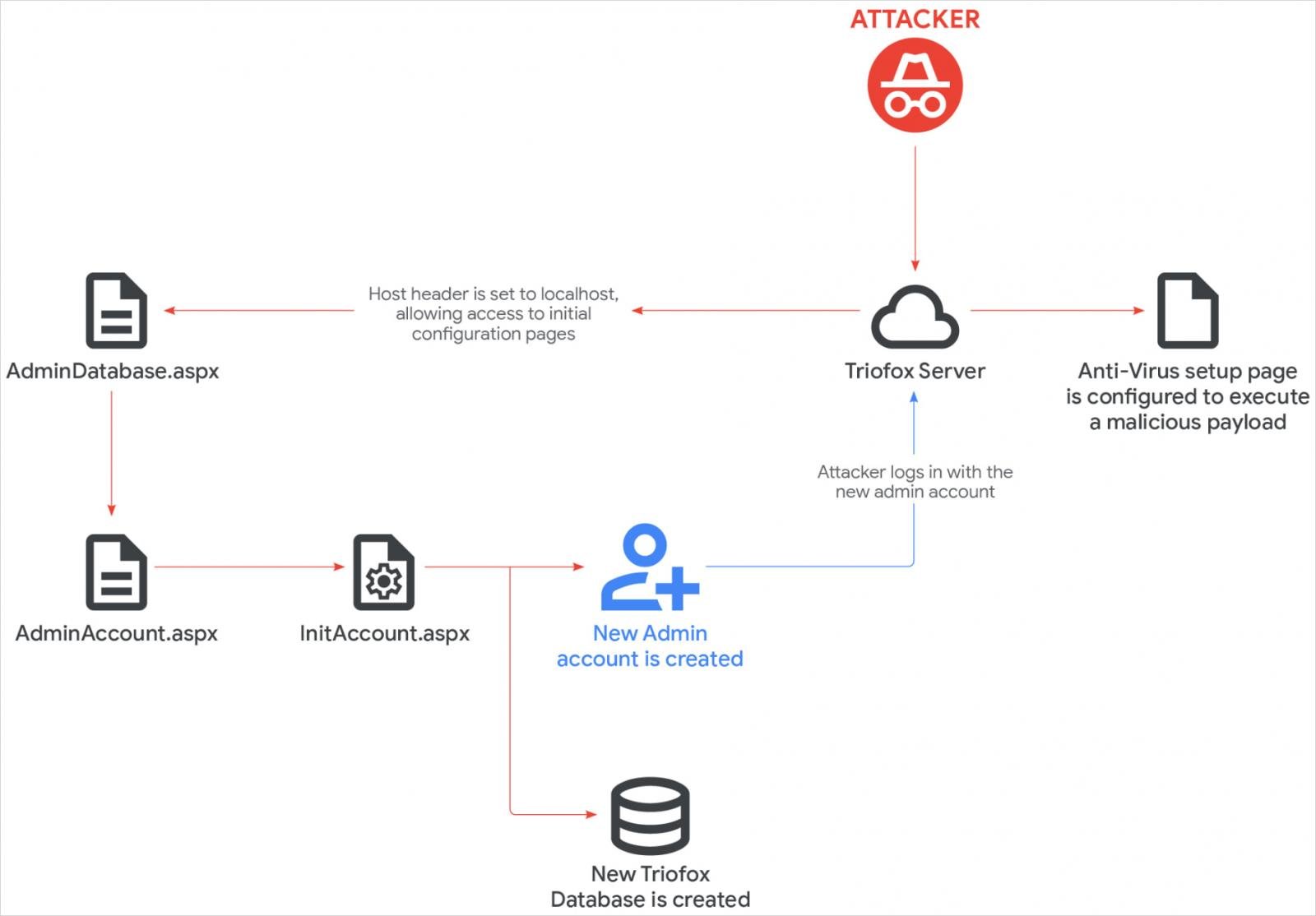

La causa principal de CVE-2025-12480 es una brecha lógica de control de acceso donde se otorga acceso de administrador cuando la URL de solicitud de host de la aplicación es igual a «localhost».

Esto permite a los atacantes falsificar este valor a través del encabezado HTTP Host y eludir todas las comprobaciones de autenticación.

Mandiant explica que, si el parámetro opcional TrustedHostIp no está configurado en web.config, la verificación 'localhost' se convierte en el único guardián, dejando las instalaciones predeterminadas expuestas al acceso no autenticado.

Una solución para CVE-2025-12480 estuvo disponible en la versión 16.7.10368.56560 de Triofox, lanzada el 26 de julio, y los investigadores de GTIG confirmaron con el proveedor que la falla se había solucionado.

Abusar de la función antivirus

La investigación de Mandiant determinó que UNC6485 aprovechó la vulnerabilidad enviando una solicitud HTTP GET con el servidor local en la URL de referencia HTTP.

«La presencia del encabezado del host localhost en una solicitud que se origina desde una fuente externa es muy irregular y normalmente no se espera en el tráfico legítimo», dice el informe. los investigadores explican.

Esto les permitió acceder a Base de datos de administración.aspx página de configuración, que se inicia para configurar Triofox después de la instalación.

Utilizando el flujo de trabajo de configuración, el atacante creó una nueva cuenta de administrador llamada 'Cluster Admin' y la usó para cargar un script malicioso. Luego configuraron Triofox para usar su ruta como ubicación para el escáner antivirus.

GTIG explica que «el archivo configurado como ubicación del escáner antivirus hereda los privilegios de la cuenta del proceso principal de Triofox, ejecutándose en el contexto de la cuenta SISTEMA», lo que permite al atacante lograr la ejecución del código.

Los investigadores dicen que el lote malicioso ejecutó un descargador de PowerShell para recuperar otra carga útil, un instalador de Zoho UEMS, desde una dirección externa.

Fuente: Google

Zoho UEMS se utilizó para implementar Zoho Assist y AnyDesk en el host comprometido, que se utilizaron para acceso remoto y operaciones de movimiento lateral.

Los atacantes también descargaron y utilizaron las herramientas Plink y PuTTY para crear un túnel SSH y reenviar tráfico remoto al puerto RDP del host (3389).

Fuente: Google

Aunque Mandiant validó que la vulnerabilidad explotada (CVE-2025-12480) se solucionó en Triofox 16.7.10368.56560, recomiendan a los administradores del sistema aplicar la última actualización de seguridad presente en versión 16.10.10408.56683lanzado el 14 de octubre.

Otra recomendación es auditar las cuentas de administrador y verificar que el motor antivirus de Triofox no esté configurado para ejecutar scripts o archivos binarios no autorizados.

El informe de GTIG proporciona una lista de indicadores de compromiso (IoC) para ayudar a los defensores a frustrar estos ataques. Los detalles también están disponibles en VirusTotal.

Mes pasado, cazadora informó que los piratas informáticos estaban explotando una vulnerabilidad de inclusión de archivos locales de día cero (CVE-2025-11371) en los productos Gladinet CentreStack y Triofox para acceder a los archivos del sistema sin autenticación.

La falla, que fue aprovechada para al menos tres intrusiones exitosas en las redes de la empresa, fue arreglado una semana despuésen la versión 16.10.10408.56683 (más reciente).

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.