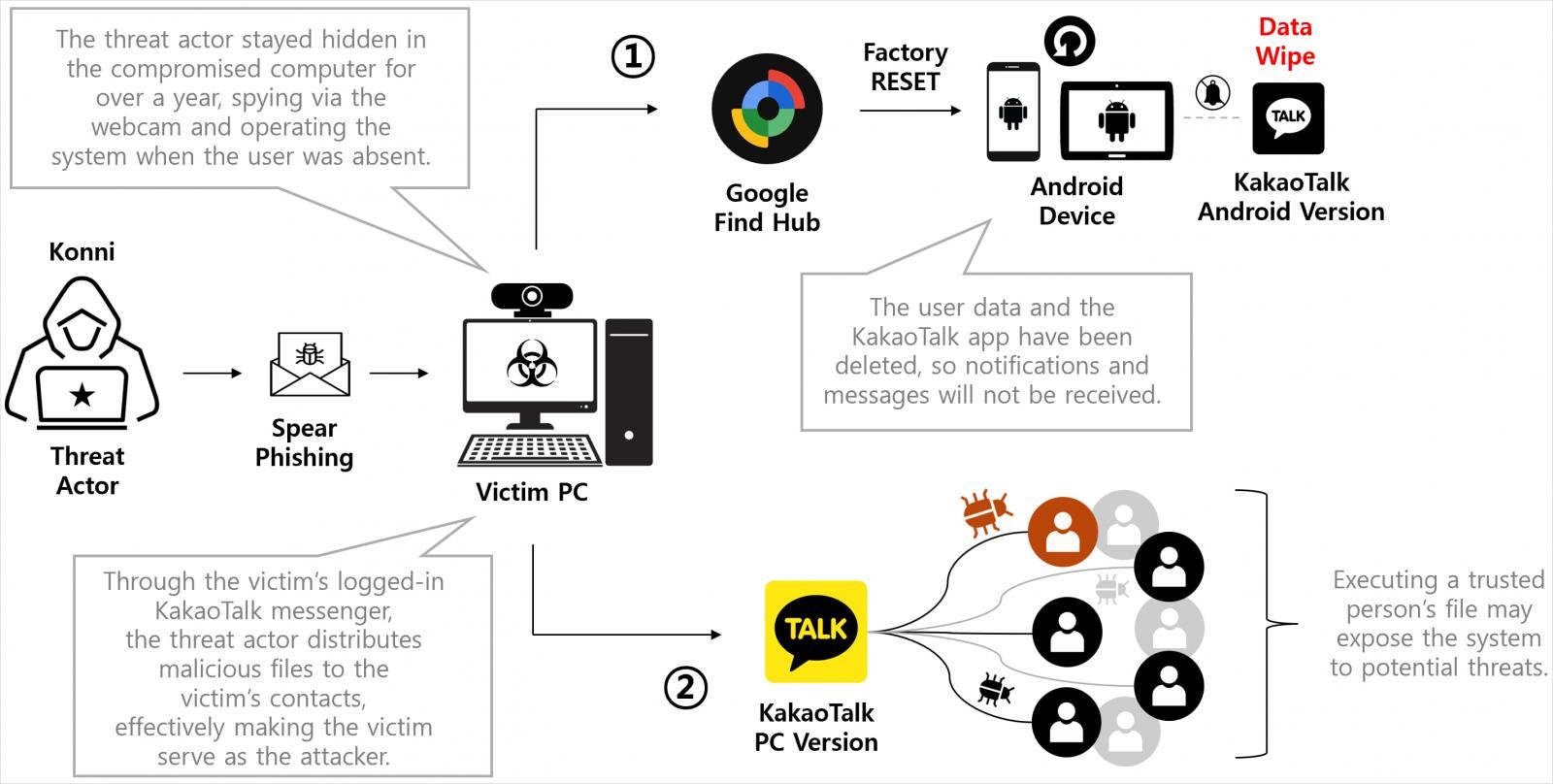

Los piratas informáticos norcoreanos están abusando de la herramienta Find Hub de Google para rastrear la ubicación GPS de sus objetivos y restablecer de forma remota los dispositivos Android a la configuración de fábrica.

Los ataques están dirigidos principalmente a los surcoreanos y comienzan acercándose a las víctimas potenciales a través del mensajero KakaoTalk, la aplicación de mensajería instantánea más popular del país.

La empresa surcoreana de soluciones de ciberseguridad Genians vincula la actividad maliciosa a un grupo de actividad KONNI, que «tiene objetivos e infraestructura superpuestos con Kimsuky y APT37».

KONNI generalmente se refiere a una herramienta de acceso remoto que se ha relacionado con ataques de piratas informáticos norcoreanos en los grupos APT37 (ScarCruft) y Kimsuky (Emerald Sleet) que tenían como objetivo múltiples sectores (por ejemplo, educación, gobierno y criptomonedas).

Según Genians, la campaña KONNI infecta computadoras con troyanos de acceso remoto que permiten la filtración de datos confidenciales.

La limpieza de dispositivos Android se realiza para aislar a las víctimas, eliminar rastros de ataques, retrasar la recuperación y silenciar las alertas de seguridad. Específicamente, el reinicio desconecta a las víctimas de las sesiones de PC de KakaoTalk, que los atacantes secuestran después de la limpieza para difundirlas a los contactos de sus objetivos.

Cadena de infección

La campaña KONNI analizada por Genians se dirige a las víctimas a través de mensajes de phishing que falsifican al Servicio Nacional de Impuestos de Corea del Sur, la policía y otras agencias.

Una vez que la víctima ejecuta el archivo adjunto MSI firmado digitalmente (o un .ZIP que lo contenga), el archivo invoca un archivo incrustado. instalar.bat y un error.vbs script utilizado como señuelo para engañar al usuario con un falso «error de paquete de idioma».

El BAT activa un script AutoIT (IoKITr.au3) que establece la persistencia en el dispositivo a través de una tarea programada. El script obtiene módulos adicionales desde un punto de comando y control (C2) y proporciona a los actores de amenazas acceso remoto, registro de teclas y capacidades adicionales de introducción de carga útil.

Genians informa que las cargas útiles secundarias recuperadas por el script incluyen RemcosRAT, QuasarRAT y RftRAT.

Estas herramientas se utilizan para recopilar las credenciales de las cuentas de Google y Naver de la víctima, lo que les permite iniciar sesión en el correo de Gmail y Naver de los objetivos, cambiar la configuración de seguridad y borrar los registros que muestran compromiso.

Usar Find Hub para restablecer dispositivos

Desde la cuenta de Google comprometida, el atacante abre Google Find Hub para recuperar los dispositivos Android registrados y consultar su ubicación GPS.

Find Hub es la herramienta «Buscar mi dispositivo» predeterminada de Android, que permite a los usuarios localizar, bloquear o incluso borrar de forma remota dispositivos Android en casos de pérdida o robo.

El análisis forense de Genians de varios sistemas informáticos de las víctimas reveló que el atacante borró el dispositivo del objetivo mediante el comando de reinicio remoto de Find Hub.

«La investigación encontró que en la mañana del 5 de septiembre un actor de amenazas comprometió y abusó de la cuenta KakaoTalk de un consejero radicado en Corea del Sur que se especializa en apoyo psicológico para jóvenes desertores norcoreanos, y envió un archivo malicioso disfrazado de «programa de alivio del estrés» a un estudiante desertor real». Los investigadores de Genians dicen.

Los investigadores dicen que los piratas informáticos utilizaron la función de rastreo GPS para seleccionar un momento en el que su objetivo estaba afuera y era menos capaz de responder urgentemente a la situación.

Fuente: Seguridad Genians

Durante el ataque, el actor de amenazas ejecutó comandos de reinicio remoto en todos los dispositivos Android registrados. Esto llevó a la eliminación completa de datos críticos. El atacante ejecutó los comandos de borrado tres veces, lo que impidió la recuperación y el uso de los dispositivos durante un período más largo.

Con las alertas móviles neutralizadas, el atacante utilizó la sesión de PC KakaoTalk de la víctima en la computadora ya comprometida para distribuir archivos maliciosos a los contactos de la víctima.

El 15 de septiembre, Genians notó otro ataque a otra víctima utilizando el mismo método.

Para bloquear estos ataques, se recomienda proteger las cuentas de Google habilitando la autenticación multifactor y garantizando un acceso rápido a una cuenta de recuperación.

Al recibir archivos en aplicaciones de mensajería, intente siempre verificar la identidad del remitente llamándolo directamente antes de descargarlos o abrirlos.

El informe de Genians incluye un análisis técnico del malware utilizado, así como una lista de indicadores de compromiso (IoC) relacionados con la actividad investigada.

A medida que MCP (Protocolo de contexto modelo) se convierte en el estándar para conectar los LLM a herramientas y datos, los equipos de seguridad se están moviendo rápidamente para mantener seguros estos nuevos servicios.

Esta hoja de trucos gratuita describe 7 mejores prácticas que puede comenzar a utilizar hoy.