Los actores de amenazas han estado explotando una vulnerabilidad de inyección de comandos en los dispositivos VPN de la serie Array AG para instalar webshells y crear usuarios deshonestos.

Array Networks solucionó la vulnerabilidad en una actualización de seguridad de mayo, pero no asignó un identificador, lo que complica los esfuerzos para rastrear la falla y administrar los parches.

Un consultivo del Equipo de Respuesta y Emergencia Informática de Japón (CERT) advierte que los piratas informáticos han estado explotando la vulnerabilidad desde al menos agosto en ataques dirigidos a organizaciones del país.

La agencia informa que los ataques se originan desde la dirección IP 194.233.100(.)138, que también se utiliza para las comunicaciones.

“En los incidentes confirmados por JPCERT/CC, se ejecutó un comando intentando colocar un archivo webshell PHP en la ruta /ca/aproxy/webapp/”, se lee en el boletín (traducido automáticamente).

La falla afecta a ArrayOS AG 9.4.5.8 y versiones anteriores, incluido el hardware de la serie AG y los dispositivos virtuales con la función de acceso remoto 'DesktopDirect' habilitada.

JPCERT dice que Versión del sistema operativo de matriz 9.4.5.9 soluciona el problema y proporciona las siguientes soluciones si no es posible realizar la actualización:

- Si la función DesktopDirect no está en uso, desactive todos los servicios de DesktopDirect

- Utilice el filtrado de URL para bloquear el acceso a las URL que contienen un punto y coma

Array Networks AG Series es una línea de puertas de enlace de acceso seguro que se basan en VPN SSL para crear túneles cifrados para un acceso remoto seguro a redes corporativas, aplicaciones, escritorios y recursos de la nube.

Normalmente, los utilizan grandes organizaciones y empresas que necesitan facilitar el trabajo remoto o móvil.

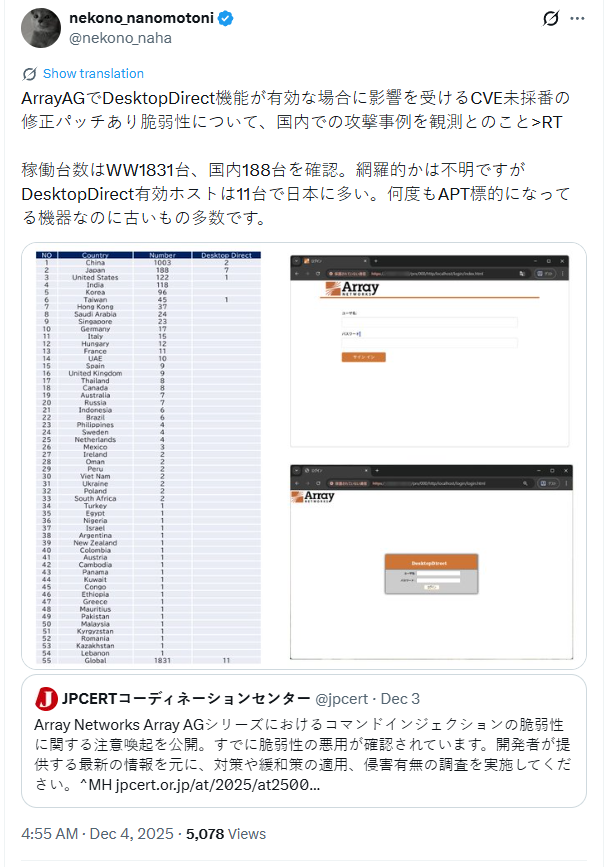

El investigador de seguridad de Macnica, Yutaka Sejiyamainformó en X que sus escaneos arrojaron 1.831 instancias de ArrayAG en todo el mundo, principalmente en China, Japón y Estados Unidos.

El investigador verificó que al menos 11 hosts tienen la función DesktopDirect habilitada, pero advirtió que la posibilidad de que haya más hosts con DesktopDirect activo es significativa.

«Debido a que la base de usuarios de este producto se concentra en Asia y la mayoría de los ataques observados se producen en Japón, los proveedores de seguridad y las organizaciones de seguridad fuera de Japón no han prestado mucha atención», dijo Sejiyama a BleepingComputer.

BleepingComputer se puso en contacto con Array Networks para preguntar si planean publicar un CVE-ID y un aviso oficial para la falla explotada activamente, pero no había una respuesta disponible al momento de la publicación.

El año pasado, CISA advirtió sobre la explotación activa apuntando a CVE-2023-28461una ejecución remota de código crítico en Array Networks AG y vxAG ArrayOS.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.