El organismo de control de seguridad de Internet, Shadowserver, ha encontrado más de 25.000 dispositivos Fortinet expuestos en línea con FortiCloud SSO habilitado, en medio de ataques continuos dirigidos a una vulnerabilidad crítica de omisión de autenticación.

Fortinet señaló el 9 de diciembre, cuando parcheó el fallo de seguridad rastreado como CVE-2025-59718 (FortiOS, FortiProxy, FortiSwitchManager) y CVE-2025-59719 (FortiWeb), que la función vulnerable de inicio de sesión SSO de FortiCloud no está habilitada hasta que los administradores registren el dispositivo con el servicio de soporte FortiCare de la compañía.

Como empresa de ciberseguridad Arctic Wolf reportado el lunesla vulnerabilidad ahora se explota activamente para comprometer las cuentas de administrador mediante inicios de sesión maliciosos de inicio de sesión único (SSO).

Los actores de amenazas están abusando de él en productos vulnerables a través de un mensaje SAML creado con fines malintencionados para obtener acceso de nivel de administrador a la interfaz de administración web y descargar archivos de configuración del sistema. Estos archivos confidenciales exponen interfaces potencialmente vulnerables, contraseñas cifradas que los atacantes pueden descifrar, servicios de Internet, diseños de red y políticas de firewall.

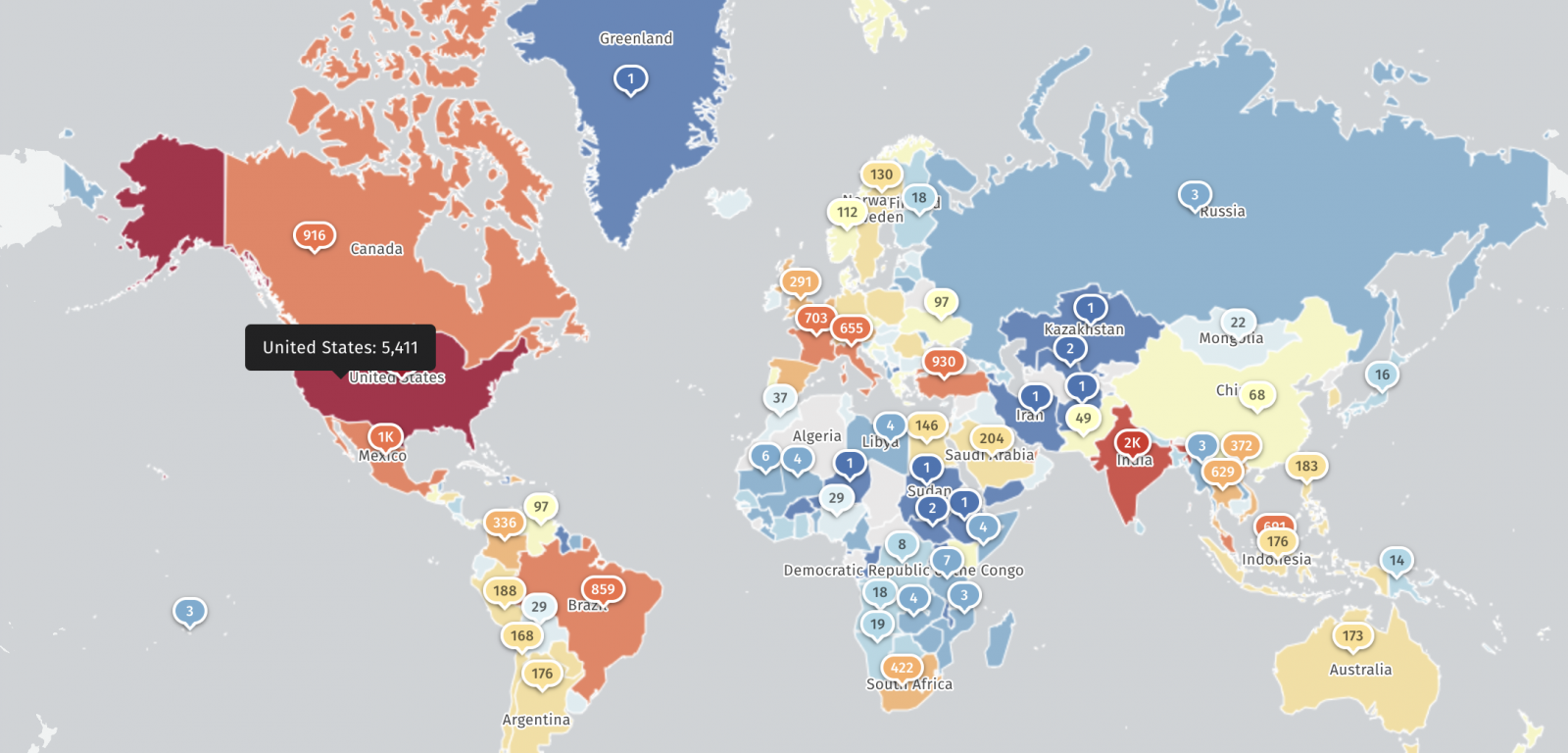

Hoy, servidor de sombras dijo esta rastreando más de 25.000 direcciones IP con una huella digital SSO de FortiCloud, más de 5400 en los Estados Unidos y casi 2000 en la India.

Sin embargo, actualmente no hay información sobre cuántos se han protegido contra ataques que explotan la vulnerabilidad CVE-2025-59718/CVE-2025-59719.

El investigador de amenazas de Macnica, Yutaka Sejiyama, también le dijo a BleepingComputer que sus escaneos devolvió más de 30.000 dispositivos Fortinet con FortiCloud SSO habilitado, que también expone interfaces de administración web vulnerables a Internet.

«Dada la frecuencia con la que se han explotado las vulnerabilidades de la GUI de administración de FortiOS en el pasado, es sorprendente que tantas interfaces de administración sigan siendo accesibles públicamente», dijo Sejiyama.

El martes, CISA agregado la falla de omisión de autenticación SSO de FortiCloud en su catálogo de vulnerabilidades explotadas activamenteordenando a las agencias gubernamentales de EE. UU. que apliquen parches en el plazo de una semana, antes del 23 de diciembre, según lo dispuesto por el Directiva operativa vinculante 22-01.

Las fallas de seguridad de Fortinet son frecuentemente explotadas por grupos de ciberespionaje, cibercrimen o ransomware, a menudo como vulnerabilidades de día cero.

Por ejemplo, en febrero, Fortinet revelado que el notorio Grupo de hackers chino Volt Typhoon aprovechó dos fallas de FortiOS SSL VPN (CVE-2023-27997 y CVE-2022-42475) para crear una puerta trasera Ministerio de Defensa holandés red militar que utiliza el malware troyano de acceso remoto (RAT) Coathanger personalizado.

Más recientemente, en noviembre, Fortinet advirtió sobre un día cero de FortiWeb (CVE-2025-58034) siendo explotado en la naturaleza, una semana después confirmando que había parcheado silenciosamente otro FortiWeb de día cero (CVE-2025-64446) eso fue abusados en ataques generalizados.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.