La Fundación Shadowserver, una organización sin fines de lucro de seguridad en Internet, ha encontrado más de 266.000 instancias de F5 BIG-IP expuestas en línea después de la violación de seguridad revelada por la empresa de ciberseguridad F5 esta semana.

La compañía reveló el miércoles que Los piratas informáticos del estado-nación violaron su red. y robó código fuente e información sobre fallas de seguridad no reveladas de BIG-IP, pero no encontró evidencia de que los atacantes hubieran filtrado o explotado las vulnerabilidades no reveladas en los ataques.

El mismo día, F5 también parches emitidos para abordar 44 vulnerabilidades (incluidos los robados en el ciberataque) e instó a los clientes a actualizar sus dispositivos lo antes posible.

«Las actualizaciones para clientes BIG-IP, F5OS, BIG-IP Next para Kubernetes, BIG-IQ y APM ya están disponibles», dijo la compañía. «Aunque no tenemos conocimiento de vulnerabilidades de ejecución remota o críticas de código no reveladas, recomendamos encarecidamente actualizar su software BIG-IP lo antes posible».

Si bien aún no lo ha confirmado públicamente, F5 también vinculó el ataque con China en avisos privados compartidos con los clientes, según un informe de Bloomberg del jueves.

F5 también ha estado compartiendo una guía de búsqueda de amenazas con sus clientes que menciona el malware Brickstormprimero una puerta trasera basada en Go detectado por Google en abril de 2024 durante una investigación sobre ataques orquestados por el grupo de amenaza UNC5291 China-nexus. F5 también dijo a los clientes que los actores de amenazas estuvieron activos en la red de la empresa durante al menos un año.

UNC5291 estuvo previamente vinculado a la explotación de días cero de Ivanti en ataques dirigidos a agencias gubernamentalesutilizando malware personalizado como Tirolesa y desove.

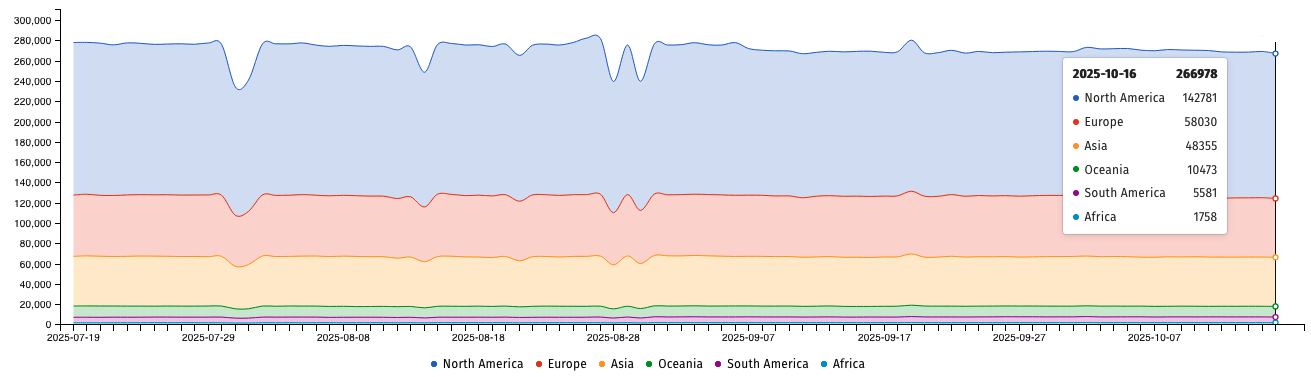

El grupo de vigilancia de Internet Shadowserver ahora está rastreando 266.978 direcciones IP con una huella digital F5 BIG-IP, casi la mitad de ellas (más de 142.000) en los Estados Unidos y otras 100.000 en Europa y Asia.

Sin embargo, no hay información sobre cuántos de ellos ya han sido protegidos contra ataques que podrían explotar las vulnerabilidades de BIG-IP reveladas esta semana.

Esta semana, CISA también emitió una directiva de emergenciaobligando a las agencias federales de EE. UU. a proteger los productos F5OS, BIG-IP TMOS, BIG-IQ y BNK/CNF mediante la instalación de los últimos parches de seguridad de F5 antes del 22 de octubre, mientras que para todos los demás dispositivos de hardware y software de F5 en sus redes, extendió la fecha límite hasta el 31 de octubre.

CISA también les ordenó desconectar y desmantelar todos los dispositivos F5 expuestos a Internet que hayan llegado al final del soporte, ya que ya no recibirán parches y pueden verse fácilmente comprometidos en ataques.

«CISA está ordenando a las agencias del Poder Ejecutivo Civil Federal (FCEB) que hagan un inventario de los productos F5 BIG-IP, evalúen si las interfaces de administración en red son accesibles desde la Internet pública y apliquen actualizaciones de F5», dijo la agencia de ciberseguridad.

En los últimos años, los grupos de amenazas tanto de los Estados-nación como de los delitos cibernéticos han estado apuntando a las vulnerabilidades de BIG-IP para mapear servidores internos, dispositivos de secuestro en las redes de víctimas, violar las redes corporativas, robar archivos confidencialesy implementar malware que borra datos.

Los dispositivos F5 BIG-IP comprometidos también pueden permitir que los actores de amenazas roben credenciales y claves de la interfaz de programación de aplicaciones (API), se muevan lateralmente dentro de las redes de los objetivos y establezcan persistencia.

F5 es un gigante tecnológico de Fortune 500 que ofrece ciberseguridad, redes de entrega de aplicaciones (ADN) y servicios a más de 23.000 clientes en todo el mundo, incluidas 48 de las empresas de Fortune 50.