Una vulnerabilidad de ASUS Live Update rastreada como CVE-2025-59374 ha estado circulando en las fuentes de seguridad de la información, y algunos titulares implican una explotación reciente o en curso.

El CVE documenta un ataque histórico a la cadena de suministro en un producto de software al final de su vida útil (EoL), no una amenaza emergente reciente.

No todos los KEV de CISA indican urgencia

La cobertura reciente de CVE-2025-59374 ha enmarcado el problema como un riesgo de seguridad recientemente relevante. tras su adición al catálogo de vulnerabilidades explotadas conocidas (KEV) de CISA.

Sin embargo, una mirada más cercana muestra que la realidad tiene muchos más matices.

El CVE documenta la Ataque a la cadena de suministro «ShadowHammer» 2018-2019en el que los archivos binarios de ASUS Live Update modificados maliciosamente se entregaron selectivamente a una pequeña cantidad de sistemas específicos.

El entrada CVE para el compromiso, ahora calificado con 9.3 (Crítico) en la escala CVSS, establece:

«NO SOPORTADO CUANDO SE ASIGNÓ» Ciertas versiones del cliente ASUS Live Update se distribuyeron con modificaciones no autorizadas introducidas a través de un compromiso de la cadena de suministro. Las compilaciones modificadas podrían provocar que los dispositivos que cumplan condiciones específicas realicen acciones no deseadas. Sólo se vieron afectados los dispositivos que cumplieron estas condiciones e instalaron las versiones comprometidas. El cliente Live Update ya alcanzó el fin de soporte (EOS) en octubre de 2021 y ningún dispositivo o producto actualmente compatible se ve afectado por este problema.

El 'no soportado cuando se asigna' El texto ya sugiere que el CVE se presentó para un producto EoL.

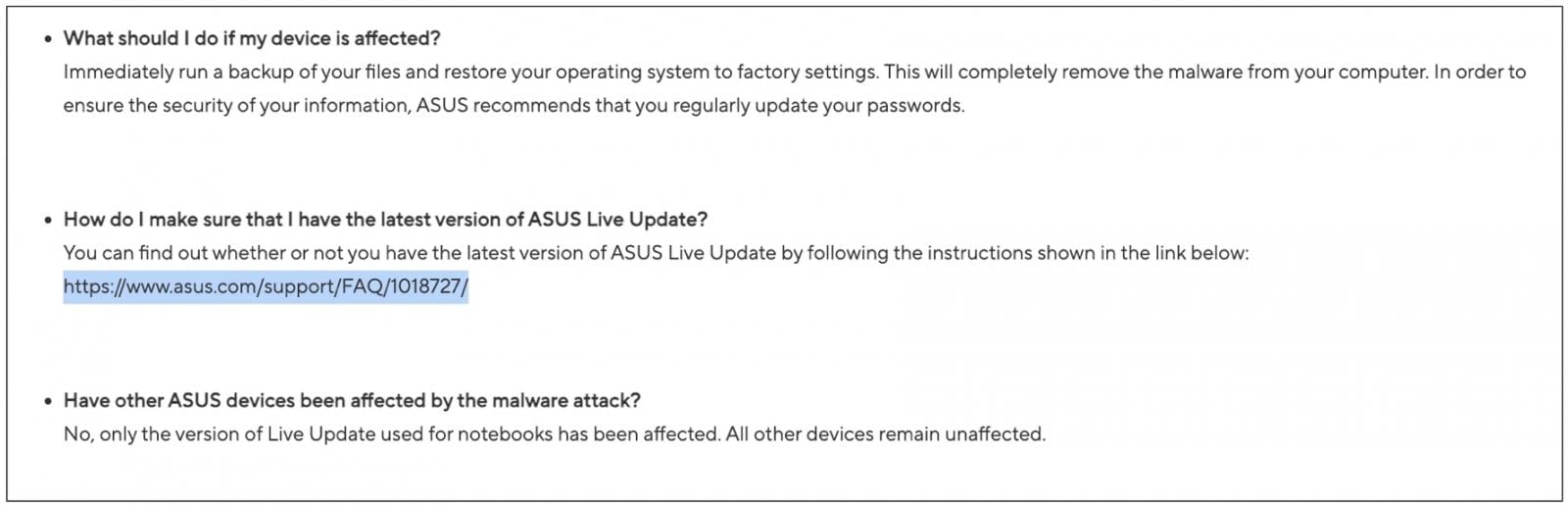

El aviso de proveedor principal vinculado en la entrada CVE es del 2019. Este aviso además enlaza con una pregunta frecuente: https://www.asus.com/support/faq/1018727/ con la última marca de tiempo actualizada, 2025/12/06 20:09.

Sin embargo, tenga en cuenta que este enlace de la pregunta frecuente 1018727 existía en ese lugar en 2019, cuando el El aviso se publicó por primera vez..

Como lo vio BleepingComputer, la página de preguntas frecuentes no proporciona la primero Metadatos de marca de tiempo de publicación. Más bien, simplemente se actualizó este mes y muestra la fecha del 6 de diciembre antes mencionada en la página.

(Computadora pitando)

Las páginas archivadas nos ayudan a establecer el propósito de la página y por qué las actualizaciones recientes realizadas en la página no significan necesariamente un riesgo renovado a partir de la edición de 2019.

La entrada de preguntas frecuentes parece ser la página de marcador de posición de ASUS, revisada periódicamente para proporcionar información sobre la ruta de actualización, es decir, la última versión que los usuarios deben adoptar para la utilidad Live Update del proveedor.

Además, la página continúa mostrando guías de remediación (más antiguas) con capturas de pantalla con fechas de 2019:

Para obtener más información sobre la asignación CVE 2025, BleepingComputer se comunicó con ASUS mucho antes de la publicación, pero no recibimos respuesta.

También nos comunicamos con CISA para comprender qué impulsó la incorporación del CVE al catálogo KEV.

CISA se negó a proporcionar comentarios adicionales y, en cambio, señaló a BleepingComputer el lenguaje de la Directiva operativa vinculante. 22-01que señala:

«La adición de una vulnerabilidad al catálogo KEV no indica que CISA esté observando una explotación activa actual. Si hay informes precisos de la explotación activa, cualquier vulnerabilidad, a pesar de su antigüedad, puede calificar para ser agregada al catálogo KEV»

En conjunto, la evidencia sugiere que la asignación de CVE refleja un esfuerzo de clasificación retrospectivo, que documenta formalmente un ataque bien conocido que es anterior a la emisión de CVE.

Guía práctica para los usuarios.

Aún así debes asegurarte de tener la última versión parcheada del producto.

Según la entrada de CVE, el software afectado, ASUS Live Update, alcanzó el fin de soporte (EOS) en octubre de 2021, y «ningún dispositivo o producto actualmente compatible se ve afectado por este problema».

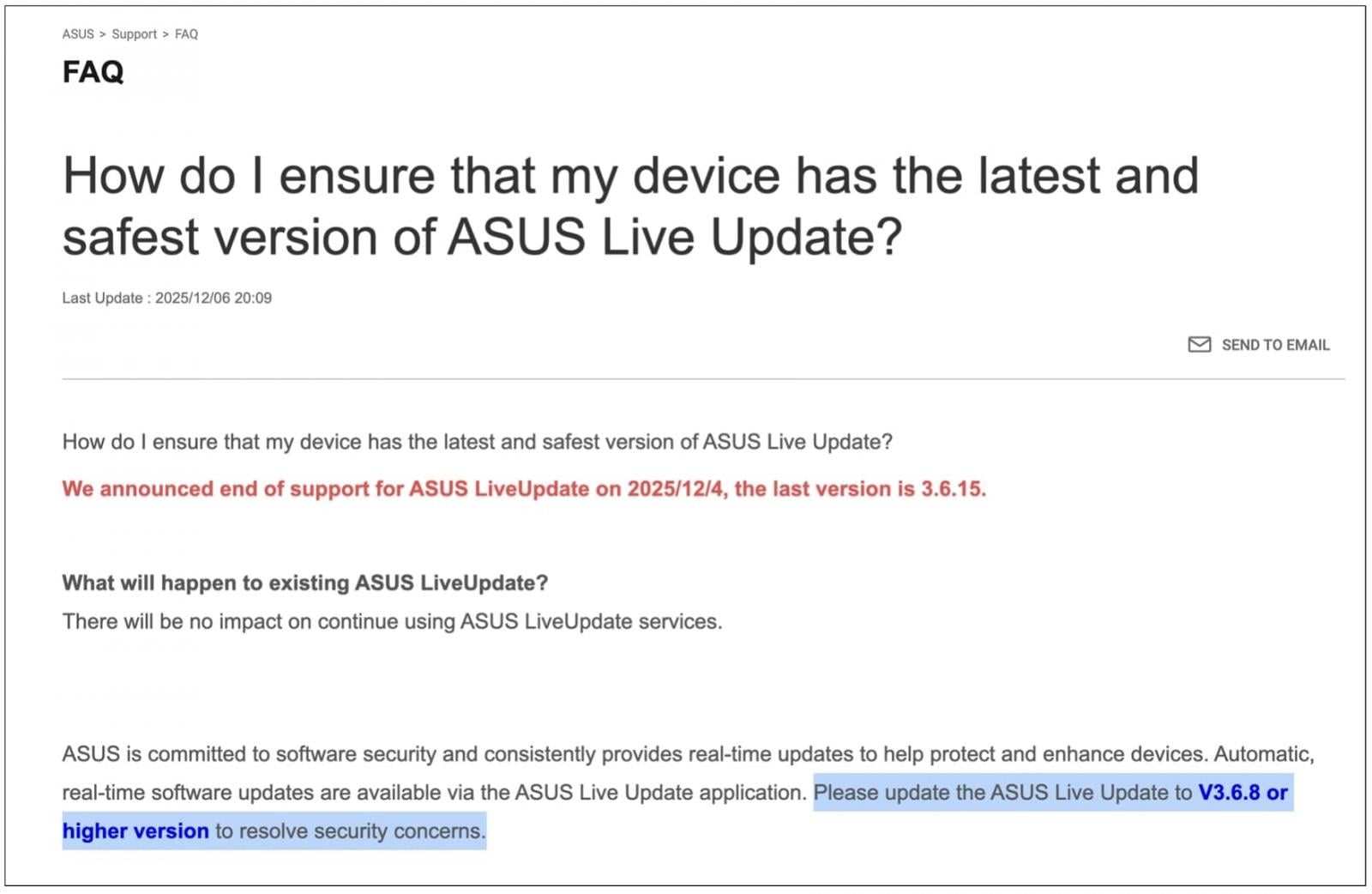

Sin embargo, la página de preguntas frecuentes de ASUS actualizada de este mes contradice esta redacción, lo que implica que el soporte definitivamente finalizó el 4 de diciembre de 2025:

«Anunciamos el fin del soporte para ASUS LiveUpdate el 4/12/2025, la última versión es 3.6.15.«

(Computadora pitando)

Copias anteriores (2019-22) de las preguntas frecuentes recomendó actualizar a «V3.6.8 o una versión superior para resolver problemas de seguridad», ya que se implementó una solución para el problema en esa versión en ese momento. Ese consejo anticuado se dejó tal cual en las preguntas frecuentes actualizadas de este mes.

Sin embargo, la versión 3.6.15 ahora figura como la «última versión». Esa versión aparentemente existía ya en marzo de 2024 si no antes, lo que significa que no hay una nueva urgencia para actualizar, contrariamente al llamado a la acción habitual luego de recientes compromisos en la cadena de suministro.

CVE-2025-59374 formaliza un ataque histórico bien documentado. Las actualizaciones de preguntas frecuentes, la guía de solución anterior, la última versión de la utilidad y el contexto CISA muestran que la página se actualizó con fines de documentación, no para abordar un nuevo exploit, imponer requisitos de parches o señalar un riesgo inmediato.

Por lo tanto, los equipos de seguridad deben tener cuidado al tratar los CVE vinculados a CISA como urgentes, especialmente en el caso de software retirado o incidentes resueltos hace mucho tiempo.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.