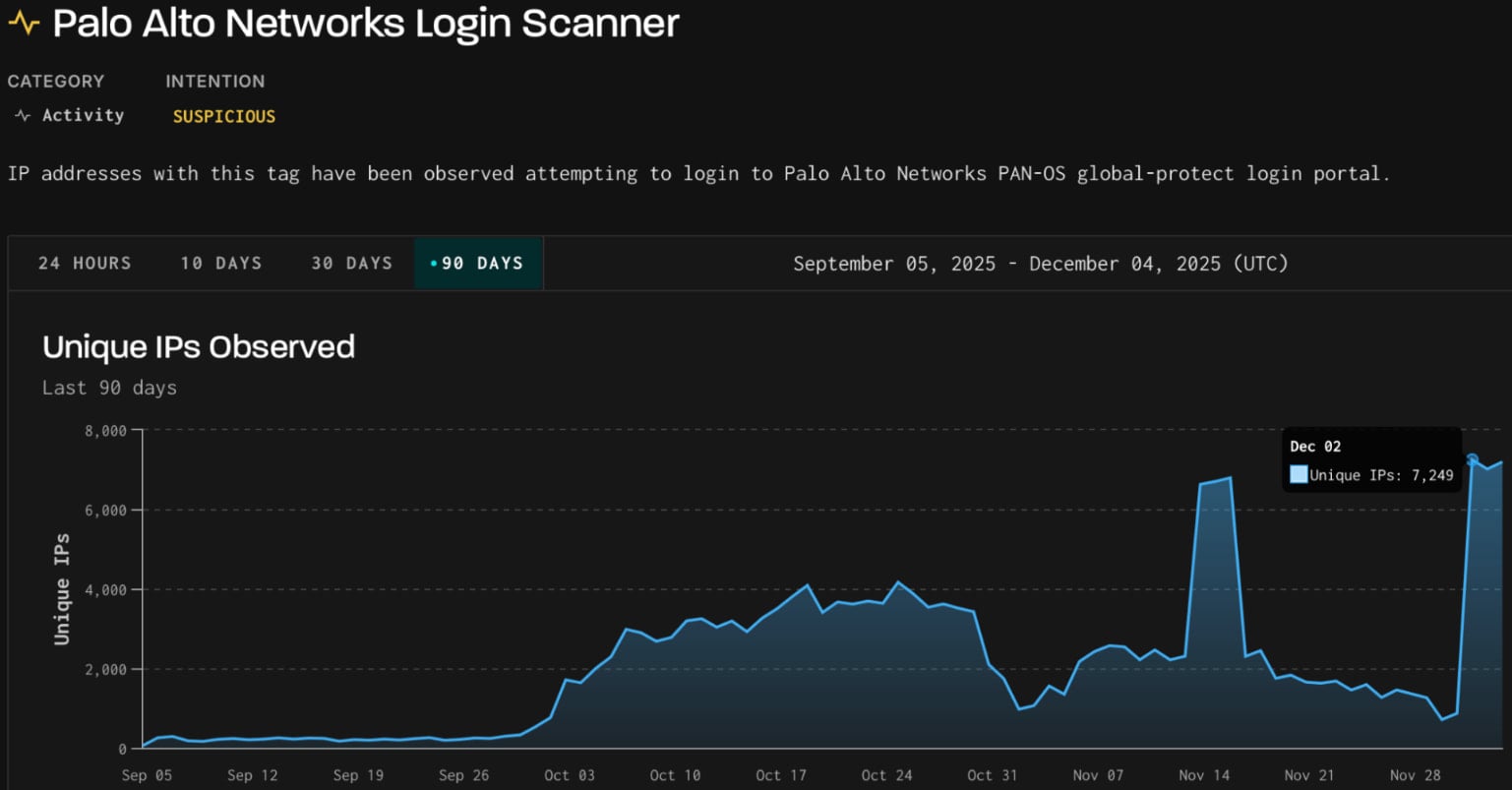

Se ha observado una campaña dirigida a los portales GlobalProtect de Palo Alto con intentos de inicio de sesión y el lanzamiento de actividades de escaneo contra los puntos finales de la API de SonicWall SonicOS.

La actividad comenzó el 2 de diciembre y se originó a partir de más de 7.000 direcciones IP de la infraestructura operada por la empresa alemana de TI 3xK GmbH, que administra su propia red BGP (AS200373) y opera como proveedor de hosting.

Inicialmente, el actor apuntó a los portales GlobalProtect con fuerza bruta e intentos de inicio de sesión, luego pasó a escanear los puntos finales de la API de SonicWall, dice la empresa de inteligencia de amenazas GreyNoise en un informe esta semana.

GlobalProtect es el componente VPN y de acceso remoto de la plataforma de firewall de Palo Alto Networks, utilizado por grandes empresas, agencias gubernamentales y proveedores de servicios.

Fuente: GreyNoise

Según GreyNoise, los intentos de inicio de sesión de GlobalProtect se dirigieron a dos perfiles en la red de sensores de la empresa para la captura pasiva de la actividad de escaneo y explotación.

Los investigadores dicen que el aumento utilizó tres huellas dactilares de clientes observadas previamente en intentos de escaneo registrados entre finales de septiembre y mediados de octubre.

Esta actividad pasada se originó en cuatro ASN sin historial de actividad maliciosa, generando más de 9 millones de sesiones HTTP no suplantables, en su mayoría dirigidas a portales de GlobalProtect.

A mediados de noviembre, GreyNoise también observó actividad de la infraestructura de 3xK Tech GmbH investigando los portales VPN de GlobalProtect con 2,3 millones de sesiones de escaneo. La mayoría de las IP atacantes (62%) estaban ubicadas en Alemania y utilizaban las mismas huellas digitales TCP/JA4t.

Con base en los indicadores analizados, la empresa atribuye con confianza ambas actividades al mismo actor.

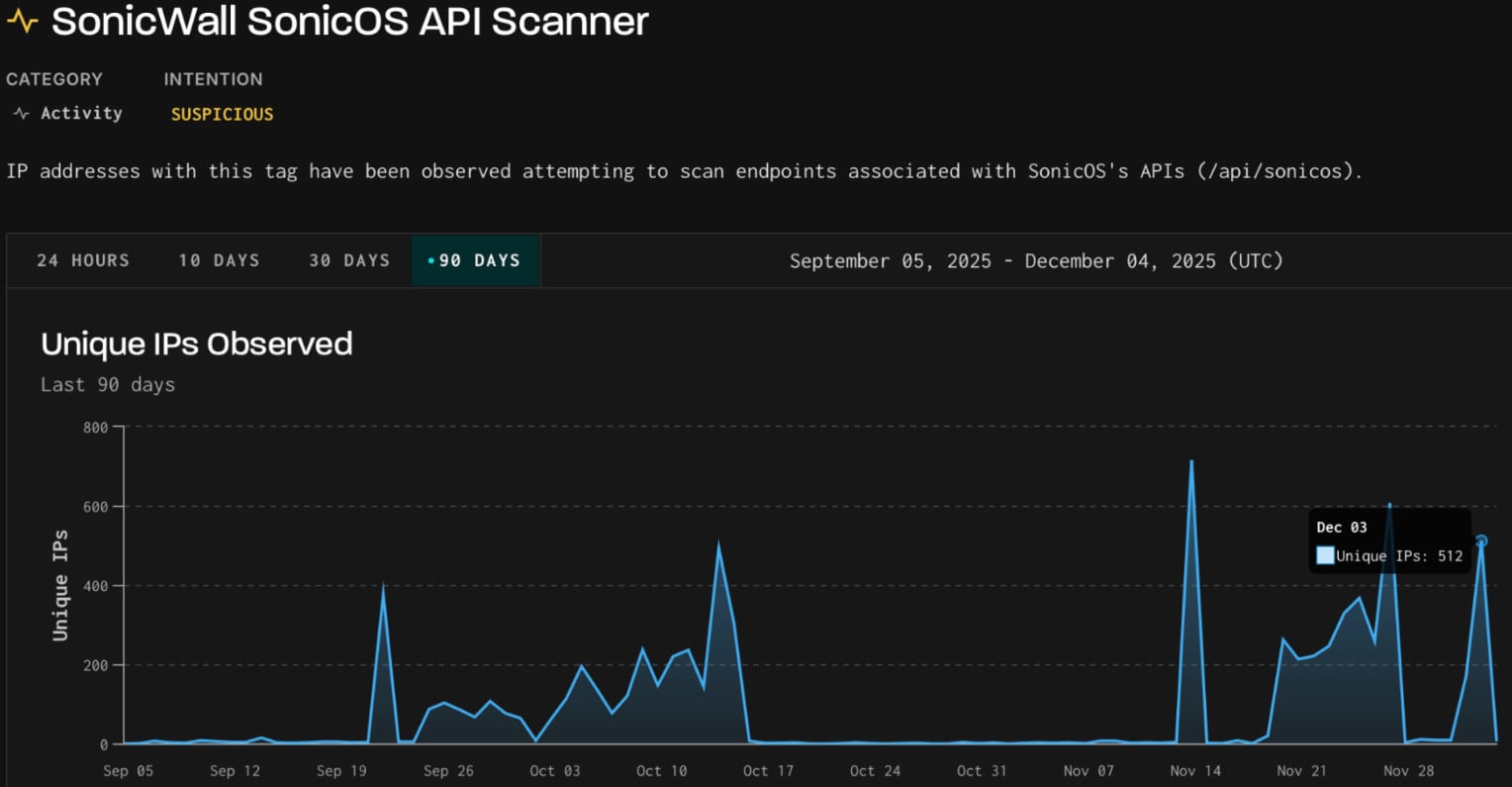

El 3 de diciembre, se observaron las mismas tres huellas dactilares en la actividad de escaneo dirigida a la API de SonicWall SonicOS.

Fuente: GreyNoise

SonicOS es el sistema operativo que se ejecuta en los firewalls de SonicWall y expone los puntos finales API para configuración, administración remota y monitoreo.

El escaneo malicioso dirigido a estos puntos finales generalmente se realiza para identificar vulnerabilidades y configuraciones incorrectas. GreyNoise anteriormente anotado que estos escaneos también pueden ayudar a descubrir infraestructura expuesta en preparación para una posible explotación de futuras fallas.

Por este motivo, se recomienda a los defensores monitorear las IP asociadas con este tipo de actividad y bloquearlas.

También se recomienda monitorear las superficies de autenticación para detectar velocidades anormales o fallas repetidas, rastrear huellas digitales recurrentes de los clientes y utilizar bloqueos dinámicos y contextuales en lugar de listas de reputación estáticas.

BleepingComputer se ha puesto en contacto con Palo Alto Networks y SonicWall sobre esta actividad.

Palo Alto Networks dijo que detectó un mayor escaneo dirigido a las interfaces de GlobalProtect y confirmó que «representa ataques basados en credenciales, no una explotación de una vulnerabilidad de software».

«Además, nuestra telemetría interna y protección Cortex XSIAM confirman que esta actividad no constituye un compromiso de nuestros productos o servicios», dijo la compañía a BleepingComputer.

Palo Alto Networks recomienda a los clientes aplicar la autenticación multifactor (MFA) para protegerse contra el abuso de credenciales.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.